-

09/04/2020

-

107

-

920 bài viết

Kiểu tấn công chuyển tiếp NTLM mới cho phép kẻ tấn công kiểm soát miền Windows

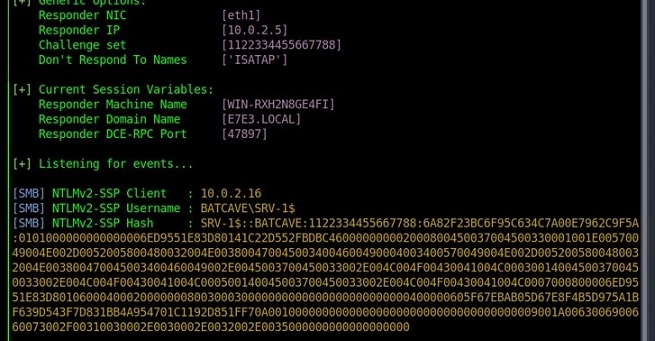

Một kiểu tấn công chuyển tiếp Windows New Technology LAN Manager mới có tên DFSCoerce bị phát hiện sử dụng Hệ thống tệp phân tán (DFS): Giao thức quản lý không gian tên (MS-DFSNM) để chiếm quyền kiểm soát Windows domain.

Nhà nghiên cứu an ninh mạng Filip Dragovic cho biết: "Nếu dịch vụ spooler bị vô hiệu hóa, bộ lọc RPC được thiết lập để ngăn chặn lỗi PetitPotam và File Server VSS Agent Service không được cài đặt, nhưng bạn vẫn muốn chuyển tiếp từ [Domain Controller authentication] sang [Active Directory Certificate Services] thì đã có MS-DFSNM hỗ trợ".

MS-DFSNM cung cấp giao diện RPC (remote procedure call) để quản lý các cấu hình hệ thống tệp phân tán. Tấn công chuyển tiếp NTLM là một phương pháp phổ biến khi khai thác cơ chế challenge - response (thách thức - phản hồi).

Nó cho phép kẻ xấu đứng giữa máy khách và máy chủ để bắt và chuyển tiếp các yêu cầu xác thực đã được xác nhận nhằm truy cập trái phép vào tài nguyên mạng, bước đầu đặt được “chân” vào trong môi trường Active Directory.

Kiểu tấn công DFSCoerce tuân theo một phương pháp tương tự là PetitPotam, lạm dụng giao thức Encrypting File System Remote Protocol (MS-EFSRPC) của Microsoft để khống chế các máy chủ Windows, bao gồm bộ điều khiển domain, xác thực qua một phương thức chuyển tiếp dưới sự điều khiển của kẻ tấn công.

Trung tâm Điều phối CERT (CERT/CC) lưu ý về chuỗi tấn công: "Bằng cách chuyển tiếp yêu cầu xác thực NTLM từ bộ điều khiển miền tới Trang web Tổ chức phát hành chứng chỉ hoặc Dịch vụ web Đăng ký Chứng chỉ trên hệ thống AD CS, kẻ tấn công có thể lấy chứng chỉ được sử dụng để nhận Ticket-Granting-Ticket (TGT) từ bộ điều khiển miền".

Để giảm thiểu các cuộc tấn công chuyển tiếp NTLM, Microsoft khuyến cáo người dùng nên bật các biện pháp bảo vệ như Extended Protection để xác thực (EPA), SMB signing và tắt HTTP trên server AD CS.

Nhà nghiên cứu an ninh mạng Filip Dragovic cho biết: "Nếu dịch vụ spooler bị vô hiệu hóa, bộ lọc RPC được thiết lập để ngăn chặn lỗi PetitPotam và File Server VSS Agent Service không được cài đặt, nhưng bạn vẫn muốn chuyển tiếp từ [Domain Controller authentication] sang [Active Directory Certificate Services] thì đã có MS-DFSNM hỗ trợ".

MS-DFSNM cung cấp giao diện RPC (remote procedure call) để quản lý các cấu hình hệ thống tệp phân tán. Tấn công chuyển tiếp NTLM là một phương pháp phổ biến khi khai thác cơ chế challenge - response (thách thức - phản hồi).

Nó cho phép kẻ xấu đứng giữa máy khách và máy chủ để bắt và chuyển tiếp các yêu cầu xác thực đã được xác nhận nhằm truy cập trái phép vào tài nguyên mạng, bước đầu đặt được “chân” vào trong môi trường Active Directory.

Kiểu tấn công DFSCoerce tuân theo một phương pháp tương tự là PetitPotam, lạm dụng giao thức Encrypting File System Remote Protocol (MS-EFSRPC) của Microsoft để khống chế các máy chủ Windows, bao gồm bộ điều khiển domain, xác thực qua một phương thức chuyển tiếp dưới sự điều khiển của kẻ tấn công.

Trung tâm Điều phối CERT (CERT/CC) lưu ý về chuỗi tấn công: "Bằng cách chuyển tiếp yêu cầu xác thực NTLM từ bộ điều khiển miền tới Trang web Tổ chức phát hành chứng chỉ hoặc Dịch vụ web Đăng ký Chứng chỉ trên hệ thống AD CS, kẻ tấn công có thể lấy chứng chỉ được sử dụng để nhận Ticket-Granting-Ticket (TGT) từ bộ điều khiển miền".

Để giảm thiểu các cuộc tấn công chuyển tiếp NTLM, Microsoft khuyến cáo người dùng nên bật các biện pháp bảo vệ như Extended Protection để xác thực (EPA), SMB signing và tắt HTTP trên server AD CS.

Theo Thehackernews

Chỉnh sửa lần cuối: