WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

444 bài viết

Kiểu tấn công WPSetup mới nhắm đến các bộ cài WordPress

Theo Wordfence (Mỹ), một kiểu tấn công mới vào WordPress nhắm mục tiêu đến các bộ cài để chiếm quyền truy cập admin và thực thi PHP code trên tài khoản web hosting của nạn nhân.

Kiểu tấn công này tên là WPSetup, bắt đầu bằng việc kẻ tấn công quét một URL đặc biệt được dùng bởi những hệ thống cài đặt mới của WordPress: /wp-admin/setup-config.php. Nếu URL có chứa một trang cài đặt, có nghĩa là nạn nhân vừa cài đặt WordPress trên máy chủ của mình nhưng vẫn chưa cấu hình xong.

Những người cài WordPress bằng cách giải nén một tập tin ZIP hoặc thông qua bộ cài one-click nhưng vẫn chưa hoàn thành các bước cài đặt, việc đó sẽ tạo điều kiện cho kẻ tấn công chiếm quyền kiểm soát website.

Những người cài WordPress bằng cách giải nén một tập tin ZIP hoặc thông qua bộ cài one-click nhưng vẫn chưa hoàn thành các bước cài đặt, việc đó sẽ tạo điều kiện cho kẻ tấn công chiếm quyền kiểm soát website.

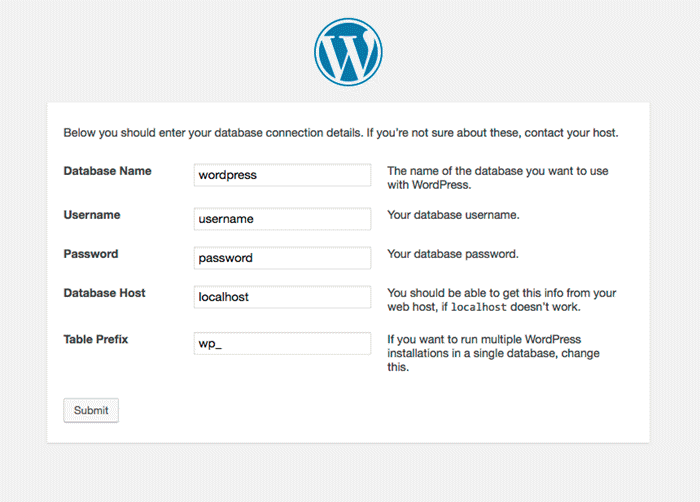

Các bước cài đặt WordPress bắt đầu từ lựa chọn ngôn ngữ, theo đó là phần giới thiệu, rồi đến người dùng lựa chọn tên dữ liệu, tên người dùng, mật khẩu và máy chủ. Kẻ tấn công tìm thấy cài đặt mới có thể click nhanh qua hai bước đầu tiên và nhập thông tin máy chủ cơ sở dữ liệu của chính mình vào hệ thống.

Cuộc tấn công vẫn thành công kể cả khi có cơ sở dữ liệu tồn tại trên chính máy chủ của họ hoặc khi không có chút dữ liệu nào. Những gì kẻ tấn công cần là quá trình cài đặt WordPress chưa hoàn tất trên trang của nạn nhân và quyền truy cập admin. Khi bước cuối cùng hoàn tất, WordPress xác nhận có thể kết nối đến cơ sở dữ liệu và đưa ra màn hình cài đặt

Vào lúc này, kẻ tấn công có thể tạo tài khoản ở cấp độ admin đầu tiên bằng thông tin cá nhân của mình, nhấn cài đặt và sau đó đăng nhập vào trang WordPress mới trên máy chủ của nạn nhân bằng dữ liệu riêng của chúng.

Vì WordPress cho phép admin chỉnh sửa code của các theme và plugin, kẻ tấn công chỉ cần khởi động trình soạn thảo chủ đề và plugin, sau đó chèn PHP code, do đó có được code để thực thi lần tới trên trang đã được tải lại.

Kẻ tấn công có thể thực thi code trên trang của nạn nhân cũng như cài shell độc hại trong một thư mục trên tài khoản hosting của nạn nhân và chiếm quyền truy cập đến tất cả các file và website dùng tài khoản đó. Đồng thời tạo điều kiện cho kẻ tấn công truy cập bất kì dữ liệu cơ sở nào mà việc cài đặt WordPress có quyền truy cập và cả dữ liệu ứng dụng khác.

Kể cả khi được cảnh báo về các nguy cơ liên quan thì khách hàng cũng không nhận thức được việc cài lại WordPress không ngăn cản được sự lây lan dai dẳng, nhất là khi nó lan rộng ra ngoài cấu trúc tệp tin của WordPress.

Trong một báo cáo độc lập, Wordfence tiết lộ con số các cuộc tấn công hàng ngày nhằm vào WordPress đã tăng lên 7,2 triệu trong tháng 6, tăng 32% so với tháng năm. Con số trung bình của các cuộc tấn công brute force tăng 36% so với tháng 5 và vào lúc cao điểm là trên 41 triệu.

Báo cáo cũng tiết lộ 25 địa chỉ IP bị tấn công nhiều nhất trong tháng sáu với 133 triệu cuộc tấn công. Theme của WordPress đã bị tấn công nhiều nhất là mTheme-Unus, còn Plugin là WP Mobile Detector. Ba quốc gia bị tấn công nhiều nhất là Nga, Mỹ và Ukraina.

Kiểu tấn công này tên là WPSetup, bắt đầu bằng việc kẻ tấn công quét một URL đặc biệt được dùng bởi những hệ thống cài đặt mới của WordPress: /wp-admin/setup-config.php. Nếu URL có chứa một trang cài đặt, có nghĩa là nạn nhân vừa cài đặt WordPress trên máy chủ của mình nhưng vẫn chưa cấu hình xong.

Các bước cài đặt WordPress bắt đầu từ lựa chọn ngôn ngữ, theo đó là phần giới thiệu, rồi đến người dùng lựa chọn tên dữ liệu, tên người dùng, mật khẩu và máy chủ. Kẻ tấn công tìm thấy cài đặt mới có thể click nhanh qua hai bước đầu tiên và nhập thông tin máy chủ cơ sở dữ liệu của chính mình vào hệ thống.

Cuộc tấn công vẫn thành công kể cả khi có cơ sở dữ liệu tồn tại trên chính máy chủ của họ hoặc khi không có chút dữ liệu nào. Những gì kẻ tấn công cần là quá trình cài đặt WordPress chưa hoàn tất trên trang của nạn nhân và quyền truy cập admin. Khi bước cuối cùng hoàn tất, WordPress xác nhận có thể kết nối đến cơ sở dữ liệu và đưa ra màn hình cài đặt

Vào lúc này, kẻ tấn công có thể tạo tài khoản ở cấp độ admin đầu tiên bằng thông tin cá nhân của mình, nhấn cài đặt và sau đó đăng nhập vào trang WordPress mới trên máy chủ của nạn nhân bằng dữ liệu riêng của chúng.

Vì WordPress cho phép admin chỉnh sửa code của các theme và plugin, kẻ tấn công chỉ cần khởi động trình soạn thảo chủ đề và plugin, sau đó chèn PHP code, do đó có được code để thực thi lần tới trên trang đã được tải lại.

Kẻ tấn công có thể thực thi code trên trang của nạn nhân cũng như cài shell độc hại trong một thư mục trên tài khoản hosting của nạn nhân và chiếm quyền truy cập đến tất cả các file và website dùng tài khoản đó. Đồng thời tạo điều kiện cho kẻ tấn công truy cập bất kì dữ liệu cơ sở nào mà việc cài đặt WordPress có quyền truy cập và cả dữ liệu ứng dụng khác.

Kể cả khi được cảnh báo về các nguy cơ liên quan thì khách hàng cũng không nhận thức được việc cài lại WordPress không ngăn cản được sự lây lan dai dẳng, nhất là khi nó lan rộng ra ngoài cấu trúc tệp tin của WordPress.

Trong một báo cáo độc lập, Wordfence tiết lộ con số các cuộc tấn công hàng ngày nhằm vào WordPress đã tăng lên 7,2 triệu trong tháng 6, tăng 32% so với tháng năm. Con số trung bình của các cuộc tấn công brute force tăng 36% so với tháng 5 và vào lúc cao điểm là trên 41 triệu.

Báo cáo cũng tiết lộ 25 địa chỉ IP bị tấn công nhiều nhất trong tháng sáu với 133 triệu cuộc tấn công. Theme của WordPress đã bị tấn công nhiều nhất là mTheme-Unus, còn Plugin là WP Mobile Detector. Ba quốc gia bị tấn công nhiều nhất là Nga, Mỹ và Ukraina.

Theo SecurityWeek