WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

443 bài viết

Inside Cyber Warfare - Chương VIII: Tội phạm có tổ chức trên không gian mạng (Phần 2)

Mối đe dọa “tinh tế”

Điều tra mafia Nga là một chuyện, nhưng khi việc điều tra làm tổn hại đến lợi nhuận, thì đó lại là một vấn đề khác hoàn toàn, và nguy hiểm hơn. Không lâu sau báo cáo về Atrivo vào tháng 9 năm 2008, Krebs đã nhận được một lời đe dọa ẩn danh.

Atrivo là một trường hợp nghiên cứu thú vị cho cuốn sách này bởi nó minh họa một trong những vấn đề chưa được giải quyết trong các cuộc xung đột trên mạng. Điều gì xảy ra khi một quốc gia đang bị tấn công bởi phần mềm độc hại có máy chủ nằm trong biên giới của chính quốc gia đó?

Atrivo

Atrivo, còn được gọi là Intercage, một công ty có trụ sở tại California, chuyên cung cấp mạng cho những kẻ gửi thư rác và cho kẻ xấu sử dụng trong nhiều mục đích khác, nhiều trong số đó có liên quan đến RBN.

Hoạt động của RBN phụ thuộc rất nhiều vào hai hệ thống mạng được cung cấp bởi Atrivo: UkrTelegroup – định tuyến lưu lượng truy cập qua Ukraine; và HostFresh – định tuyến lưu lượng truy cập qua Hồng Kông và Trung Quốc.

Một báo cáo của iDefense gọi Atrivo là nơi tập trung nhiều hoạt động độc hại nhất hơn bất kỳ công ty lưu trữ nào trên thế giới.

Nhờ những nỗ lực của các nhà nghiên cứu độc lập như Jart Armin và James McQuaid, cùng những báo cáo của Brian Krebs, Atrivo đã bị các nhà cung cấp dịch vụ phía trên (upstream provider) dừng hợp tác và cuối cùng ngừng hoạt động vào ngày 22 tháng 9 năm 2008.

Không phải ai cũng hài lòng với cách làm này. Marcus Sachs, Giám đốc Trung tâm Internet Sans, đã viết mail cho Brian Krebs: “Vẫn còn rất nhiều tổ chức khác cần loại bỏ, nhưng chúng ta phải tìm cách khác tốt hơn thay vì ‘xử tại chỗ’ như vậy”.

Paul Ferguson của Trend Micro không đồng ý với Sachs và nói rằng đây là một ví dụ (tốt) của trị an cộng đồng.

ESTDomains

Khách hàng lớn nhất của Atrivo là công ty ESTDomains có trụ sở tại Estonia (nhưng đăng ký với danh nghĩa là một công ty Mỹ, bang Delaware).

ESTDomains là một công ty quản lý tên miền chuyên làm việc với các thành phần tội phạm. Giám đốc của ESTDomains là Vladimir Tsastsin, người bị kết án vì gian lận thẻ tín dụng, giả mạo tài liệu và rửa tiền, đã ở tù ba năm ở Estonia.

Krebs đã viết một bài đăng trên blog Security Fix về Tsastsin và ESTDomains vào ngày 08/09/2008, trong đó ông trích dẫn phát biểu của người đứng đầu Nhóm ứng phó khẩn cấp máy tính Estonia (CERT), Hillar Aarelaid:

Để hiểu về EstDomains, người ta cần hiểu vai trò của tội phạm có tổ chức và các khoản đầu tư đến từ đó, mối quan hệ của chúng với các nhà cung cấp dịch vụ hosting ở các quốc gia phương Tây và với những kẻ tội phạm kinh doanh thông qua các dịch vụ này.

Nói cách khác, Tsastsin là một trong những người dẫn dắt tội phạm có tổ chức của Nga tham gia vào thế giới béo bở trên Internet. Hai tháng sau bài báo của Krebs, ICANN đã rút giấy phép cấp tên miền của ESTDomains, với lý do CEO của họ bị kết án hình sự.

[TD]

Vào ngày 26/8/2009, TrendMicro phát hành báo cáo về một nhà cung cấp dịch vụ Internet tội phạm mạng lớn khác có trụ sở tại Tartu, Estonia (các tác giả báo cáo không tiết lộ tên), mà CEO (một lần nữa, không nêu rõ tên) đã bị kết án vì gian lận thẻ tín dụng.

Nghe có vẻ khá giống với Vladimir Tsastsin. Công ty này cũng sở hữu hai doanh nghiệp Hoa Kỳ hoạt động trong các lĩnh vực:

Ảnh hưởng của công ty này trong thế giới ngầm Internet là rất sâu rộng, theo báo cáo của TrendMicro:

Có vẻ như công ty kiểm soát mọi bước từ hướng lưu lượng truy cập đến các trang web có chứa Trojans thay đổi DNS, đến duy trì các máy chủ DNS lừa đảo. Công ty dường như còn duy trì các địa chỉ IP độc hại nước ngoài mà nạn nhân được chuyển hướng đến khi truy cập một trang web, chẳng hạn Google.

Và cuối cùng, để tránh vướng phải những gì đã xảy ra với Atrivo/Intercage, công ty này có một mạng lưới hàng trăm máy chủ proxy phân tán trên 15 mạng ở nhiều quốc gia.

[/TD]

McColo: “Lá giáp chống đạn” cho botnet lớn nhất thế giới

So với Atrivo/Interacage, câu chuyện McColo thậm chí còn hữu ích hơn cho các nhà hoạch định chính sách về xung đột trên không gian mạng. Nó minh họa hoàn hảo vai trò chính của các doanh nghiệp có trụ sở tại Hoa Kỳ trong việc cung cấp các nền tảng được bảo vệ cho các doanh nghiệp tội phạm có tổ chức của Nga, qua đó gián tiếp cung cấp nền tảng tấn công được các chủ thể phi chính phủ sử dụng trong các chiến dịch nhắm tới các quốc gia và tôn giáo.

McColo được thành lập bởi một hacker 19 tuổi, một sinh viên người Nga tên Nikolai (hoặc Kolya McColo). Sau khi hacker này qua đời trong một vụ tai nạn xe hơi ở Moscow vào tháng 9 năm 2007, công ty McColo đã được Jux, một người bạn của McColo, cũng là một kẻ chuyên đánh cắp thông tin thẻ tín dụng, điều hành. Số tiền mà McColo kiếm được có khả năng thu hút sự chú ý của những tên tội phạm người Nga và cũng có thể là nguyên nhân gây ra vụ tai nạn xe hơi của Kolya McColo.

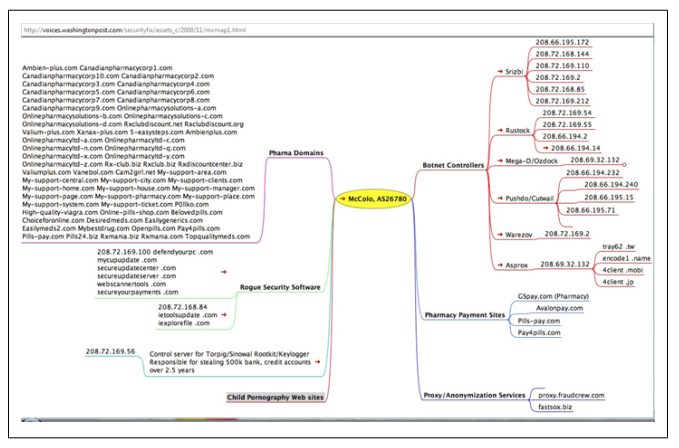

Hình 8-4 (tác giả Brian Krebs) cho thấy phạm vi rất rộng của mạng botnet và các máy chủ độc hại do McColo sở hữu. Krebs giải thích:

Phần trên bên phải của đồ họa là địa chỉ Internet số của McColo mà các chuyên gia, chẳng hạn như Joe Stewart, giám đốc nghiên cứu mã độc của hãng SecureWorks có trụ sở tại Atlanta, cho biết đã được sử dụng bởi những mạng botnet spam khét tiếng nhất – bao gồm hàng triệu máy tính và mỗi ngày gửi hơn 75% thư rác của toàn thế giới. Ở góc trên bên trái của sơ đồ là hàng chục tên miền dược phẩm giả do McColo cung cấp dịch vụ hosting.

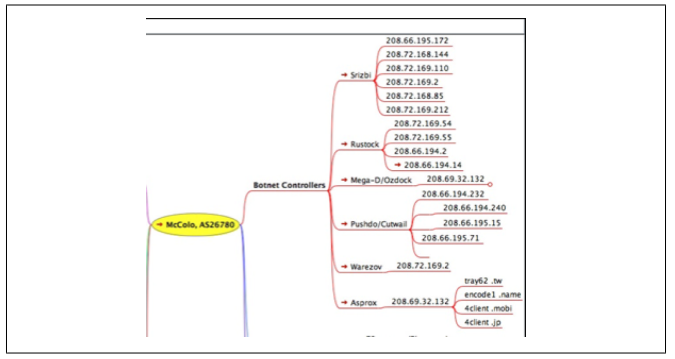

Hình 8-5 hiển thị chế độ xem mở rộng của góc trên bên phải của Hình 8-4, liệt kê các máy chủ điều khiển botnet được lưu trữ trên các mạng do McColo cung cấp. Các máy chủ này kiểm soát các botnet lớn nhất thế giới, điều khiển hàng triệu máy chủ bị nhiễm (các máy tính cá nhân bị nhiễm phần mềm độc hại) tạo ra khoảng 75% thư rác trên thế giới - theo TraceLabs, một bộ phận của công ty bảo mật Marshall của Anh.

Khi McColo bị loại bỏ (bị các nhà cung cấp đường trục Internet (Internet backbone provider) bao gồm Global Crossing, Hurricane Electric và Telia ngừng cung cấp dịch vụ), tỷ lệ spam trên toàn thế giới đã giảm 67% chỉ sau một đêm.

Theo FBI, thiệt hại của Mỹ do tội phạm Internet trong năm 2008 lên tới 246,6 triệu đô. Vì thư rác là nguồn thu nhập chính của tội phạm mạng, việc McColo bị đánh sập đã khiến doanh thu của các tổ chức tội phạm sụt giảm. Nhưng điều đó không kéo dài quá lâu.

Những kẻ sở hữu các botnet chỉ cần tìm đến các đơn vị bán lẻ băng thông khác để thay thế cho McColo. Trên thực tế, việc mua đi bán lại băng thông mà không bị kiểm soát có thể mang đến rủi ro an ninh quốc gia. Vấn đề cần được giải quyết nếu các quốc gia không muốn các trang web của mình phải đương đầu với những làn sóng tấn công từ chối dịch vụ phân tán (DDoS) do botnet. Điều này đặc biệt đúng với chính phủ Hoa Kỳ.

Tội phạm có tổ chức tại Nga

David Satter là một cây viết có tiếng về tội phạm có tổ chức của Nga, và tôi khuyên các bạn nên tìm đọc cuốn sách Darkness at Dawn (Bóng tối lúc bình minh – Nhà xuất bản Đại học Yale) của ông.

Satter gần đây đã viết một bài báo về mối quan hệ đáng nghi giữa tội phạm có tổ chức của Nga và cảnh sát Nga, khi ngày càng nhiều các vụ ám sát nhà báo không được giải quyết, đặc biệt khi những nhà báo này là “cái gai” trong mắt chính quyền (“Ai đã giết những nhà báo Nga này?”, Forbes.com, ngày 26 tháng 12 năm 2008). Satter đã nhắc đến trường hợp nhà báo bị sát hại Anna Politkovskaya để minh họa quan điểm của mình.

Satter kể về Sergei Sokolov, một phóng viên điều tra nổi tiếng, phó tổng biên tập tờ Novaya Gazeta (nơi Anna từng làm việc, đã đứng lên làm chứng cho việc một trong những người bị buộc tội trong vụ ám sát Anna là một đặc vụ của FSB, người được lệnh theo dõi Anna.

Các cáo buộc liên quan đến việc lên kế hoạch giết phóng viên này cũng được đưa ra để buộc tội một cựu thiếu tá trong một đơn vị cảnh sát có nhiệm vụ chống tội phạm có tổ chức.

Bốn năm trước, chính vị thiếu tá đó đã bị buộc tội tra tấn và bắt cóc một doanh nhân người Nga. Theo báo cáo, đồng phạm của ông này là một cựu đại tá FSB.

Ngày 19/02/2009, phiên tòa kết thúc mà không có kết án. Một tháng trước đó, ngày 19/01, Stanislav Markelov, luật sư của Anna Politkovskaya, đã bị bắn chết khi rời khỏi một cuộc họp báo nằm cách Điện Kremlin chưa đầy nửa dặm. Không ai bị buộc tội giết người.

Có một danh sách dài các vụ ám sát chưa được giải quyết mà nạn nhân là các nhà báo, doanh nhân, đối thủ chính trị và các nhân vật khác.

Cái nhìn bao quát này về tội phạm có tổ chức của Nga trong một cuốn sách về chiến tranh mạng sẽ giúp các bạn hiểu rõ hơn về mối quan hệ giữa các tổ chức tội phạm này và các quan chức chính phủ Nga. Mối quan hệ đó sẽ không thay đổi chỉ bởi vì bối cảnh của nó chuyển từ đường phố Moscow sang thế giới ảo của Internet. Không gian mạng chỉ đơn giản là một nơi để tội phạm có tổ chức có thể hoạt động với cùng sự tàn nhẫn và bạo lực như ở thế giới thực.

Hiểu điều này là rất quan trọng đối với các nhà hoạch định chính sách của chính phủ phương Tây, những người mà đến lúc này có thể vẫn đang nghĩ rằng chiến tranh mạng chỉ là mấy chuyện vớ vẩn do những tin tặc tuổi teen gây ra.

Mối liên hệ giữa tội phạm có tổ chức của Nga, tình báo Nga và chính quyền Nga được ghi lại khá rõ ràng, nhưng mối quan hệ đó trên thế giới ảo vẫn còn rất mơ hồ. Các chính phủ bị ảnh hưởng cần tiến hành điều tra bổ sung về vấn đề này.

Điều tra mafia Nga là một chuyện, nhưng khi việc điều tra làm tổn hại đến lợi nhuận, thì đó lại là một vấn đề khác hoàn toàn, và nguy hiểm hơn. Không lâu sau báo cáo về Atrivo vào tháng 9 năm 2008, Krebs đã nhận được một lời đe dọa ẩn danh.

Atrivo là một trường hợp nghiên cứu thú vị cho cuốn sách này bởi nó minh họa một trong những vấn đề chưa được giải quyết trong các cuộc xung đột trên mạng. Điều gì xảy ra khi một quốc gia đang bị tấn công bởi phần mềm độc hại có máy chủ nằm trong biên giới của chính quốc gia đó?

Atrivo

Atrivo, còn được gọi là Intercage, một công ty có trụ sở tại California, chuyên cung cấp mạng cho những kẻ gửi thư rác và cho kẻ xấu sử dụng trong nhiều mục đích khác, nhiều trong số đó có liên quan đến RBN.

Hoạt động của RBN phụ thuộc rất nhiều vào hai hệ thống mạng được cung cấp bởi Atrivo: UkrTelegroup – định tuyến lưu lượng truy cập qua Ukraine; và HostFresh – định tuyến lưu lượng truy cập qua Hồng Kông và Trung Quốc.

Một báo cáo của iDefense gọi Atrivo là nơi tập trung nhiều hoạt động độc hại nhất hơn bất kỳ công ty lưu trữ nào trên thế giới.

Nhờ những nỗ lực của các nhà nghiên cứu độc lập như Jart Armin và James McQuaid, cùng những báo cáo của Brian Krebs, Atrivo đã bị các nhà cung cấp dịch vụ phía trên (upstream provider) dừng hợp tác và cuối cùng ngừng hoạt động vào ngày 22 tháng 9 năm 2008.

Không phải ai cũng hài lòng với cách làm này. Marcus Sachs, Giám đốc Trung tâm Internet Sans, đã viết mail cho Brian Krebs: “Vẫn còn rất nhiều tổ chức khác cần loại bỏ, nhưng chúng ta phải tìm cách khác tốt hơn thay vì ‘xử tại chỗ’ như vậy”.

Paul Ferguson của Trend Micro không đồng ý với Sachs và nói rằng đây là một ví dụ (tốt) của trị an cộng đồng.

ESTDomains

Khách hàng lớn nhất của Atrivo là công ty ESTDomains có trụ sở tại Estonia (nhưng đăng ký với danh nghĩa là một công ty Mỹ, bang Delaware).

ESTDomains là một công ty quản lý tên miền chuyên làm việc với các thành phần tội phạm. Giám đốc của ESTDomains là Vladimir Tsastsin, người bị kết án vì gian lận thẻ tín dụng, giả mạo tài liệu và rửa tiền, đã ở tù ba năm ở Estonia.

Krebs đã viết một bài đăng trên blog Security Fix về Tsastsin và ESTDomains vào ngày 08/09/2008, trong đó ông trích dẫn phát biểu của người đứng đầu Nhóm ứng phó khẩn cấp máy tính Estonia (CERT), Hillar Aarelaid:

Để hiểu về EstDomains, người ta cần hiểu vai trò của tội phạm có tổ chức và các khoản đầu tư đến từ đó, mối quan hệ của chúng với các nhà cung cấp dịch vụ hosting ở các quốc gia phương Tây và với những kẻ tội phạm kinh doanh thông qua các dịch vụ này.

Nói cách khác, Tsastsin là một trong những người dẫn dắt tội phạm có tổ chức của Nga tham gia vào thế giới béo bở trên Internet. Hai tháng sau bài báo của Krebs, ICANN đã rút giấy phép cấp tên miền của ESTDomains, với lý do CEO của họ bị kết án hình sự.

ESTDomain: cập nhật năm 2009

Vào ngày 26/8/2009, TrendMicro phát hành báo cáo về một nhà cung cấp dịch vụ Internet tội phạm mạng lớn khác có trụ sở tại Tartu, Estonia (các tác giả báo cáo không tiết lộ tên), mà CEO (một lần nữa, không nêu rõ tên) đã bị kết án vì gian lận thẻ tín dụng.

Nghe có vẻ khá giống với Vladimir Tsastsin. Công ty này cũng sở hữu hai doanh nghiệp Hoa Kỳ hoạt động trong các lĩnh vực:

- Web hosting

- Quảng cáo

- Phân phối lưu lượng truy cập Internet

- Quảng cáo pay-per-click

- Hosting web tên miền đậu xe

Ảnh hưởng của công ty này trong thế giới ngầm Internet là rất sâu rộng, theo báo cáo của TrendMicro:

Có vẻ như công ty kiểm soát mọi bước từ hướng lưu lượng truy cập đến các trang web có chứa Trojans thay đổi DNS, đến duy trì các máy chủ DNS lừa đảo. Công ty dường như còn duy trì các địa chỉ IP độc hại nước ngoài mà nạn nhân được chuyển hướng đến khi truy cập một trang web, chẳng hạn Google.

Và cuối cùng, để tránh vướng phải những gì đã xảy ra với Atrivo/Intercage, công ty này có một mạng lưới hàng trăm máy chủ proxy phân tán trên 15 mạng ở nhiều quốc gia.

[/TD]

McColo: “Lá giáp chống đạn” cho botnet lớn nhất thế giới

So với Atrivo/Interacage, câu chuyện McColo thậm chí còn hữu ích hơn cho các nhà hoạch định chính sách về xung đột trên không gian mạng. Nó minh họa hoàn hảo vai trò chính của các doanh nghiệp có trụ sở tại Hoa Kỳ trong việc cung cấp các nền tảng được bảo vệ cho các doanh nghiệp tội phạm có tổ chức của Nga, qua đó gián tiếp cung cấp nền tảng tấn công được các chủ thể phi chính phủ sử dụng trong các chiến dịch nhắm tới các quốc gia và tôn giáo.

McColo được thành lập bởi một hacker 19 tuổi, một sinh viên người Nga tên Nikolai (hoặc Kolya McColo). Sau khi hacker này qua đời trong một vụ tai nạn xe hơi ở Moscow vào tháng 9 năm 2007, công ty McColo đã được Jux, một người bạn của McColo, cũng là một kẻ chuyên đánh cắp thông tin thẻ tín dụng, điều hành. Số tiền mà McColo kiếm được có khả năng thu hút sự chú ý của những tên tội phạm người Nga và cũng có thể là nguyên nhân gây ra vụ tai nạn xe hơi của Kolya McColo.

Hình 8-4 (tác giả Brian Krebs) cho thấy phạm vi rất rộng của mạng botnet và các máy chủ độc hại do McColo sở hữu. Krebs giải thích:

Phần trên bên phải của đồ họa là địa chỉ Internet số của McColo mà các chuyên gia, chẳng hạn như Joe Stewart, giám đốc nghiên cứu mã độc của hãng SecureWorks có trụ sở tại Atlanta, cho biết đã được sử dụng bởi những mạng botnet spam khét tiếng nhất – bao gồm hàng triệu máy tính và mỗi ngày gửi hơn 75% thư rác của toàn thế giới. Ở góc trên bên trái của sơ đồ là hàng chục tên miền dược phẩm giả do McColo cung cấp dịch vụ hosting.

Hình 8-5 hiển thị chế độ xem mở rộng của góc trên bên phải của Hình 8-4, liệt kê các máy chủ điều khiển botnet được lưu trữ trên các mạng do McColo cung cấp. Các máy chủ này kiểm soát các botnet lớn nhất thế giới, điều khiển hàng triệu máy chủ bị nhiễm (các máy tính cá nhân bị nhiễm phần mềm độc hại) tạo ra khoảng 75% thư rác trên thế giới - theo TraceLabs, một bộ phận của công ty bảo mật Marshall của Anh.

Khi McColo bị loại bỏ (bị các nhà cung cấp đường trục Internet (Internet backbone provider) bao gồm Global Crossing, Hurricane Electric và Telia ngừng cung cấp dịch vụ), tỷ lệ spam trên toàn thế giới đã giảm 67% chỉ sau một đêm.

Theo FBI, thiệt hại của Mỹ do tội phạm Internet trong năm 2008 lên tới 246,6 triệu đô. Vì thư rác là nguồn thu nhập chính của tội phạm mạng, việc McColo bị đánh sập đã khiến doanh thu của các tổ chức tội phạm sụt giảm. Nhưng điều đó không kéo dài quá lâu.

Những kẻ sở hữu các botnet chỉ cần tìm đến các đơn vị bán lẻ băng thông khác để thay thế cho McColo. Trên thực tế, việc mua đi bán lại băng thông mà không bị kiểm soát có thể mang đến rủi ro an ninh quốc gia. Vấn đề cần được giải quyết nếu các quốc gia không muốn các trang web của mình phải đương đầu với những làn sóng tấn công từ chối dịch vụ phân tán (DDoS) do botnet. Điều này đặc biệt đúng với chính phủ Hoa Kỳ.

Tội phạm có tổ chức tại Nga

David Satter là một cây viết có tiếng về tội phạm có tổ chức của Nga, và tôi khuyên các bạn nên tìm đọc cuốn sách Darkness at Dawn (Bóng tối lúc bình minh – Nhà xuất bản Đại học Yale) của ông.

Satter gần đây đã viết một bài báo về mối quan hệ đáng nghi giữa tội phạm có tổ chức của Nga và cảnh sát Nga, khi ngày càng nhiều các vụ ám sát nhà báo không được giải quyết, đặc biệt khi những nhà báo này là “cái gai” trong mắt chính quyền (“Ai đã giết những nhà báo Nga này?”, Forbes.com, ngày 26 tháng 12 năm 2008). Satter đã nhắc đến trường hợp nhà báo bị sát hại Anna Politkovskaya để minh họa quan điểm của mình.

Satter kể về Sergei Sokolov, một phóng viên điều tra nổi tiếng, phó tổng biên tập tờ Novaya Gazeta (nơi Anna từng làm việc, đã đứng lên làm chứng cho việc một trong những người bị buộc tội trong vụ ám sát Anna là một đặc vụ của FSB, người được lệnh theo dõi Anna.

Các cáo buộc liên quan đến việc lên kế hoạch giết phóng viên này cũng được đưa ra để buộc tội một cựu thiếu tá trong một đơn vị cảnh sát có nhiệm vụ chống tội phạm có tổ chức.

Bốn năm trước, chính vị thiếu tá đó đã bị buộc tội tra tấn và bắt cóc một doanh nhân người Nga. Theo báo cáo, đồng phạm của ông này là một cựu đại tá FSB.

Ngày 19/02/2009, phiên tòa kết thúc mà không có kết án. Một tháng trước đó, ngày 19/01, Stanislav Markelov, luật sư của Anna Politkovskaya, đã bị bắn chết khi rời khỏi một cuộc họp báo nằm cách Điện Kremlin chưa đầy nửa dặm. Không ai bị buộc tội giết người.

Có một danh sách dài các vụ ám sát chưa được giải quyết mà nạn nhân là các nhà báo, doanh nhân, đối thủ chính trị và các nhân vật khác.

Cái nhìn bao quát này về tội phạm có tổ chức của Nga trong một cuốn sách về chiến tranh mạng sẽ giúp các bạn hiểu rõ hơn về mối quan hệ giữa các tổ chức tội phạm này và các quan chức chính phủ Nga. Mối quan hệ đó sẽ không thay đổi chỉ bởi vì bối cảnh của nó chuyển từ đường phố Moscow sang thế giới ảo của Internet. Không gian mạng chỉ đơn giản là một nơi để tội phạm có tổ chức có thể hoạt động với cùng sự tàn nhẫn và bạo lực như ở thế giới thực.

Hiểu điều này là rất quan trọng đối với các nhà hoạch định chính sách của chính phủ phương Tây, những người mà đến lúc này có thể vẫn đang nghĩ rằng chiến tranh mạng chỉ là mấy chuyện vớ vẩn do những tin tặc tuổi teen gây ra.

Mối liên hệ giữa tội phạm có tổ chức của Nga, tình báo Nga và chính quyền Nga được ghi lại khá rõ ràng, nhưng mối quan hệ đó trên thế giới ảo vẫn còn rất mơ hồ. Các chính phủ bị ảnh hưởng cần tiến hành điều tra bổ sung về vấn đề này.

Nguồn: Inside Cyber Warfare

Tác giả: Jeffrey Carr