WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

450 bài viết

Inside Cyber Warfare - Chương VIII: Tội phạm có tổ chức trên không gian mạng (Phần 1)

Bạn tin rằng mafia Nga hay các nhóm tội phạm Trung Quốc có liên quan đến các cuộc tấn công mạng? Câu trả lời phụ thuộc vào cách bạn nhìn nhận sự khác nhau giữa tội phạm mạng với các hình thức xung đột khác trên không gian mạng.

Như đã nói từ trước, tôi cho rằng không nên có sự phân biệt như vậy. Tội phạm mạng thực hiện một cuộc tấn công vào hệ thống mạng và các hoạt động gián điệp mạng hoặc khai thác mạng máy tính cũng tương tự như vậy. Phần mềm độc hại được sử dụng để giành quyền truy cập vào cơ sở dữ liệu mục tiêu cũng giống nhau. Trong nhiều trường hợp, cùng một nhóm tin tặc tham gia vào cả hai kiểu tấn công: tấn công mạng và tấn công địa-chính trị vào các trang web của chính phủ nước ngoài, như trường hợp của một trong hai tin tặc được trích dẫn trong các chương trước của cuốn sách này.

Tin tặc với định danh "7" là một thành viên của diễn đàn StopGeorgia.ru và trực tiếp tham gia vào các cuộc tấn công các trang web của chính phủ Gruzia. "7" cũng là người đã suy luận sự liên quan của mafia Nga trong các giao dịch mạng ngầm (ví dụ: “…có một số ông lớn đứng đằng sau số tiền này, họ sẽ không hỏi bạn là ai và tại sao bạn lại làm như vậy. Họ sẽ chỉ bẻ gẫy cả 2 cánh tay của bạn”).

Ám sát là một mối đe doạ rất thực tế ở Liên bang Nga. Các cơ quan tình báo Hoa Kỳ tin rằng tội phạm có tổ chức của Nga đã xâm nhập vào lực lượng cảnh sát, cho nên có rất nhiều vụ ám sát tại đây vẫn chưa được giải quyết.

Cơ quan thực thi pháp luật và tình báo Hoa Kỳ đã điều tra tội phạm có tổ chức của Nga từ những năm 1990. Theo nguồn tin thân cận, họ đã đạt được một số kết quả trong việc vạch ra mối liên hệ giữa tội phạm có tổ chức và lãnh đạo chính trị của Nga.

Khi vụ khủng bố 11/9 xảy ra, cuộc điều tra bị tạm dừng cho đến tận năm 2007 vì nhân sự đều chuyển sang chống khủng bố.

Năm 2007, Mạng lưới kinh doanh Nga (RBN) nổi lên như một tổ chức tội phạm có lợi nhuận cao, rủi ro thấp, chuyên bán các dịch vụ “chống đạn” cho những người sẵn sàng bỏ tiền chi trả. Mô hình kinh doanh kiếm lợi nhuận cao với rủi ro bị bắt gần như bằng không đã khiến RBN trở thành con cưng của thế giới ngầm Nga.

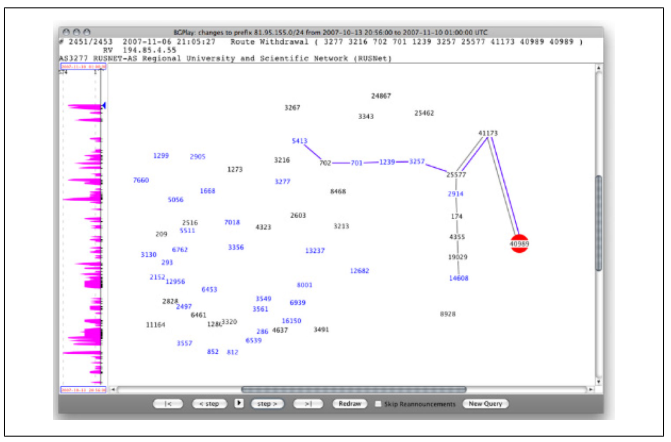

Sau đó, tháng 11 năm 2007, RBN dường như biến mất (Hình 8-1).

Có một điều mà tội phạm có tổ chức luôn tránh xa, đó là sự chú ý của truyền thông, trong khi RBN lại được truyền thông nhắc đến khá nhiều. Brian Krebs của Washington Post là người đứng sau loạt bài về RBN. Ngày 13/10/2007, ba bài viết riêng biệt xuất hiện trên trang blog Security Fix của hãng thông tấn này, tác giả là Krebs.

Bài báo đầu tiên đăng trên trang chính của Washington Post. Trong đó, Krebs mô tả RBN là một nhà cung cấp dịch vụ cho tội phạm, trích dẫn nguồn tin từ một số báo cáo trước đó của các hãng bảo mật Verisign, Symantec và SecureWorks.

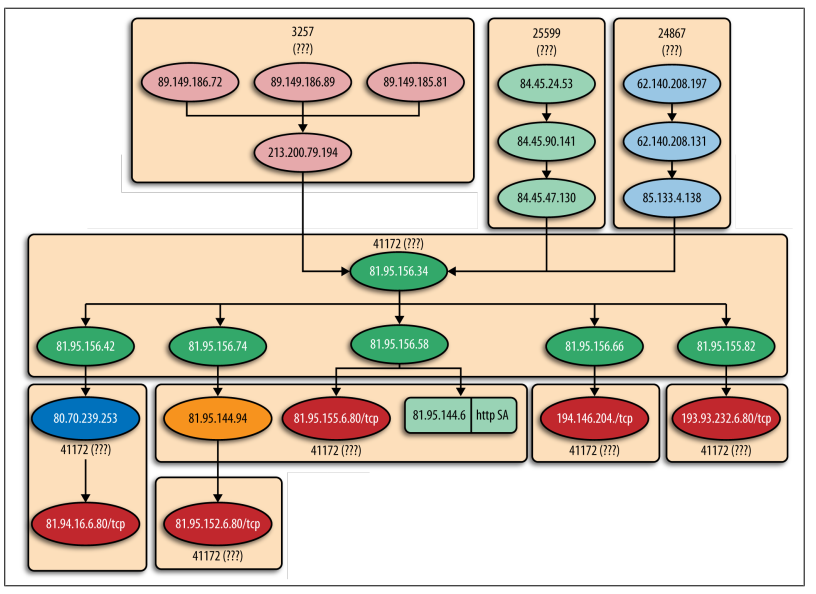

Trong bài viết thứ hai được đăng trên blog Security Fix, Krebs đi sâu vào chi tiết, liệt kê tên các nhà cung cấp dịch vụ phía trên (upstream provider) mà RBN là khách hàng: Tiscali.uk, SBT Telecom, Aki Mon Telecom và Nevacon LTD (Hình 8-2).

Hình 8-2: Bản đồ các công ty cung cấp dịch vụ mạng cho RBN

Tác giả cũng lần lại hoạt động của RBN từ năm 2004, khi tổ chức này còn có tên Too Coin Software và Value Dot.

Hầu hết những cải tiến của virus hoặc mã độc máy tính trong hai năm qua đều có nguồn gốc từ các server của RBN, hoặc gửi dữ liệu người tiêu dùng đánh cắp được đến các server này. Trong đó, có thể kể đến những phần mềm độc hại đáng chú ý như:

Gozi (http://www.secureworks.com/research/threats/gozi/?threat=gozi)

Grab, Haxdoor (http://www.f-secure.com/v-descs/haxdoor.shtml)

Meta- phisher (http://research.sunbelt-software.com/threatdisplay.aspx?name=PWS-Banker& threatid=41413)

Mpack (http://blog.washingtonpost.com/securityfix/2007/06/the_mother_of_all_exploits_1.html)

Ordergun(http://www.symantec.com/enterprise/security_response/weblog/2006/11/handling_todays_tough_security.html)

Pinch (http://panda labs.pandasecurity.com/archive/PINCH_2C00_-THE-TROJAN-CREATOR.aspx)

Ru- stock, Snatch, Torpig (http://www.sophos.com/virusinfo/analyses/trojtorpiga.html)

URsnif (http://www.ca.com/us/securityadvisor/virusinfo/virus.aspx?id=58752).

Số tiền phải trả cho các sản phẩm phần mềm độc hại thường bao gồm chi phí cho việc hỗ trợ phần mềm. Một số người viết virus thường sẽ cam kết phiên bản tùy chỉnh được tạo cho người mua sẽ không bị phát hiện bởi các sản phẩm chống virus trong một khoảng thời gian nhất định.

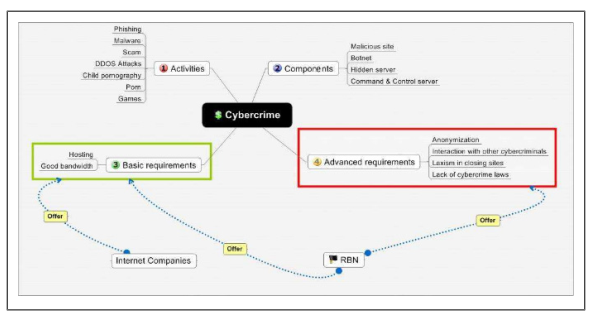

David Bizeul, một nhà nghiên cứu bảo mật người Pháp, là người đã viết một trong những báo cáo tốt nhất về RBN (xem Hình 8-3). Ông tóm tắt trọng tâm hoạt động của nhóm một cách khá ngắn gọn như sau:

RBN cung cấp cơ sở hạ tầng hoàn chỉnh để thực hiện được các hoạt động tấn công mạng nguy hại. Đây là một nhà cung cấp dịch vụ tội phạm mạng. Với bất kể hoạt động nào như lừa đảo trực tuyến, lưu trữ phần mềm độc hại, đánh bạc, khiêu dâm ... RBN đều có giải pháp.

Để hiểu được tầm ảnh hưởng của tội phạm có tổ chức của Nga trên không gian mạng, cần phải phân biệt giữa tội phạm có tổ chức ở Nga và các nơi khác.

Tại Hoa Kỳ, FBI và các cơ quan khác tập trung vào việc tội phạm có thể xâm nhập hoặc ít nhất là có thể ảnh hưởng đến các văn phòng chính phủ hay không. Ở Nga, chính phủ xâm nhập vào giới tội phạm có tổ chức và thiết lập mối quan hệ kinh doanh đối ứng. Chính phủ cung cấp sự bảo vệ để đổi lấy sự ủng hộ. Sự ủng hộ có thể là tiền, cũng có thể là dựa vào một băng đảng để thực hiện các lợi ích nhà nước.

Richard Palmer đã đưa ra một dẫn chứng tương tự trong lời khai trước Uỷ ban Tài chính (ngày 21 tháng 9 năm 1999), trong đó ông giải thích cách Nga bị chi phối bởi các điều luật “ngầm hiểu” thay vì bằng luật pháp. Theo Palmer, người đã có 11 năm làm việc với Tổng cục điều hành tại CIA, các doanh nghiệp hoạt động tại Liên bang Nga đều nhanh chóng nhận ra rằng việc thu nợ xấu hoặc thực thi hợp đồng sẽ nhanh hơn và rẻ hơn khi “nhờ” đến tội phạm thay vì trông chờ vào Hệ thống tòa án Nga. Thật không may, chiều ngược lại cũng đúng: đôi khi việc giết chủ nợ lại rẻ hơn việc trả khoản nợ đó.

Hình 8-3. RBN – Nhà cung cấp các dịch vụ tội phạm mạng

Trong trường hợp của RBN, sau khi truyền thông đưa tin, FBI đã cử một số quan chức đến Moscow để làm việc với Tổng cục An ninh Liên bang Nga (FSB). Mục đích của cuộc họp là chia sẻ thông tin về các hoạt động tội phạm của một số cá nhân liên quan đến RBN và cách Kremlin có thể muốn thực hiện để loại bỏ sự hiện diện của tổ chức này khỏi Internet của Nga. Các nhân viên an ninh Nga cáo lỗi và rời khỏi buổi họp. Khi quay trở lại khoảng nửa giờ sau đó, họ đã thanh minh với các quan chức FBI rằng có lẽ đó là sự nhầm lẫn, rằng không có tên miền nào như vậy tồn tại trên RuNet.

Trở lại Đại sứ quán Hoa Kỳ tại Moscow, FBI phát hiện ra rằng các tên miền công khai trước đây liên quan đến RBN đã được chuyển sang địa chỉ IP mới.

Đó là lý do tại sao có vẻ như RBN đột nhiên biến mất. Trong thực tế, nó không bao giờ biến mất; nó chỉ quay trở lại bóng tối, tránh xa mọi ánh đèn sân khấu.

Như đã nói từ trước, tôi cho rằng không nên có sự phân biệt như vậy. Tội phạm mạng thực hiện một cuộc tấn công vào hệ thống mạng và các hoạt động gián điệp mạng hoặc khai thác mạng máy tính cũng tương tự như vậy. Phần mềm độc hại được sử dụng để giành quyền truy cập vào cơ sở dữ liệu mục tiêu cũng giống nhau. Trong nhiều trường hợp, cùng một nhóm tin tặc tham gia vào cả hai kiểu tấn công: tấn công mạng và tấn công địa-chính trị vào các trang web của chính phủ nước ngoài, như trường hợp của một trong hai tin tặc được trích dẫn trong các chương trước của cuốn sách này.

Tin tặc với định danh "7" là một thành viên của diễn đàn StopGeorgia.ru và trực tiếp tham gia vào các cuộc tấn công các trang web của chính phủ Gruzia. "7" cũng là người đã suy luận sự liên quan của mafia Nga trong các giao dịch mạng ngầm (ví dụ: “…có một số ông lớn đứng đằng sau số tiền này, họ sẽ không hỏi bạn là ai và tại sao bạn lại làm như vậy. Họ sẽ chỉ bẻ gẫy cả 2 cánh tay của bạn”).

Ám sát là một mối đe doạ rất thực tế ở Liên bang Nga. Các cơ quan tình báo Hoa Kỳ tin rằng tội phạm có tổ chức của Nga đã xâm nhập vào lực lượng cảnh sát, cho nên có rất nhiều vụ ám sát tại đây vẫn chưa được giải quyết.

Cơ quan thực thi pháp luật và tình báo Hoa Kỳ đã điều tra tội phạm có tổ chức của Nga từ những năm 1990. Theo nguồn tin thân cận, họ đã đạt được một số kết quả trong việc vạch ra mối liên hệ giữa tội phạm có tổ chức và lãnh đạo chính trị của Nga.

Khi vụ khủng bố 11/9 xảy ra, cuộc điều tra bị tạm dừng cho đến tận năm 2007 vì nhân sự đều chuyển sang chống khủng bố.

Năm 2007, Mạng lưới kinh doanh Nga (RBN) nổi lên như một tổ chức tội phạm có lợi nhuận cao, rủi ro thấp, chuyên bán các dịch vụ “chống đạn” cho những người sẵn sàng bỏ tiền chi trả. Mô hình kinh doanh kiếm lợi nhuận cao với rủi ro bị bắt gần như bằng không đã khiến RBN trở thành con cưng của thế giới ngầm Nga.

Sau đó, tháng 11 năm 2007, RBN dường như biến mất (Hình 8-1).

Có một điều mà tội phạm có tổ chức luôn tránh xa, đó là sự chú ý của truyền thông, trong khi RBN lại được truyền thông nhắc đến khá nhiều. Brian Krebs của Washington Post là người đứng sau loạt bài về RBN. Ngày 13/10/2007, ba bài viết riêng biệt xuất hiện trên trang blog Security Fix của hãng thông tấn này, tác giả là Krebs.

Bài báo đầu tiên đăng trên trang chính của Washington Post. Trong đó, Krebs mô tả RBN là một nhà cung cấp dịch vụ cho tội phạm, trích dẫn nguồn tin từ một số báo cáo trước đó của các hãng bảo mật Verisign, Symantec và SecureWorks.

Trong bài viết thứ hai được đăng trên blog Security Fix, Krebs đi sâu vào chi tiết, liệt kê tên các nhà cung cấp dịch vụ phía trên (upstream provider) mà RBN là khách hàng: Tiscali.uk, SBT Telecom, Aki Mon Telecom và Nevacon LTD (Hình 8-2).

Hình 8-2: Bản đồ các công ty cung cấp dịch vụ mạng cho RBN

Tác giả cũng lần lại hoạt động của RBN từ năm 2004, khi tổ chức này còn có tên Too Coin Software và Value Dot.

Hầu hết những cải tiến của virus hoặc mã độc máy tính trong hai năm qua đều có nguồn gốc từ các server của RBN, hoặc gửi dữ liệu người tiêu dùng đánh cắp được đến các server này. Trong đó, có thể kể đến những phần mềm độc hại đáng chú ý như:

Gozi (http://www.secureworks.com/research/threats/gozi/?threat=gozi)

Grab, Haxdoor (http://www.f-secure.com/v-descs/haxdoor.shtml)

Meta- phisher (http://research.sunbelt-software.com/threatdisplay.aspx?name=PWS-Banker& threatid=41413)

Mpack (http://blog.washingtonpost.com/securityfix/2007/06/the_mother_of_all_exploits_1.html)

Ordergun(http://www.symantec.com/enterprise/security_response/weblog/2006/11/handling_todays_tough_security.html)

Pinch (http://panda labs.pandasecurity.com/archive/PINCH_2C00_-THE-TROJAN-CREATOR.aspx)

Ru- stock, Snatch, Torpig (http://www.sophos.com/virusinfo/analyses/trojtorpiga.html)

URsnif (http://www.ca.com/us/securityadvisor/virusinfo/virus.aspx?id=58752).

Số tiền phải trả cho các sản phẩm phần mềm độc hại thường bao gồm chi phí cho việc hỗ trợ phần mềm. Một số người viết virus thường sẽ cam kết phiên bản tùy chỉnh được tạo cho người mua sẽ không bị phát hiện bởi các sản phẩm chống virus trong một khoảng thời gian nhất định.

David Bizeul, một nhà nghiên cứu bảo mật người Pháp, là người đã viết một trong những báo cáo tốt nhất về RBN (xem Hình 8-3). Ông tóm tắt trọng tâm hoạt động của nhóm một cách khá ngắn gọn như sau:

RBN cung cấp cơ sở hạ tầng hoàn chỉnh để thực hiện được các hoạt động tấn công mạng nguy hại. Đây là một nhà cung cấp dịch vụ tội phạm mạng. Với bất kể hoạt động nào như lừa đảo trực tuyến, lưu trữ phần mềm độc hại, đánh bạc, khiêu dâm ... RBN đều có giải pháp.

Để hiểu được tầm ảnh hưởng của tội phạm có tổ chức của Nga trên không gian mạng, cần phải phân biệt giữa tội phạm có tổ chức ở Nga và các nơi khác.

Tại Hoa Kỳ, FBI và các cơ quan khác tập trung vào việc tội phạm có thể xâm nhập hoặc ít nhất là có thể ảnh hưởng đến các văn phòng chính phủ hay không. Ở Nga, chính phủ xâm nhập vào giới tội phạm có tổ chức và thiết lập mối quan hệ kinh doanh đối ứng. Chính phủ cung cấp sự bảo vệ để đổi lấy sự ủng hộ. Sự ủng hộ có thể là tiền, cũng có thể là dựa vào một băng đảng để thực hiện các lợi ích nhà nước.

Richard Palmer đã đưa ra một dẫn chứng tương tự trong lời khai trước Uỷ ban Tài chính (ngày 21 tháng 9 năm 1999), trong đó ông giải thích cách Nga bị chi phối bởi các điều luật “ngầm hiểu” thay vì bằng luật pháp. Theo Palmer, người đã có 11 năm làm việc với Tổng cục điều hành tại CIA, các doanh nghiệp hoạt động tại Liên bang Nga đều nhanh chóng nhận ra rằng việc thu nợ xấu hoặc thực thi hợp đồng sẽ nhanh hơn và rẻ hơn khi “nhờ” đến tội phạm thay vì trông chờ vào Hệ thống tòa án Nga. Thật không may, chiều ngược lại cũng đúng: đôi khi việc giết chủ nợ lại rẻ hơn việc trả khoản nợ đó.

Hình 8-3. RBN – Nhà cung cấp các dịch vụ tội phạm mạng

Trong trường hợp của RBN, sau khi truyền thông đưa tin, FBI đã cử một số quan chức đến Moscow để làm việc với Tổng cục An ninh Liên bang Nga (FSB). Mục đích của cuộc họp là chia sẻ thông tin về các hoạt động tội phạm của một số cá nhân liên quan đến RBN và cách Kremlin có thể muốn thực hiện để loại bỏ sự hiện diện của tổ chức này khỏi Internet của Nga. Các nhân viên an ninh Nga cáo lỗi và rời khỏi buổi họp. Khi quay trở lại khoảng nửa giờ sau đó, họ đã thanh minh với các quan chức FBI rằng có lẽ đó là sự nhầm lẫn, rằng không có tên miền nào như vậy tồn tại trên RuNet.

Trở lại Đại sứ quán Hoa Kỳ tại Moscow, FBI phát hiện ra rằng các tên miền công khai trước đây liên quan đến RBN đã được chuyển sang địa chỉ IP mới.

Đó là lý do tại sao có vẻ như RBN đột nhiên biến mất. Trong thực tế, nó không bao giờ biến mất; nó chỉ quay trở lại bóng tối, tránh xa mọi ánh đèn sân khấu.

Nguồn: Inside Cyber Warfare

Tác giả: Jeffrey Carr

Tác giả: Jeffrey Carr