WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

443 bài viết

Inside Cyber Warfare - Chương IX: Điều tra truy vết (Phần 1)

Một mạng có thiết kế tốt, có khả năng phòng thủ cần có một số thành phần giám sát, sẵn sàng cho việc phân tích điều tra khi mạng đó bị tấn công hoặc xâm nhập. Ví dụ, phần lớn các mạng sẽ triển khai các hệ thống phát hiện xâm nhập, log lưu trữ dữ liệu tường lửa và lưu lượng truy cập router và các log truy cập trên chính máy chủ. Mạng đó sẽ có một loạt các công cụ và kỹ thuật có thể giúp chuyên viên điều tra hiểu rõ hơn thông qua sử dụng dữ liệu nguồn mở. Điều này bao gồm thông tin định tuyến từ giao thức cổng biên (BGP), 1 hệ thống tên miền (DNS), giám sát darknet (mạng của các trang web không thể truy cập từ công cụ tìm kiếm), các dịch vụ danh sách đen (blacklist) như các dịch vụ được cung cấp bởi Spamhaus, CBL... và ở mức độ thấp hơn là có thông tin đăng ký Internet (ví dụ: ARIN, RIPE, APNIC…).

Việc thực hiện truy vết trên mỗi IP có thể tiết lộ cho một chuyên gia bảo mật máy tính có kinh nghiệm về nơi bắt nguồn cuộc tấn công cũng như các gói tin nhắm đến đâu.

Chương này đưa ra cái nhìn sơ bộ về các công cụ điều tra lần vết trên máy tính thông qua một số ví dụ thực tế.

Sử dụng dữ liệu mạng nguồn mở

Sau đây là phần giới thiệu một số khái niệm liên kết mạng chính. Đây là vấn đề khá phức tạp và sẽ được thảo luận chi tiết tại phần này.

Giao thức cổng biên (BGP) được biết đến phổ biến như “chất kết dính của Internet”. Mỗi nhà cung cấp dịch vụ Internet sử dụng BGP để vận chuyển các gói giữa nguồn và các nút đích. Về cơ bản, mỗi bộ định tuyến BGP “speaking” sẽ duy trì một cách linh hoạt một bảng các địa chỉ mạng, hoặc các “prefix” (tiền tố) nêu chi tiết về tính khả dụng của mạng.

Để hiểu thêm các ví dụ nêu trong chương này, có ba khái niệm chính bạn nên biết:

Hệ thống tự trị (Autonomous system)

“[Một] bộ các prefix định tuyến IP được kết nối dưới sự kiểm soát của một hoặc nhiều nhà điều hành mạng với một chính sách định tuyến chung, rõ ràng đối với Internet” (* RFC 1930)

I-BGP (Internal Border Gateway Protocol)

Giao thức Cổng biên Nội bộ (BGP); được sử dụng để truyền đạt thông tin định tuyến trong một hệ thống tự trị duy nhất

E-BGP (External Border Gateway Protocol)

Giao thức cổng biên ngoài; được sử dụng để truyền đạt thông tin định tuyến giữa các hệ thống tự trị riêng biệt

Dữ liệu BGP là một công cụ rất mạnh để phân tích thuộc tính. Sử dụng thông tin này, một điều tra viên có thể xác định được mạng “nguồn” (source) của cuộc tấn công. Bạn có thể hiểu thêm qua các trường hợp dưới đây.

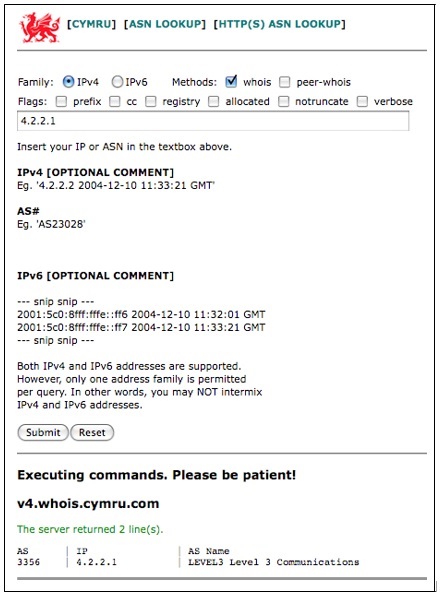

Có một số cách để truy vấn thông tin BGP không yêu cầu quyền truy cập vào bộ định tuyến ISP hoặc kiến thức quá chuyên biệt về các đặc điểm định tuyến. Ví dụ, sử dụng dịch vụ “IP to ASN” của Team Cymru, có thể truy xuất thông tin định tuyến toàn cầu, như trong Hình 9-1.

Ảnh chụp màn hình cho thấy địa chỉ IP 4.2.2.1 được định tuyến bởi hệ thống tự trị (AS) 3356, quản lý bởi Truyền thông Cấp 3. Một nguồn dữ liệu tuyệt vời khác được cung cấp bởi Cơ quan đăng ký Internet khu vực châu Âu RIPE.

Hệ thống tên miền là một ví dụ khác về dữ liệu Internet nguồn mở có thể hỗ trợ rất nhiều cho việc điều tra các địa chỉ IP nghi ngờ xâm nhập. DNS là một hệ thống phân cấp toàn cầu, cho phép người dùng dịch một tên chung (ví dụ: www.foo.com) thành một địa chỉ IP. Dựa trên tên DNS của nó, có thể phát hiện ra thông tin giúp tiết lộ địa chỉ IP tấn công. Ví dụ, máy tấn công là máy chủ mail hay máy chủ web? Nó có thể là một bộ định tuyến hoặc một máy khách nằm trên một dịch vụ quay số? Thông tin này rất hữu ích trong việc xác định thuộc tính tấn công kỹ thuật. Có một số công cụ trực tuyến hỗ trợ cho việc tìm kiếm này, bao gồm cả DomainTools.

Cũng có thể sử dụng các “danh sách đen” để xác định xem địa chỉ IP nghi ngờ có liên quan đến sự cố nào trước đây hay không, chẳng hạn như spam, quét hoặc lây nhiễm mã độc. Một số tổ chức cung cấp các dịch vụ này, bao gồm Spamhaus và SANS Internet Storm Center.

Hình 9-1. Ảnh chụp màn hình truy vấn dữ liệu bằng cách sử dụng dịch vụ “IP to ASN” của Team CymruBối cảnh

Vào ngày 18/01/2009, một cuộc tấn công từ chối dịch vụ phân tán (DDoS) quy mô lớn được phát động nhắm vào các nhà cung cấp dịch vụ Internet (ISP) của Kyrgyzstan. Trang máy chủ web quốc gia quan trọng Asiainfo.kg và dịch vụ đăng ký tên miền chính thức của Kyrgyzstan là Domain.kg đã không hoạt động liên tục từ hôm đó.

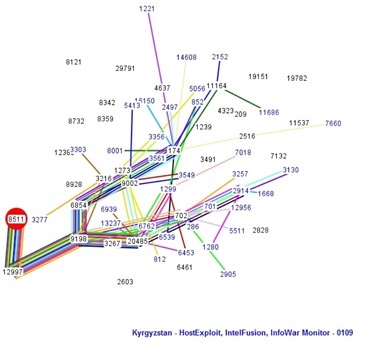

Thông qua phân tích IP về các cuộc tấn công nhắm vào Kyrgyzstan đã xác được các máy chủ có trụ sở tại Nga vốn từng “quen” với hoạt động tội phạm mạng. Hình 9-2 cho thấy định tuyến Internet trong các giai đoạn sau của các cuộc tấn công DDoS Kyrgyzstan.

Hình 9-2. Sơ đồ định tuyến Internet cho một loạt các hệ thống tự trị trong các cuộc tấn công KG

Hình 9-3 cung cấp định tuyến lưu lượng Internet BGP cho giai đoạn ngày 15/01/2009, với trọng tâm chính là làm nổi bật lưu lượng DDoS chống lại AS8511 Asiainfo của Kyrgyzstan. BGP thể hiện bản đồ định tuyến về cách thức lưu lượng Internet di chuyển từ ISP này sang ISP khác theo cách hiệu quả nhất.

Hình 9-3. Bản đồ định tuyến BGP

Mạng hệ thống tự trị là gì?

Hình 9-3 là sơ đồ của luồng gói tin qua các hệ thống tự trị (AS) khác nhau. Nếu xem kỹ, bạn có thể hiểu một số điều được đề cập trong bảng kèm theo sơ đồ. Các gói tin không nhất thiết phải tuân theo định lý về khoảng cách ngắn nhất giữa hai điểm là một đường thẳng. Trong thực tế, điều đó hiếm khi xảy ra. Một công cụ chẩn đoán mạng máy tính (traceroute) là một đường dẫn đôi khi phức tạp mà các gói phải di chuyển từ nguồn tới đích. Các số AS đóng vai trò giống như các giao điểm giúp các điều tra viên khám phá các mạng máy chủ được sử dụng.

Một số AS được liên kết với một bộ địa chỉ IP. Chúng thuộc sở hữu của một công ty dịch vụ Internet lớn, ví dụ như The Planet, hoặc một tiện ích như Qwest hoặc ComCor TV, một công ty truyền hình cáp của Nga.

Khi các mạng AS đồng ý tải lưu lượng của nhau sẽ được gọi là “peering”. Peering có thể diễn ra theo một số cách khác nhau, nhưng thông thường, thông qua hoán đổi hoặc một số hình thức thanh toán.

Điều quan trọng cần lưu ý là, mặc dù các gói này đi qua một mạng của Nga cũng không thể hiện bất kỳ trách nhiệm địa chính hay “bằng chứng” nào. Diễn đàn StopGeorgia.ru được đặt tại một máy chủ có trụ sở tại Hoa Kỳ ở Plano (TX), nhưng không ai cho rằng chính phủ Hoa Kỳ đã tham gia vào các cuộc tấn công mạng nhắm vào các trang web của chính phủ Gruzia.

Với mục đích điều tra các cuộc tấn công mạng thì đường dẫn không tiết lộ nhiều như source. Trong trường hợp dữ liệu tấn công được cung cấp bởi các cá nhân từ ASIAINFO ở Kyrgyzstan, một số IP đã trỏ về các nguồn của Nga; ví dụ, 78.37.132.241 là một trong những IP tấn công, được phân giải thành mạng AS ở St. Petersburg, Nga. Một IP khác 83.167.116.135 có nguồn gốc từ Comcor TV ở Moscow. 86.60.88.191 có nguồn ở Riyadh, Ả Rập Saudi và bị đưa vào danh sách đen (blacklist) bởi một số tổ chức theo dõi spam.

Ngoài việc chạy công cụ chẩn đoán mạng máy tính traceroute trên IP tấn công, điều quan trọng là phải xem xét bối cảnh (timeline) của quốc gia đang trải qua một cuộc tấn công mạng. Timeline sau đây được tạo ra để giúp xác định thuộc tính trong các cuộc tấn công DDoS năm 2009 ở Kyrgyzstan. Tại thời điểm cuốn sách này được viết, vẫn chưa có xác nhận nào về bên/các bên chịu trách nhiệm cho cuộc tấn công. Những gì dưới đây chỉ là giả thuyết của tác giả về thủ phạm có khả năng nhất, như được công bố trên blog IntelFusion vào tháng 1/2009.

Timeline các sự kiện chính trị

17/1: Lãnh đạo phe đối lập bị giam giữ tại Kyrgyzstan

17/1: Đối đầu chính trị leo thang; các nhà hoạt động đối lập thành lập liên minh mới Phong trào người dân Hoa Kỳ (UPM)

19/1: Hai nhà lãnh đạo phe đối lập bị bắt giữ và buộc tội ngày 19/1: Nga ép buộc Kyrgyzstan đóng cửa căn cứ Hoa Kỳ

20/1: Phe đối lập ở Kyrgyzstan từ chối sử dụng Trung tâm Báo chí Quốc hội ngày 21/1: Chính phủ Kyrgyzstan nhắm mục tiêu phe đối lập

Ngày 22 tháng 1: Các nhà báo ra lệnh trình thông tin cá nhân ngày 22/1: Đảng đối lập Kyrgyz từ chối đăng ký

Phân tích

Các cuộc tấn công mạng Kyrgyz trong tuần 18/1/2009 ăn theo một loạt các hành động chính trị đàn áp đang leo thang của chính phủ Bakiev chống lại nỗ lực thành lập một đảng chính trị đối lập UPM. Bakiev biết rằng nhờ có cuộc Cách mạng hoa tulip năm 2005 (và là lần cuối cùng các cuộc tấn công DDoS được triển khai ở Kyrgyzstan) đã mang lại quyền lực cho mình.

Lãnh đạo phe đối lập Omurbek Tekebaev đã chỉ ra những điểm tương đồng giữa năm 2005 và 2009: “Cả lúc đó và bây giờ, bạn có thể thấy mọi người nghi ngờ những người nắm quyền lực, những người thiếu thẩm quyền đạo đức. Cả lúc đó và bây giờ, dư luận hoàn toàn bị chính quyền kiểm soát, và có sự khủng bố các nhà báo và nhà bất đồng chính kiến, đàn áp tội phạm đối thủ chính trị”, ông phát biểu trong một bài báo của Viện Báo chí Chiến tranh và Hòa bình IWPR.

Đây có vẻ là hoạt động mạng được chính phủ Bakiev thuê nhằm chống lại sự phản đối chính trị để kiểm soát truy cập thông tin. Thủ phạm có thể là các hacker Nga với trình độ kỹ năng vừa phải, thường xuyên tham gia vào hoạt động tội phạm mạng.

Không có bằng chứng nào cho thấy chính phủ Nga có liên quan trực tiếp; tuy nhiên, Moscow có toàn quyền kiểm soát các máy chủ thuộc sở hữu của JSC và Golden Telecom. Cho đến nay, Liên bang Nga (RF) vẫn chưa có hành động để phủ nhận việc các hacker Nga đã truy cập vào các máy chủ này.

Quan điểm khác

Don Jackson đến từ hãng an ninh SecureWorks có trụ sở tại Atlanta (GA) đã xem xét cùng một bằng chứng và đưa ra một kết luận khác. Jackson đã viết trên blog SecureWorks Research vào ngày 28/1/2009, rằng cuộc tấn công DoS ở Kyrgyzstan là cách để Điện Kremlin gây ảnh hưởng đến Tổng thống người Kurd Kur-manbek Bakiyev nhằm đóng căn cứ không quân Manas, từ đó phủ nhận nỗ lực của quân đội Mỹ tại một cơ sở sân bay quan trọng ở Afghanistan.

Vấn đề với quan điểm này là Kremlin có đòn bẩy mạnh mẽ hơn nhiều để có thể tác động đến chính phủ Bakiyev, đó là tiền. Nền kinh tế Kyrgyz đã bị ảnh hưởng nặng nề bởi sự sụp đổ kinh tế toàn cầu vào cuối năm 2008/2009, và Điện Kremlin đã cung cấp một gói viện trợ trị giá 2 tỷ USD cho các khoản vay nếu Kyrgyzstan đóng cửa Manas. Quốc hội Kyrgyz đã đồng ý và các lực lượng Hoa Kỳ sẽ rời khỏi căn cứ trước ngày 1/8/2009.

Khi bài viết này được thực hiện, vẫn có một tiến triển mới. Vào ngày 25/6/2009, quốc hội Kyrgyz đã phê chuẩn một thỏa thuận mới với chính phủ Hoa Kỳ về việc tiếp tục sử dụng căn cứ không quân Manas để vận chuyển hàng tiếp tế đến Afghanistan. Chi phí thì thế nào? 60 triệu USD trong một năm, nhiều hơn gấp ba lần so với mức cũ.

Trước các cuộc đàm phán kéo dài và phức tạp như vậy, một cuộc tấn công DoS nhỏ kéo dài trong vài ngày không có vẻ như công cụ của chính sách Kremlin trong trường hợp cụ thể này.

Ngoài hai giả thiết trên, 1/3 khả năng có thể là tranh chấp giữa các ISP đang hoạt động trong nước. Khả năng này gần đây được trình bày với tác giả bởi một đồng nghiệp từng đến thăm Kyrgyzstan và trao đổi với các bên liên quan.

Bài học cuối cùng về cuộc tấn công DoS tại Kyrgyz năm 2009 là giá trị của phân tích thay thế, đặc biệt là về toàn bộ các câu hỏi về thuộc tính.

Việc thực hiện truy vết trên mỗi IP có thể tiết lộ cho một chuyên gia bảo mật máy tính có kinh nghiệm về nơi bắt nguồn cuộc tấn công cũng như các gói tin nhắm đến đâu.

Chương này đưa ra cái nhìn sơ bộ về các công cụ điều tra lần vết trên máy tính thông qua một số ví dụ thực tế.

Sử dụng dữ liệu mạng nguồn mở

Sau đây là phần giới thiệu một số khái niệm liên kết mạng chính. Đây là vấn đề khá phức tạp và sẽ được thảo luận chi tiết tại phần này.

Giao thức cổng biên (BGP) được biết đến phổ biến như “chất kết dính của Internet”. Mỗi nhà cung cấp dịch vụ Internet sử dụng BGP để vận chuyển các gói giữa nguồn và các nút đích. Về cơ bản, mỗi bộ định tuyến BGP “speaking” sẽ duy trì một cách linh hoạt một bảng các địa chỉ mạng, hoặc các “prefix” (tiền tố) nêu chi tiết về tính khả dụng của mạng.

Để hiểu thêm các ví dụ nêu trong chương này, có ba khái niệm chính bạn nên biết:

Hệ thống tự trị (Autonomous system)

“[Một] bộ các prefix định tuyến IP được kết nối dưới sự kiểm soát của một hoặc nhiều nhà điều hành mạng với một chính sách định tuyến chung, rõ ràng đối với Internet” (* RFC 1930)

I-BGP (Internal Border Gateway Protocol)

Giao thức Cổng biên Nội bộ (BGP); được sử dụng để truyền đạt thông tin định tuyến trong một hệ thống tự trị duy nhất

E-BGP (External Border Gateway Protocol)

Giao thức cổng biên ngoài; được sử dụng để truyền đạt thông tin định tuyến giữa các hệ thống tự trị riêng biệt

Dữ liệu BGP là một công cụ rất mạnh để phân tích thuộc tính. Sử dụng thông tin này, một điều tra viên có thể xác định được mạng “nguồn” (source) của cuộc tấn công. Bạn có thể hiểu thêm qua các trường hợp dưới đây.

Có một số cách để truy vấn thông tin BGP không yêu cầu quyền truy cập vào bộ định tuyến ISP hoặc kiến thức quá chuyên biệt về các đặc điểm định tuyến. Ví dụ, sử dụng dịch vụ “IP to ASN” của Team Cymru, có thể truy xuất thông tin định tuyến toàn cầu, như trong Hình 9-1.

Ảnh chụp màn hình cho thấy địa chỉ IP 4.2.2.1 được định tuyến bởi hệ thống tự trị (AS) 3356, quản lý bởi Truyền thông Cấp 3. Một nguồn dữ liệu tuyệt vời khác được cung cấp bởi Cơ quan đăng ký Internet khu vực châu Âu RIPE.

Hệ thống tên miền là một ví dụ khác về dữ liệu Internet nguồn mở có thể hỗ trợ rất nhiều cho việc điều tra các địa chỉ IP nghi ngờ xâm nhập. DNS là một hệ thống phân cấp toàn cầu, cho phép người dùng dịch một tên chung (ví dụ: www.foo.com) thành một địa chỉ IP. Dựa trên tên DNS của nó, có thể phát hiện ra thông tin giúp tiết lộ địa chỉ IP tấn công. Ví dụ, máy tấn công là máy chủ mail hay máy chủ web? Nó có thể là một bộ định tuyến hoặc một máy khách nằm trên một dịch vụ quay số? Thông tin này rất hữu ích trong việc xác định thuộc tính tấn công kỹ thuật. Có một số công cụ trực tuyến hỗ trợ cho việc tìm kiếm này, bao gồm cả DomainTools.

Cũng có thể sử dụng các “danh sách đen” để xác định xem địa chỉ IP nghi ngờ có liên quan đến sự cố nào trước đây hay không, chẳng hạn như spam, quét hoặc lây nhiễm mã độc. Một số tổ chức cung cấp các dịch vụ này, bao gồm Spamhaus và SANS Internet Storm Center.

Hình 9-1. Ảnh chụp màn hình truy vấn dữ liệu bằng cách sử dụng dịch vụ “IP to ASN” của Team Cymru

Vào ngày 18/01/2009, một cuộc tấn công từ chối dịch vụ phân tán (DDoS) quy mô lớn được phát động nhắm vào các nhà cung cấp dịch vụ Internet (ISP) của Kyrgyzstan. Trang máy chủ web quốc gia quan trọng Asiainfo.kg và dịch vụ đăng ký tên miền chính thức của Kyrgyzstan là Domain.kg đã không hoạt động liên tục từ hôm đó.

Thông qua phân tích IP về các cuộc tấn công nhắm vào Kyrgyzstan đã xác được các máy chủ có trụ sở tại Nga vốn từng “quen” với hoạt động tội phạm mạng. Hình 9-2 cho thấy định tuyến Internet trong các giai đoạn sau của các cuộc tấn công DDoS Kyrgyzstan.

Hình 9-2. Sơ đồ định tuyến Internet cho một loạt các hệ thống tự trị trong các cuộc tấn công KG

Hình 9-3 cung cấp định tuyến lưu lượng Internet BGP cho giai đoạn ngày 15/01/2009, với trọng tâm chính là làm nổi bật lưu lượng DDoS chống lại AS8511 Asiainfo của Kyrgyzstan. BGP thể hiện bản đồ định tuyến về cách thức lưu lượng Internet di chuyển từ ISP này sang ISP khác theo cách hiệu quả nhất.

Hình 9-3. Bản đồ định tuyến BGP

Mạng hệ thống tự trị là gì?

Hình 9-3 là sơ đồ của luồng gói tin qua các hệ thống tự trị (AS) khác nhau. Nếu xem kỹ, bạn có thể hiểu một số điều được đề cập trong bảng kèm theo sơ đồ. Các gói tin không nhất thiết phải tuân theo định lý về khoảng cách ngắn nhất giữa hai điểm là một đường thẳng. Trong thực tế, điều đó hiếm khi xảy ra. Một công cụ chẩn đoán mạng máy tính (traceroute) là một đường dẫn đôi khi phức tạp mà các gói phải di chuyển từ nguồn tới đích. Các số AS đóng vai trò giống như các giao điểm giúp các điều tra viên khám phá các mạng máy chủ được sử dụng.

Một số AS được liên kết với một bộ địa chỉ IP. Chúng thuộc sở hữu của một công ty dịch vụ Internet lớn, ví dụ như The Planet, hoặc một tiện ích như Qwest hoặc ComCor TV, một công ty truyền hình cáp của Nga.

Khi các mạng AS đồng ý tải lưu lượng của nhau sẽ được gọi là “peering”. Peering có thể diễn ra theo một số cách khác nhau, nhưng thông thường, thông qua hoán đổi hoặc một số hình thức thanh toán.

Điều quan trọng cần lưu ý là, mặc dù các gói này đi qua một mạng của Nga cũng không thể hiện bất kỳ trách nhiệm địa chính hay “bằng chứng” nào. Diễn đàn StopGeorgia.ru được đặt tại một máy chủ có trụ sở tại Hoa Kỳ ở Plano (TX), nhưng không ai cho rằng chính phủ Hoa Kỳ đã tham gia vào các cuộc tấn công mạng nhắm vào các trang web của chính phủ Gruzia.

Với mục đích điều tra các cuộc tấn công mạng thì đường dẫn không tiết lộ nhiều như source. Trong trường hợp dữ liệu tấn công được cung cấp bởi các cá nhân từ ASIAINFO ở Kyrgyzstan, một số IP đã trỏ về các nguồn của Nga; ví dụ, 78.37.132.241 là một trong những IP tấn công, được phân giải thành mạng AS ở St. Petersburg, Nga. Một IP khác 83.167.116.135 có nguồn gốc từ Comcor TV ở Moscow. 86.60.88.191 có nguồn ở Riyadh, Ả Rập Saudi và bị đưa vào danh sách đen (blacklist) bởi một số tổ chức theo dõi spam.

Ngoài việc chạy công cụ chẩn đoán mạng máy tính traceroute trên IP tấn công, điều quan trọng là phải xem xét bối cảnh (timeline) của quốc gia đang trải qua một cuộc tấn công mạng. Timeline sau đây được tạo ra để giúp xác định thuộc tính trong các cuộc tấn công DDoS năm 2009 ở Kyrgyzstan. Tại thời điểm cuốn sách này được viết, vẫn chưa có xác nhận nào về bên/các bên chịu trách nhiệm cho cuộc tấn công. Những gì dưới đây chỉ là giả thuyết của tác giả về thủ phạm có khả năng nhất, như được công bố trên blog IntelFusion vào tháng 1/2009.

Timeline các sự kiện chính trị

17/1: Lãnh đạo phe đối lập bị giam giữ tại Kyrgyzstan

17/1: Đối đầu chính trị leo thang; các nhà hoạt động đối lập thành lập liên minh mới Phong trào người dân Hoa Kỳ (UPM)

19/1: Hai nhà lãnh đạo phe đối lập bị bắt giữ và buộc tội ngày 19/1: Nga ép buộc Kyrgyzstan đóng cửa căn cứ Hoa Kỳ

20/1: Phe đối lập ở Kyrgyzstan từ chối sử dụng Trung tâm Báo chí Quốc hội ngày 21/1: Chính phủ Kyrgyzstan nhắm mục tiêu phe đối lập

Ngày 22 tháng 1: Các nhà báo ra lệnh trình thông tin cá nhân ngày 22/1: Đảng đối lập Kyrgyz từ chối đăng ký

Phân tích

Các cuộc tấn công mạng Kyrgyz trong tuần 18/1/2009 ăn theo một loạt các hành động chính trị đàn áp đang leo thang của chính phủ Bakiev chống lại nỗ lực thành lập một đảng chính trị đối lập UPM. Bakiev biết rằng nhờ có cuộc Cách mạng hoa tulip năm 2005 (và là lần cuối cùng các cuộc tấn công DDoS được triển khai ở Kyrgyzstan) đã mang lại quyền lực cho mình.

Lãnh đạo phe đối lập Omurbek Tekebaev đã chỉ ra những điểm tương đồng giữa năm 2005 và 2009: “Cả lúc đó và bây giờ, bạn có thể thấy mọi người nghi ngờ những người nắm quyền lực, những người thiếu thẩm quyền đạo đức. Cả lúc đó và bây giờ, dư luận hoàn toàn bị chính quyền kiểm soát, và có sự khủng bố các nhà báo và nhà bất đồng chính kiến, đàn áp tội phạm đối thủ chính trị”, ông phát biểu trong một bài báo của Viện Báo chí Chiến tranh và Hòa bình IWPR.

Đây có vẻ là hoạt động mạng được chính phủ Bakiev thuê nhằm chống lại sự phản đối chính trị để kiểm soát truy cập thông tin. Thủ phạm có thể là các hacker Nga với trình độ kỹ năng vừa phải, thường xuyên tham gia vào hoạt động tội phạm mạng.

Không có bằng chứng nào cho thấy chính phủ Nga có liên quan trực tiếp; tuy nhiên, Moscow có toàn quyền kiểm soát các máy chủ thuộc sở hữu của JSC và Golden Telecom. Cho đến nay, Liên bang Nga (RF) vẫn chưa có hành động để phủ nhận việc các hacker Nga đã truy cập vào các máy chủ này.

Quan điểm khác

Don Jackson đến từ hãng an ninh SecureWorks có trụ sở tại Atlanta (GA) đã xem xét cùng một bằng chứng và đưa ra một kết luận khác. Jackson đã viết trên blog SecureWorks Research vào ngày 28/1/2009, rằng cuộc tấn công DoS ở Kyrgyzstan là cách để Điện Kremlin gây ảnh hưởng đến Tổng thống người Kurd Kur-manbek Bakiyev nhằm đóng căn cứ không quân Manas, từ đó phủ nhận nỗ lực của quân đội Mỹ tại một cơ sở sân bay quan trọng ở Afghanistan.

Vấn đề với quan điểm này là Kremlin có đòn bẩy mạnh mẽ hơn nhiều để có thể tác động đến chính phủ Bakiyev, đó là tiền. Nền kinh tế Kyrgyz đã bị ảnh hưởng nặng nề bởi sự sụp đổ kinh tế toàn cầu vào cuối năm 2008/2009, và Điện Kremlin đã cung cấp một gói viện trợ trị giá 2 tỷ USD cho các khoản vay nếu Kyrgyzstan đóng cửa Manas. Quốc hội Kyrgyz đã đồng ý và các lực lượng Hoa Kỳ sẽ rời khỏi căn cứ trước ngày 1/8/2009.

Khi bài viết này được thực hiện, vẫn có một tiến triển mới. Vào ngày 25/6/2009, quốc hội Kyrgyz đã phê chuẩn một thỏa thuận mới với chính phủ Hoa Kỳ về việc tiếp tục sử dụng căn cứ không quân Manas để vận chuyển hàng tiếp tế đến Afghanistan. Chi phí thì thế nào? 60 triệu USD trong một năm, nhiều hơn gấp ba lần so với mức cũ.

Trước các cuộc đàm phán kéo dài và phức tạp như vậy, một cuộc tấn công DoS nhỏ kéo dài trong vài ngày không có vẻ như công cụ của chính sách Kremlin trong trường hợp cụ thể này.

Ngoài hai giả thiết trên, 1/3 khả năng có thể là tranh chấp giữa các ISP đang hoạt động trong nước. Khả năng này gần đây được trình bày với tác giả bởi một đồng nghiệp từng đến thăm Kyrgyzstan và trao đổi với các bên liên quan.

Bài học cuối cùng về cuộc tấn công DoS tại Kyrgyz năm 2009 là giá trị của phân tích thay thế, đặc biệt là về toàn bộ các câu hỏi về thuộc tính.

Nguồn: Inside Cyber Warfare

Tác giả: Jeffrey Carr

Tác giả: Jeffrey Carr