-

14/01/2021

-

19

-

90 bài viết

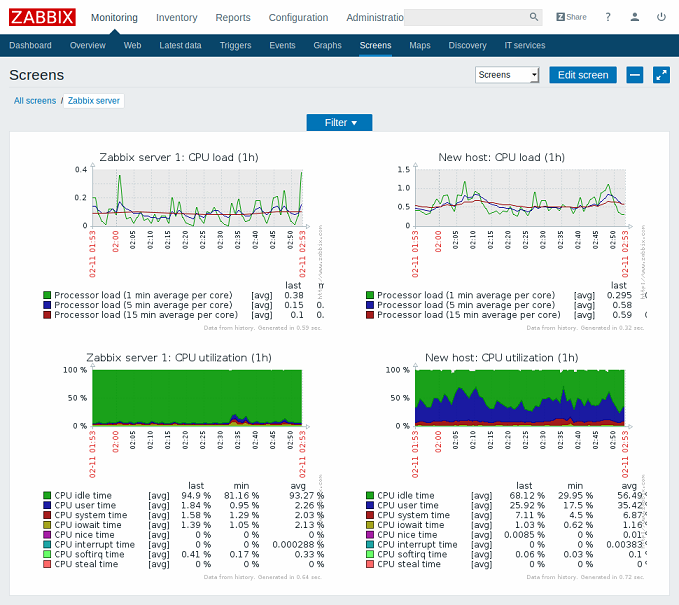

Hacker tích cực khai thác các lỗ hổng trong công cụ giám sát Zabbix

Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) tuần này đã mở rộng "Danh mục các lỗ hổng bị khai thác" với hai lỗ hổng nghiêm trọng trong Zabbix - công cụ giám sát dành cho doanh nghiệp.

Được đánh số là CVE-2022-23131 và CVE-2022-23134, hai lỗ hổng này được xác định bởi các nhà nghiên cứu an ninh mạng của SonarSource. Cả hai CVE đều có liên quan đến cách thức mà Zabbix lưu trữ dữ liệu phiên ở phía máy khách và có thể dẫn đến xâm phạm mạng trái phép.

Các lỗ hổng an ninh đã được xác định trong tất cả các bản phát hành Zabbix Web Frontend được hỗ trợ ở thời điểm hiện tại và gồm cả các phiên bản 5.4.8, 5.0.18 và 4.0.36.

Các lỗ hổng chỉ gây ảnh hưởng đến các trường hợp sử dụng xác thực đăng nhập một lần (SSO) bằng Security Assertion Markup Language (SAML). Tin tặc có thể tấn công mà không cần bất cứ thông tin xác thực nào về đối tượng.

Sau khi qua mặt xác thực và chuyển đặc quyền cho quản trị viên, kẻ tấn công có thể lợi dụng các lỗ hổng trước đó để thực thi các lệnh trên các phiên bản Zabbix Server và Zabbix Agent.

“Do đó, các tệp cấu hình có thể bị kẻ tấn ghi đè khi Zabbix Web Frontend đang ở trạng thái hoạt động. Bằng cách trỏ đến database dưới sự kiểm soát của chúng, kẻ tấn công sau đó có thể giành quyền truy cập vào dashboard với một tài khoản có đặc quyền cao”.

Mặc dù không thể bị khai thác để tiếp cận Zabbix Agents, nhưng hacker vẫn có thể truy cập Zabbix Server thông qua CVE này, vì nó sử dụng cùng cơ sở dữ liệu với Zabbix Web Frontend. Kẻ tấn công có thể xâu chuỗi lỗ hổng này với lỗi thực thi mã để chiếm cơ sở dữ liệu.

Các bản vá cho những lỗ hổng này đã được phát hành vào cuối tháng 12, với đầy đủ chi tiết kỹ thuật được công bố vào tuần trước. CISA cảnh báo rằng hai lỗi này đã được khai thác trong thực tế kêu gọi các tổ chức cập nhật lên phiên bản Zabbix Web Frontend mới nhất càng sớm càng tốt.

Được đánh số là CVE-2022-23131 và CVE-2022-23134, hai lỗ hổng này được xác định bởi các nhà nghiên cứu an ninh mạng của SonarSource. Cả hai CVE đều có liên quan đến cách thức mà Zabbix lưu trữ dữ liệu phiên ở phía máy khách và có thể dẫn đến xâm phạm mạng trái phép.

Các lỗ hổng an ninh đã được xác định trong tất cả các bản phát hành Zabbix Web Frontend được hỗ trợ ở thời điểm hiện tại và gồm cả các phiên bản 5.4.8, 5.0.18 và 4.0.36.

Các lỗ hổng chỉ gây ảnh hưởng đến các trường hợp sử dụng xác thực đăng nhập một lần (SSO) bằng Security Assertion Markup Language (SAML). Tin tặc có thể tấn công mà không cần bất cứ thông tin xác thực nào về đối tượng.

Sau khi qua mặt xác thực và chuyển đặc quyền cho quản trị viên, kẻ tấn công có thể lợi dụng các lỗ hổng trước đó để thực thi các lệnh trên các phiên bản Zabbix Server và Zabbix Agent.

“Do đó, các tệp cấu hình có thể bị kẻ tấn ghi đè khi Zabbix Web Frontend đang ở trạng thái hoạt động. Bằng cách trỏ đến database dưới sự kiểm soát của chúng, kẻ tấn công sau đó có thể giành quyền truy cập vào dashboard với một tài khoản có đặc quyền cao”.

Mặc dù không thể bị khai thác để tiếp cận Zabbix Agents, nhưng hacker vẫn có thể truy cập Zabbix Server thông qua CVE này, vì nó sử dụng cùng cơ sở dữ liệu với Zabbix Web Frontend. Kẻ tấn công có thể xâu chuỗi lỗ hổng này với lỗi thực thi mã để chiếm cơ sở dữ liệu.

Các bản vá cho những lỗ hổng này đã được phát hành vào cuối tháng 12, với đầy đủ chi tiết kỹ thuật được công bố vào tuần trước. CISA cảnh báo rằng hai lỗi này đã được khai thác trong thực tế kêu gọi các tổ chức cập nhật lên phiên bản Zabbix Web Frontend mới nhất càng sớm càng tốt.

Theo: securityweek.com

Chỉnh sửa lần cuối bởi người điều hành: