-

08/10/2013

-

401

-

998 bài viết

H(ackers)2O: Vụ tấn công nhà máy nước làm hỏng máy bơm ở Mỹ

Một công ty sản xuất và cung cấp nước sạch thường có các trạm bơm, đường ống dẫn nước nằm phân tán ở một khu vực địa lý rất rộng, do đó cần phải có hệ thống theo dõi, giám sát và điều khiển từ xa, gọi là hệ thống SCADA. Hệ thống này gồm có:

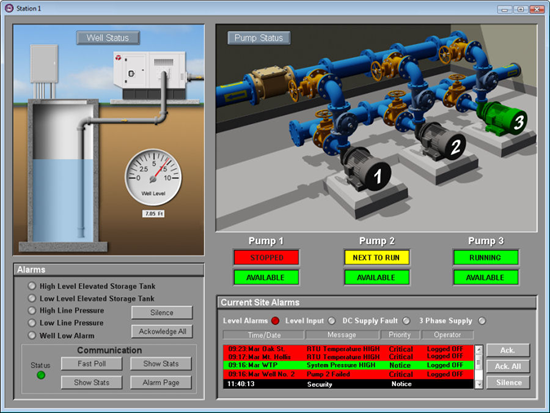

- Trạm điều khiển giám sát trung tâm: Bao gồm các máy tính công nghiệp chạy phần mềm SCADA. Người vận hành ở trong nhà máy truy cập vào hệ thống SCADA để xem hoạt động và điều khiển trên giao diện người máy HMI (Human – Machine Interface).

Hình 1. Giao diện điều khiển trạm bơm. Nguồn: Internet

- Trạm thu thập dữ liệu trung gian: Bao gồm các thiết bị SWITCH, PLC (Programmable Logic Controllers) phục vụ việc thu thập và truyền dữ liệu về hệ thống SCADA. Các PLC có chức năng giao tiếp với các thiết bị chấp hành như:

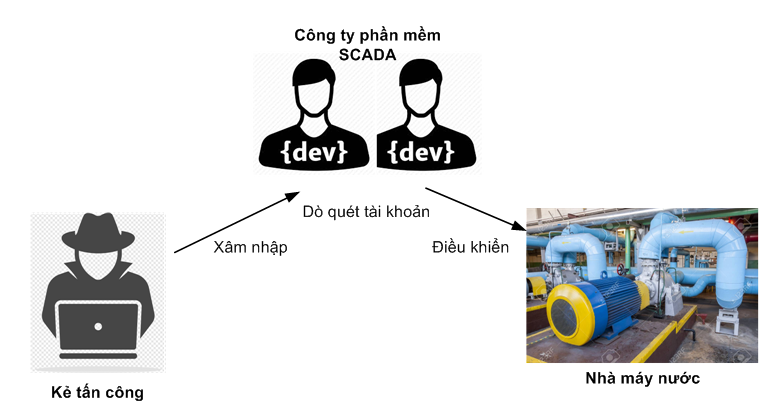

Thông thường các công ty bán phần mềm SCADA quản lý trạm bơm nước cần phải bảo trì hệ thống cho khách hàng sau khi đã triển khai. Để làm điều này một cách thuận tiện, công ty sẽ “bằng một cách nào đó” tạo một kết nối từ xa tới hệ thống SCADA của khách, để thực hiện công tác bảo trì. Biết được điều này, những kẻ tấn công đã tiến hành xâm nhập trái phép vào mạng của công ty bán phần mềm. Tiếp đó tin tặc dò quét tên đăng nhập và mật khẩu mà công ty phần mềm đang sử dụng để truy cập từ xa vào hệ thống SCADA. Có được tài khoản này, những kẻ tấn công dễ dàng xâm nhập vào nhà máy nước của thành phố. Và sau khoảng 2 tháng (từ tháng 9 đến tháng 11) những kẻ này đã “mày mò” để cuối cùng điều khiển bật/tắt liên tục, làm hỏng chiếc máy bơm nước của thành phố. Nguy hiểm hơn là nhiều khách hàng của công ty phần mềm rất có thể sẽ là mục tiêu tiếp theo.

Hình 2. Cách thức xâm nhập vào hệ thống thông tin SCADA nhà máy nước

Vấn đề là tại sao tài khoản đăng nhập lại có thể bị lấy cắp một cách đơn giản như vậy. Câu trả lời là những nhân viên công ty phần mềm thường sử dụng mật khẩu mặc định để kết nối từ xa tới hệ thống SCADA. Công ty có nhiều khách hàng, nếu mỗi khách hàng lại tạo một mật khẩu thì rất khó nhớ, do vậy dùng chung một mật khẩu là một giải pháp “tiện lợi”, nhưng sự tiện lợi và tính bảo mật lại đảo chiều của nhau! Vụ việc này gợi nhớ đến trường hợp một tin tặc người Rumani đã đánh cắp tiền của khách hàng khi quẹt thẻ tín dụng để thanh toán ở các máy POS trong các nhà hàng ở Mỹ. Không phải do hệ thống thẻ có vấn đề mà nguyên nhân từ sự sơ hở của công ty cung cấp hệ thống POS. Để thuận tiện trong việc bảo trì, công ty đã sử dụng phần mềm PCAnywhere để kết nối từ xa tới hệ thống POS của khách hàng. Tuy nhiên chính những lỗ hổng không được vá của phần mềm PCAnywhere là nguyên nhân để kẻ tấn công xâm nhập, từ đó truy cập vào hệ thống POS của hơn 200 khách hàng của công ty với cùng tài khoản mặc định là administrator/computer. Kẻ gian sau đó cài mã độc vào hệ thống POS để đánh cắp thông tin thẻ của khách khi họ quẹt và sau đó gửi email về cho hắn…

Một điều đáng nói nữa là trước khi vụ tấn công ở nhà máy nước xảy ra khoảng 2-3 tháng, nhân viên vận hành SCADA đã phát hiện ra một số trục trặc khi truy cập vào hệ thống SCADA. Rất có thể nguyên nhân thật sự là do tin tặc lúc đó cũng đang dùng tài khoản của họ để vào hệ thống. Tuy nhiên do những người vận hành không phải là những chuyên gia bảo mật nên những trục trặc đó họ có thể cho qua và hiểu đơn giản rằng hệ thống nào mà chẳng có sự cố. Nhưng sự thật không phải vậy, cho đến khi hệ thống SCADA tự động bật tắt máy bơm, thì họ mới hiểu rằng họ đang “under attack”.

Qua sự vụ nêu trên có thể thấy rằng đối với các hệ thống thông tin điều khiển về hạ tầng trọng yếu như các công ty điện, nhà máy nước…thì vấn đề bảo mật là rất quan trọng vì nó ảnh hưởng trực tiếp đến đời sống của rất nhiều người dân. Những kẻ khủng bố tin học ngày càng có xu hướng tấn công vào các hệ thống này để reo rắc nỗi sợ hãi, do đó việc bảo vệ cho các hệ thống này cần được xem xét một cách cẩn trọng, cần đánh giá mức độ an toàn của hệ thống trong mối liên hệ với các bên tham gia như nhà thầu, đối tác cung cấp phần cứng phần mềm, quy trình bảo trì bảo dưỡng.

Tham khảo

https://www.wired.com/2011/11/hackers-destroy-water-pump/

https://www.wired.com/2009/11/pos/

https://dantri.com.vn/the-gioi/trun...uoc-gia-cua-philippines-20191121082729213.htm

- Trạm điều khiển giám sát trung tâm: Bao gồm các máy tính công nghiệp chạy phần mềm SCADA. Người vận hành ở trong nhà máy truy cập vào hệ thống SCADA để xem hoạt động và điều khiển trên giao diện người máy HMI (Human – Machine Interface).

Hình 1. Giao diện điều khiển trạm bơm. Nguồn: Internet

- Trạm thu thập dữ liệu trung gian: Bao gồm các thiết bị SWITCH, PLC (Programmable Logic Controllers) phục vụ việc thu thập và truyền dữ liệu về hệ thống SCADA. Các PLC có chức năng giao tiếp với các thiết bị chấp hành như:

o Cảm biến áp suất, cảm biến đo mức nước.

o Các thiết bị điều khiển đóng ngắt máy bơm

o Các motor trong hệ thống,…

Vào tháng 11/2011 tin tặc đã xâm nhập từ xa vào hệ thống điều khiển của một công ty cung cấp dịch vụ nước của thành phố tại Springfield, bang Illinois của Mỹ và làm hỏng một máy bơm nước. Một nhân viên đã nhận thấy những vấn đề trong hệ thống SCADA khi nó liên tục điều khiển bật tắt, dẫn đến tình trạng máy bơm đó gặp trục trặc, làm ảnh hưởng đến vài nghìn hộ dân. Trung tâm tình báo và khủng bố toàn bang Illinois sau đó đã điều tra và có những bằng chứng để chỉ ra rằng: tin tặc đã xâm nhập vào hệ thống SCADA từ đầu tháng 9/2011.o Các thiết bị điều khiển đóng ngắt máy bơm

o Các motor trong hệ thống,…

Thông thường các công ty bán phần mềm SCADA quản lý trạm bơm nước cần phải bảo trì hệ thống cho khách hàng sau khi đã triển khai. Để làm điều này một cách thuận tiện, công ty sẽ “bằng một cách nào đó” tạo một kết nối từ xa tới hệ thống SCADA của khách, để thực hiện công tác bảo trì. Biết được điều này, những kẻ tấn công đã tiến hành xâm nhập trái phép vào mạng của công ty bán phần mềm. Tiếp đó tin tặc dò quét tên đăng nhập và mật khẩu mà công ty phần mềm đang sử dụng để truy cập từ xa vào hệ thống SCADA. Có được tài khoản này, những kẻ tấn công dễ dàng xâm nhập vào nhà máy nước của thành phố. Và sau khoảng 2 tháng (từ tháng 9 đến tháng 11) những kẻ này đã “mày mò” để cuối cùng điều khiển bật/tắt liên tục, làm hỏng chiếc máy bơm nước của thành phố. Nguy hiểm hơn là nhiều khách hàng của công ty phần mềm rất có thể sẽ là mục tiêu tiếp theo.

Hình 2. Cách thức xâm nhập vào hệ thống thông tin SCADA nhà máy nước

Vấn đề là tại sao tài khoản đăng nhập lại có thể bị lấy cắp một cách đơn giản như vậy. Câu trả lời là những nhân viên công ty phần mềm thường sử dụng mật khẩu mặc định để kết nối từ xa tới hệ thống SCADA. Công ty có nhiều khách hàng, nếu mỗi khách hàng lại tạo một mật khẩu thì rất khó nhớ, do vậy dùng chung một mật khẩu là một giải pháp “tiện lợi”, nhưng sự tiện lợi và tính bảo mật lại đảo chiều của nhau! Vụ việc này gợi nhớ đến trường hợp một tin tặc người Rumani đã đánh cắp tiền của khách hàng khi quẹt thẻ tín dụng để thanh toán ở các máy POS trong các nhà hàng ở Mỹ. Không phải do hệ thống thẻ có vấn đề mà nguyên nhân từ sự sơ hở của công ty cung cấp hệ thống POS. Để thuận tiện trong việc bảo trì, công ty đã sử dụng phần mềm PCAnywhere để kết nối từ xa tới hệ thống POS của khách hàng. Tuy nhiên chính những lỗ hổng không được vá của phần mềm PCAnywhere là nguyên nhân để kẻ tấn công xâm nhập, từ đó truy cập vào hệ thống POS của hơn 200 khách hàng của công ty với cùng tài khoản mặc định là administrator/computer. Kẻ gian sau đó cài mã độc vào hệ thống POS để đánh cắp thông tin thẻ của khách khi họ quẹt và sau đó gửi email về cho hắn…

Một điều đáng nói nữa là trước khi vụ tấn công ở nhà máy nước xảy ra khoảng 2-3 tháng, nhân viên vận hành SCADA đã phát hiện ra một số trục trặc khi truy cập vào hệ thống SCADA. Rất có thể nguyên nhân thật sự là do tin tặc lúc đó cũng đang dùng tài khoản của họ để vào hệ thống. Tuy nhiên do những người vận hành không phải là những chuyên gia bảo mật nên những trục trặc đó họ có thể cho qua và hiểu đơn giản rằng hệ thống nào mà chẳng có sự cố. Nhưng sự thật không phải vậy, cho đến khi hệ thống SCADA tự động bật tắt máy bơm, thì họ mới hiểu rằng họ đang “under attack”.

Qua sự vụ nêu trên có thể thấy rằng đối với các hệ thống thông tin điều khiển về hạ tầng trọng yếu như các công ty điện, nhà máy nước…thì vấn đề bảo mật là rất quan trọng vì nó ảnh hưởng trực tiếp đến đời sống của rất nhiều người dân. Những kẻ khủng bố tin học ngày càng có xu hướng tấn công vào các hệ thống này để reo rắc nỗi sợ hãi, do đó việc bảo vệ cho các hệ thống này cần được xem xét một cách cẩn trọng, cần đánh giá mức độ an toàn của hệ thống trong mối liên hệ với các bên tham gia như nhà thầu, đối tác cung cấp phần cứng phần mềm, quy trình bảo trì bảo dưỡng.

Tham khảo

https://www.wired.com/2011/11/hackers-destroy-water-pump/

https://www.wired.com/2009/11/pos/

https://dantri.com.vn/the-gioi/trun...uoc-gia-cua-philippines-20191121082729213.htm