DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

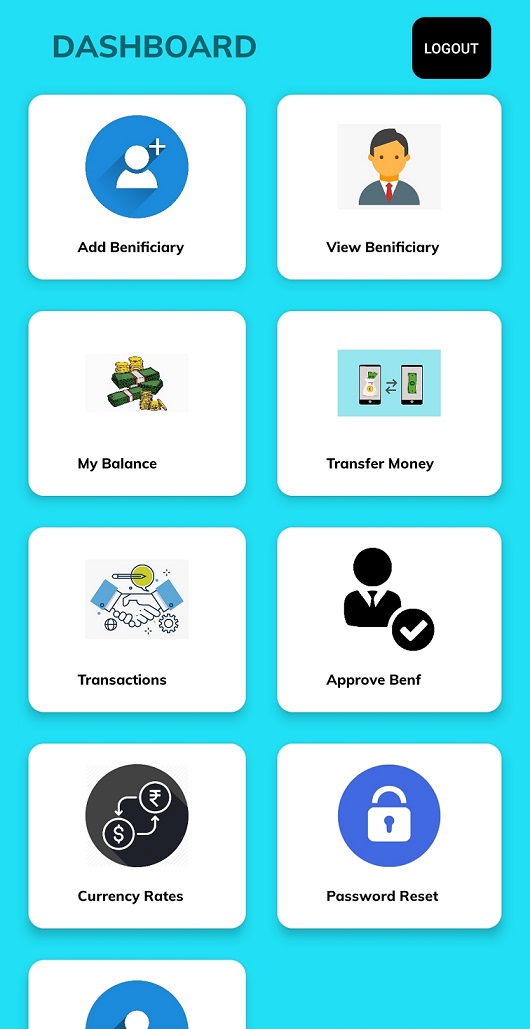

Damn Vulnerable Bank: Bài lab cho thực hành Pentest ứng dụng Android

Android là hệ điều hành di động phổ biến nhất trên thế giới, với khoảng 2.5 tỷ thiết bị. Nếu so với hệ điều hành iOS, Android được coi là kém bảo mật hơn bởi tính "mở" của nó. Thử nghiệm thâm nhập ứng dụng Android là một lĩnh vực khá được quan tâm.

Tuy nhiên, các tài liệu đào tạo và các bài lab ở mảng này khá là ít. Do đó, mình muốn giới thiệu với các bạn ứng dụng Damn Vulnerable Bank. Ứng dụng này đã được trình diễn tại hội nghị bảo mật BlackHat EU 2021.

Ngoài các lỗ hổng trong OWASP, Damn Vulnerable Bank còn bao gồm nhiều bài lab liên quan đến phân tích nhị phân, bỏ qua phát hiện trình gỡ lỗi, phân tích Frida, viết mã tùy chỉnh để giải mã dữ liệu.

Các bài lab bao gồm:

Nếu bạn gặp khó khăn trong các bài lab, hoặc không thể khai thác được các lỗ hổng tồn tại trong đó, bạn có thể tham khảo hướng dẫn chi tiết của tác giả.

Tuy nhiên, các tài liệu đào tạo và các bài lab ở mảng này khá là ít. Do đó, mình muốn giới thiệu với các bạn ứng dụng Damn Vulnerable Bank. Ứng dụng này đã được trình diễn tại hội nghị bảo mật BlackHat EU 2021.

Ngoài các lỗ hổng trong OWASP, Damn Vulnerable Bank còn bao gồm nhiều bài lab liên quan đến phân tích nhị phân, bỏ qua phát hiện trình gỡ lỗi, phân tích Frida, viết mã tùy chỉnh để giải mã dữ liệu.

Các bài lab bao gồm:

- Phát hiện root và trình giả lập

- Kiểm tra chống gỡ lỗi (ngăn kết nối với Frida, jdb, v.v.)

- Làm rối toàn bộ

- Mã hóa tất cả các yêu cầu và phản hồi

- Thông tin nhạy cảm được mã hóa cứng

- Rò rỉ logcat

- Lỗi trong đối tượng view (Webview) trong Android

- Liên kết sâu (Deep links)

- Trích xuất Activity

Nếu bạn gặp khó khăn trong các bài lab, hoặc không thể khai thác được các lỗ hổng tồn tại trong đó, bạn có thể tham khảo hướng dẫn chi tiết của tác giả.

Chỉnh sửa lần cuối bởi người điều hành: