-

08/10/2013

-

401

-

998 bài viết

Đi tìm nguyên nhân vụ tấn công DoS vào mạng điện liên quốc gia Áo-Đức

Áo là nơi cung cấp cho Đức khả năng lưu trữ năng lượng và tích trữ khí gas khổng lồ, giúp cung cấp sự ổn định của hệ thống lưới điện của Đức.

Năm 2013, một công ty khí đốt của Đức muốn kiểm tra mạng ở một chi nhánh mới được lắp đặt. Họ đã dùng công cụ test mạng để gửi đi các gói tin tới các máy đích. Do công cụ test sử dụng không đúng cách, cộng thêm vào đó là có lỗi cấu hình sai trong hệ thống điều khiển của đơn vị vận hành lưới điện của Áo, nên đã tạo ra một cơn bão các gói tin, làm quá tải mạng lưới điều khiển.

Phân tích vụ việc

Từ chi nhánh mới, nhân viên kỹ thuật mạng của công ty khí đốt của Đức thực hiện test để kiểm tra kết nối tới mạng SCADA ở Áo. Để test kiểm tra thì cần gửi các gói tin (ping, trace…) tới máy đích và nhận về gói tin reply, để đảm bảo rằng có thể truyền thông được từ nguồn đến đích. Tuy nhiên theo như báo cáo thì việc test này đã được thực hiện không đúng cách khiến cho mạng SCADA phải xử lý một lượng rất lớn các gói tin quảng bá (broascast) khiến cho mạng này quá tải.

Nhưng đầu tiên ta cần nắm được topo mạng kết nối. Từ công ty phát điện, cần kết nối với hệ thống SCADA thông qua mạng WAN. Mô hình mạng thường sử dụng là kết nối mạng WAN từ chi nhánh, tới Router của mạng SCADA như ở hình vẽ bên dưới.

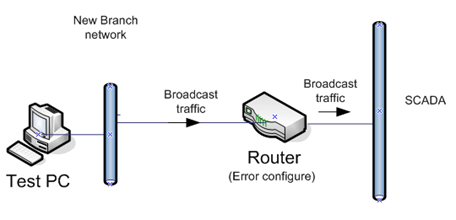

Với topo mạng như trên nếu máy test PC gửi các gói tin quảng bá (255.255.255.255) tới mạng SCADA thì theo nguyên lý hoạt động, các Router sẽ chặn lại, do vậy lưu lượng quảng bá không thể gửi tới được mạng SCADA. Tuy nhiên, theo báo cáo, Router có lỗi cấu hình, cho phép chuyển tiếp các gói tin quảng bá do đó các gói tin này đã đi vào mạng SCADA và tạo nên một cơn bão các gói tin.

Với topo mạng như trên nếu máy test PC gửi các gói tin quảng bá (255.255.255.255) tới mạng SCADA thì theo nguyên lý hoạt động, các Router sẽ chặn lại, do vậy lưu lượng quảng bá không thể gửi tới được mạng SCADA. Tuy nhiên, theo báo cáo, Router có lỗi cấu hình, cho phép chuyển tiếp các gói tin quảng bá do đó các gói tin này đã đi vào mạng SCADA và tạo nên một cơn bão các gói tin.

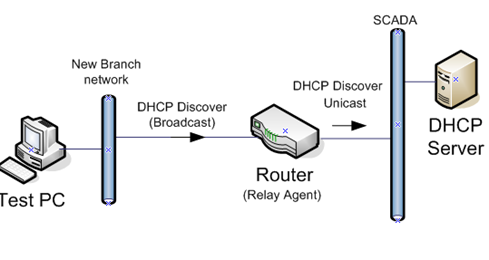

Trong thực tế, việc cấu hình Router để chuyển tiếp các gói tin quảng bá là cần thiết trong một số trường hợp. Ví dụ khi các máy tính ở chi nhánh cần nhận địa chỉ IP động từ một máy chủ DHCP Server nằm trong mạng SCADA, lúc đó từ máy test PC sẽ gửi gói tin DHCP Discover broadcast tới Router (relay agent) để chuyển tiếp tới máy chủ DHCP. Bản tin DHCP Discover từ Router tới DHCP Server có dạng unicast, chứ không phải là broadcast.

Hình 2. giả thiết về tình huống tạo broadcast traffic tới mạng SCADA

Nhưng sẽ xảy ra vấn đề khi trên Router đã cấu hình sai địa chỉ IP của DHCP Server thành một địa chỉ không tồn tại. Lúc này Router sẽ gửi gói tin ARP (Address Resolution Protocol) broadcast ra toàn mạng SCADA để tìm kiếm địa chỉ MAC của IP không tồn tại đó. Trong mạng SCADA liên quốc gia giữa Áo và Đức lúc đó có hàng nghìn thiết bị, cộng thêm với việc máy test liên tiếp gửi quảng bá, đã dẫn tới một cơn bão các gói tin trong mạng, làm nghẽn mạng.

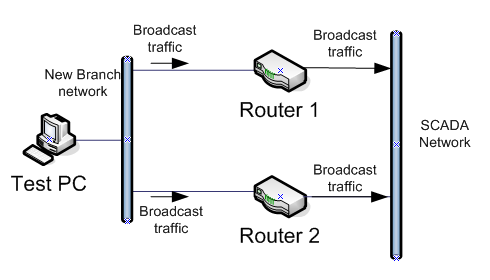

Nếu phía chi nhánh thiết kế 2 đường truyền tới mạng SCADA để đảm bảo tính dự phòng thì tình hình còn có thể tệ hại hơn khi số lượng gói tin quảng bá sẽ tăng gấp đôi, như ở hình dưới.

Rất may là mạng SCADA thời điểm đó đã nhanh chóng được cô lập, ngắt kết nối và lọc thông tin để ngăn chặn sự cố tiếp diễn. Sau đó hệ thống đã kịp trở lại bình thường mà không dẫn đến bất cứ hệ quả kéo theo nào. Do đó đây được coi là một cuộc tấn công DoS tự gây.

Rất may là mạng SCADA thời điểm đó đã nhanh chóng được cô lập, ngắt kết nối và lọc thông tin để ngăn chặn sự cố tiếp diễn. Sau đó hệ thống đã kịp trở lại bình thường mà không dẫn đến bất cứ hệ quả kéo theo nào. Do đó đây được coi là một cuộc tấn công DoS tự gây.

Bài học rút ra

Một hệ thống mạng lớn cần được quy hoạch, phân vùng hợp lý để làm giảm kích cỡ miền quảng bá.

Khi cấu hình các hệ thống quan trọng thì cần kiểm tra kỹ cấu hình để tránh những sai sót.

Tham khảo

https://paper.seebug.org/papers/APT...argeted_attacks_against_the_energy_sector.pdf

Năm 2013, một công ty khí đốt của Đức muốn kiểm tra mạng ở một chi nhánh mới được lắp đặt. Họ đã dùng công cụ test mạng để gửi đi các gói tin tới các máy đích. Do công cụ test sử dụng không đúng cách, cộng thêm vào đó là có lỗi cấu hình sai trong hệ thống điều khiển của đơn vị vận hành lưới điện của Áo, nên đã tạo ra một cơn bão các gói tin, làm quá tải mạng lưới điều khiển.

Phân tích vụ việc

Từ chi nhánh mới, nhân viên kỹ thuật mạng của công ty khí đốt của Đức thực hiện test để kiểm tra kết nối tới mạng SCADA ở Áo. Để test kiểm tra thì cần gửi các gói tin (ping, trace…) tới máy đích và nhận về gói tin reply, để đảm bảo rằng có thể truyền thông được từ nguồn đến đích. Tuy nhiên theo như báo cáo thì việc test này đã được thực hiện không đúng cách khiến cho mạng SCADA phải xử lý một lượng rất lớn các gói tin quảng bá (broascast) khiến cho mạng này quá tải.

Nhưng đầu tiên ta cần nắm được topo mạng kết nối. Từ công ty phát điện, cần kết nối với hệ thống SCADA thông qua mạng WAN. Mô hình mạng thường sử dụng là kết nối mạng WAN từ chi nhánh, tới Router của mạng SCADA như ở hình vẽ bên dưới.

Trong thực tế, việc cấu hình Router để chuyển tiếp các gói tin quảng bá là cần thiết trong một số trường hợp. Ví dụ khi các máy tính ở chi nhánh cần nhận địa chỉ IP động từ một máy chủ DHCP Server nằm trong mạng SCADA, lúc đó từ máy test PC sẽ gửi gói tin DHCP Discover broadcast tới Router (relay agent) để chuyển tiếp tới máy chủ DHCP. Bản tin DHCP Discover từ Router tới DHCP Server có dạng unicast, chứ không phải là broadcast.

Hình 2. giả thiết về tình huống tạo broadcast traffic tới mạng SCADA

Nếu phía chi nhánh thiết kế 2 đường truyền tới mạng SCADA để đảm bảo tính dự phòng thì tình hình còn có thể tệ hại hơn khi số lượng gói tin quảng bá sẽ tăng gấp đôi, như ở hình dưới.

Bài học rút ra

Một hệ thống mạng lớn cần được quy hoạch, phân vùng hợp lý để làm giảm kích cỡ miền quảng bá.

Khi cấu hình các hệ thống quan trọng thì cần kiểm tra kỹ cấu hình để tránh những sai sót.

Tham khảo

https://paper.seebug.org/papers/APT...argeted_attacks_against_the_energy_sector.pdf