-

08/10/2013

-

401

-

998 bài viết

Tìm hiểu về Industroyer2 – Kẻ tấn công đánh sập lưới điện

Bài viết này tìm hiểu về Industroyer2, một phần mềm độc hại chuyên tấn công vào cơ sở hạ tầng lưới điện nhằm đánh sập hạ tầng này thông qua việc khai thác điểm yếu của giao thức truyền thông IEC 104.

Kể từ khi nổ ra xung đột ở miền Đông Ukraine vào năm 2014, sau khi Nga sáp nhập Crimea, đã có một số nỗ lực nhằm phá vỡ cơ sở hạ tầng điện của Ukraine bằng cách sử dụng các cuộc tấn công sử dụng mã độc. Industroyer2 lần đầu tiên được thông báo bởi CERT-UA và được hãng ESET xác nhận vào ngày 12 tháng 4 năm 2022, là mã độc nhằm làm ngưng trệ hoạt động các trạm biến áp và bộ điều khiển điện. Cuộc tấn công này đã bị CERT-UA hợp tác với ESET đẩy lùi.

Đây chỉ là vụ tấn công mới nhất trong chuỗi các cuộc tấn công nhằm vào lưới điện của Ukraine. Lần đầu tiên xảy ra vào tháng 12 năm 2015, phần mềm độc hại BlackEnergy đã gây mất điện ở một số khu vực của Ukraine. Vào tháng 12 năm 2016, phiên bản đầu tiên của Industroyer đã gây mất điện trong vài giờ ở thủ đô Kyiv. Các cuộc tấn công năm 2015 và 2016 đều do nhóm Sandworm thực hiện. Có khả năng Industroyer2 là một nỗ lực khác của nhóm Sandworm nhằm gây thiệt hại cho cơ sở hạ tầng quan trọng của Ukraine.

Để hiểu cách Industroyer2 hoạt động, trước tiên chúng ta cần xem xét giao thức IEC 60870-5-104 (viết tắt IEC 104) được sử dụng để giao tiếp trên mạng TCP / IP. Giao thức này được sử dụng phổ biến trong việc truyền thông giữa trung tâm điều khiển SCADA và trạm biến áp. Bằng cách khai thác các điểm yếu của IEC 104, kẻ gian có thể ra lệnh điều khiển từ trung tâm tới các trạm biến áp và gây mất điện. Trong IEC 104, frame APDU chứa bản tin ASDU, là cấu trúc thông báo mang dữ liệu ứng dụng được gửi giữa các trạm. ASDU truyền một địa chỉ đối tượng thông tin (IOA), được sử dụng để tương tác với các bộ chuyển mạch và bộ đóng cắt trong một trạm. Trong hoạt động bình thường, bộ điều khiển có thể gửi một khung APDU với một ASDU chứa các lệnh IOA cụ thể để thay đổi trạng thái của các trạm và trạm biến áp.

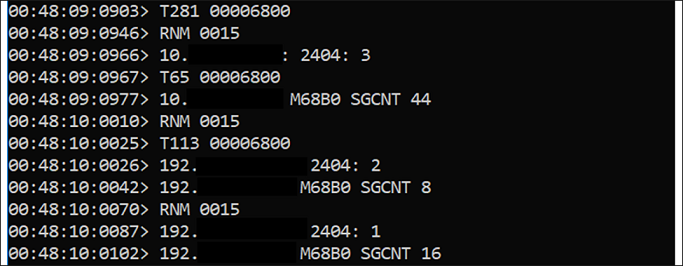

Hình. Cửa sổ bật lên khi Industroyer khởi chạy

Khi Industroyer2 được khởi chạy, một cửa sổ lệnh sẽ mở ra và hiển thị các lệnh đang được gửi và nhận, như trong Hình 1. Chúng ta thấy rằng cổng 2404 đang được nhắm mục tiêu. Cổng 2404 được IEC-104 sử dụng để gửi các bản tin TCP. Khi phân tích hoạt động của Industroyer2, các nhà nghiên cứu đã phát hiện ra rằng, phần mềm độc hại này đã thay đổi bản tin lệnh IOA mà hệ thống không phát hiện ra. Điều này có thể lý giải do một số nguyên nhân:

Để phát hiện ra Industroyer2, cần thiết là hệ thống điều khiển gồm các máy tính trong trung tâm điều khiển phải được kiểm soát chặt chẽ thông qua việc thiết lập các đường cơ sở hoạt động (baseline). Dựa trên các baseline này, các hệ thống phát hiện bất thường có thể chỉ ra máy tính nào đang có hành vi đáng ngờ (ví dụ hành vi thử tạo phiên SSH nhiều lần, thường do sâu máy tính thực hiện...)

Kể từ khi nổ ra xung đột ở miền Đông Ukraine vào năm 2014, sau khi Nga sáp nhập Crimea, đã có một số nỗ lực nhằm phá vỡ cơ sở hạ tầng điện của Ukraine bằng cách sử dụng các cuộc tấn công sử dụng mã độc. Industroyer2 lần đầu tiên được thông báo bởi CERT-UA và được hãng ESET xác nhận vào ngày 12 tháng 4 năm 2022, là mã độc nhằm làm ngưng trệ hoạt động các trạm biến áp và bộ điều khiển điện. Cuộc tấn công này đã bị CERT-UA hợp tác với ESET đẩy lùi.

Phân tích kỹ thuật

Industroyer2 xuất hiện vào ngày 23 tháng 3 năm 2022, được triển khai cùng với một số phần mềm độc hại khác gồm công cụ xóa dữ liệu (wiper), sâu máy tính và một bộ tải về mã độc (loader). Các công cụ xóa dữ liệu gồm CaddyWiper, SoloShred và AwfulShred trong đó CaddyWiper chạy trên hệ thống Windows®, hai công cụ còn lại chạy trên Linux. Sâu Linux OrcShred và bộ tải về là ArguePatch.Để hiểu cách Industroyer2 hoạt động, trước tiên chúng ta cần xem xét giao thức IEC 60870-5-104 (viết tắt IEC 104) được sử dụng để giao tiếp trên mạng TCP / IP. Giao thức này được sử dụng phổ biến trong việc truyền thông giữa trung tâm điều khiển SCADA và trạm biến áp. Bằng cách khai thác các điểm yếu của IEC 104, kẻ gian có thể ra lệnh điều khiển từ trung tâm tới các trạm biến áp và gây mất điện. Trong IEC 104, frame APDU chứa bản tin ASDU, là cấu trúc thông báo mang dữ liệu ứng dụng được gửi giữa các trạm. ASDU truyền một địa chỉ đối tượng thông tin (IOA), được sử dụng để tương tác với các bộ chuyển mạch và bộ đóng cắt trong một trạm. Trong hoạt động bình thường, bộ điều khiển có thể gửi một khung APDU với một ASDU chứa các lệnh IOA cụ thể để thay đổi trạng thái của các trạm và trạm biến áp.

Điểm yếu của IEC 104

- Thiếu tính xác thực: Các thành phần trong mạng không được xác thực ở bất kỳ cấp độ nào của giao thức IEC-104. Tất cả các thiết bị không cần xác thực quyền truy cập vào mạng.

- Thiếu tính toàn vẹn: Không kiểm tra được tính toàn vẹn trong giao thức IEC-104 (đã bỏ Checksum bit), từ đấy chúng thực hiện các hành động phá hoại.

- Thiếu tính bí mật: Nội dung thông điệp không được mã hóa. Kẻ tấn công có thể sử dụng công cụ nghe lén (sniffer) để đánh cắp thông tin được trao đổi.

Hình. Cửa sổ bật lên khi Industroyer khởi chạy

Khi Industroyer2 được khởi chạy, một cửa sổ lệnh sẽ mở ra và hiển thị các lệnh đang được gửi và nhận, như trong Hình 1. Chúng ta thấy rằng cổng 2404 đang được nhắm mục tiêu. Cổng 2404 được IEC-104 sử dụng để gửi các bản tin TCP. Khi phân tích hoạt động của Industroyer2, các nhà nghiên cứu đã phát hiện ra rằng, phần mềm độc hại này đã thay đổi bản tin lệnh IOA mà hệ thống không phát hiện ra. Điều này có thể lý giải do một số nguyên nhân:

- Giao thức IEC 104 đã không đảm bảo tính toàn vẹn.

- Kẻ tấn công có quyền truy cập vào hệ thống

- Kẻ tấn công có thông tin về hệ thống SCADA và trạm

Cách thức phát hiện và xử lý

Industroyer2 là phiên bản cập nhật của Industroyer, đã thu hẹp phạm vi tấn công để nhắm tới các hệ thống điện tiên tiến. Industroyer có bốn mô-đun riêng biệt nhắm mục tiêu tới 4 giao thức IEC 101, IEC 104, IEC IEC-61850 và OLE. Industroyer2 tập trung chủ yếu vào việc làm gián đoạn các dịch vụ bằng cách chỉ nhắm mục tiêu tới các bộ điều khiển IEC-104, có lẽ bởi vì IEC 104 hiện đang được sử dụng phổ biến hơn cả.Để phát hiện ra Industroyer2, cần thiết là hệ thống điều khiển gồm các máy tính trong trung tâm điều khiển phải được kiểm soát chặt chẽ thông qua việc thiết lập các đường cơ sở hoạt động (baseline). Dựa trên các baseline này, các hệ thống phát hiện bất thường có thể chỉ ra máy tính nào đang có hành vi đáng ngờ (ví dụ hành vi thử tạo phiên SSH nhiều lần, thường do sâu máy tính thực hiện...)

Tham khảo

Cisco Security Blog

Blackberrry Security Blog

Gteltsc.vn

Cisco Security Blog

Blackberrry Security Blog

Gteltsc.vn

Chỉnh sửa lần cuối bởi người điều hành: