WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

DNS tồn tại lỗ hổng cho phép tấn công DDoS quy mô lớn

Các nhà nghiên cứu vừa tiết lộ chi tiết về một lỗ hổng ảnh hưởng đến giao thức DNS. Theo đó, lỗ hổng có thể bị khai thác để khởi động các cuộc tấn công từ chối dịch vụ phân tán (DDoS) quy mô lớn vào các trang web bị nhắm mục tiêu.

Được phát hiện bởi các nhà nghiên cứu Israel và được đặt tên là NXNSAttack, lỗ hổng nằm trong cơ chế ủy quyền của DNS để buộc các trình phân giải DNS tạo ra nhiều truy vấn DNS hơn tới các máy chủ có thẩm quyền theo lựa chọn của kẻ tấn công, có khả năng gây gián đoạn ở quy mô botnet cho các dịch vụ trực tuyến.

Sau tiết lộ có trách nhiệm của các nhà nghiên cứu về lỗ hổng NXNSAttack, một số công ty phụ trách hạ tầng Internet, bao gồm PowerDNS (CVE-2020-10995), CZ.NIC (CVE-2020-12667), Cloudflare, Google, Amazon, Microsoft, Dyn thuộc sở hữu của Oracle, Verisign và IBM Quad9, đã vá phần mềm của mình để giải quyết vấn đề.

Hạ tầng DNS trước đây đã là mục tiêu tấn công DDoS thông qua mạng botnet Mirai khét tiếng, bao gồm cả các cuộc tấn công nhằm vào dịch vụ DNS của Dyn năm 2016, làm tê liệt một số trang web lớn nhất thế giới như Twitter, Netflix, Amazon và Spotify…

NXNSAttack hoạt động như thế nào?

Tra cứu DNS đệ quy xảy ra khi máy chủ DNS giao tiếp với nhiều máy chủ DNS có thẩm quyền theo trình tự phân cấp để xác định địa chỉ IP được liên kết với một tên miền (ví dụ www.google.com) và trả lại cho máy khách.

Quá trình phân giải này thường bắt đầu bằng trình phân giải DNS được điều khiển bởi ISP hoặc máy chủ DNS công cộng, như Cloudflare (1.1.1.1) hoặc Google (8.8.8.8), tùy theo cấu hình hệ thống.

Trình phân giải chuyển yêu cầu đến một máy chủ tên DNS có thẩm quyền nếu không thể định vị địa chỉ IP cho một tên miền nhất định.

Nhưng nếu máy chủ tên DNS có thẩm quyền đầu tiên cũng không giữ các bản ghi mong muốn, nó sẽ trả về thông báo ủy quyền có địa chỉ cho các máy chủ có thẩm quyền tiếp theo mà trình phân giải DNS có thể truy vấn.

Nói cách khác, một máy chủ có thẩm quyền nói với trình phân giải đệ quy: "Tôi không biết câu trả lời, thay vào đó hãy truy vấn những máy chủ tên như thế này, ví dụ ns1, ns2, v.v.".

Quá trình phân cấp này diễn ra cho đến khi trình phân giải DNS đến đúng máy chủ có thẩm quyền cung cấp địa chỉ IP của tên miền, cho phép người dùng truy cập trang web mong muốn.

Các nhà nghiên cứu nhận thấy rằng việc này có thể bị khai thác để lừa các trình phân giải đệ quy liên tục gửi một số lượng lớn gói tin đến một tên miền mục tiêu thay vì các máy chủ có thẩm quyền hợp pháp.

Theo các nhà nghiên cứu, để thực hiện tấn công thông qua một trình phân giải đệ quy, kẻ tấn công phải sở hữu một máy chủ có thẩm quyền, tức là có thể mua một tên miền – vốn rất dễ dàng.

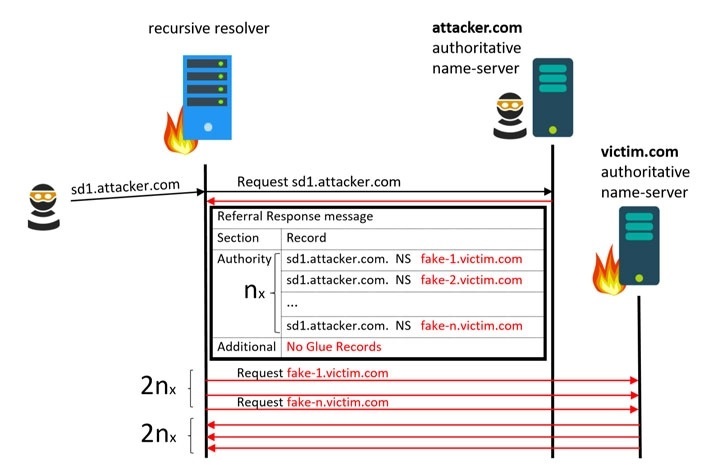

NXNSAttack hoạt động bằng cách gửi yêu cầu truy cập tên miền do kẻ tấn công kiểm soát (ví dụ: "attacker.com") đến máy chủ phân giải DNS tồn tại lỗ hổng, máy chủ này sẽ chuyển tiếp truy vấn DNS đến máy chủ có thẩm quyền do kẻ tấn công kiểm soát.

Thay vì trả lại địa chỉ cho các máy chủ có thẩm quyền thực tế, máy chủ có thẩm quyền do kẻ tấn công kiểm soát trả lời truy vấn DNS với danh sách tên máy chủ giả hoặc tên miền phụ được kiểm soát mà trỏ đến tên miền DNS nạn nhân.

Sau đó, máy chủ DNS chuyển tiếp truy vấn đến tất cả các tên miền phụ không tồn tại, tạo ra lưu lượng truy cập lớn đến trang web nạn nhân.

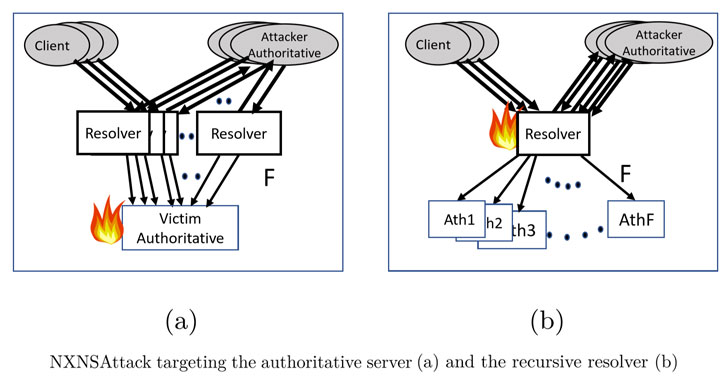

Các nhà nghiên cứu cho biết cuộc tấn công có thể khuếch đại số lượng gói được trao đổi bởi trình phân giải đệ quy lên tới hơn 1.620, do đó không chỉ làm ngập các trình phân giải DNS với nhiều yêu cầu hơn mức chúng có thể xử lý, mà còn làm ngập tên miền mục tiêu với các yêu cầu không cần thiết và làm sập trang web.

Hơn nữa, sử dụng một botnet như Mirai làm máy khách DNS có thể tăng thêm quy mô của cuộc tấn công.

Các quản trị viên mạng chạy máy chủ DNS được khuyến cáo cập nhật phần mềm trình phân giải DNS của mình lên phiên bản mới nhất.

Với máy chủ DNS chạy Windows, Microsoft khuyến cáo kích hoạt RRL (Response Rate Limit – Hạn chế phản hồi) trên máy chủ DNS để khắc phục vấn đề.

Được phát hiện bởi các nhà nghiên cứu Israel và được đặt tên là NXNSAttack, lỗ hổng nằm trong cơ chế ủy quyền của DNS để buộc các trình phân giải DNS tạo ra nhiều truy vấn DNS hơn tới các máy chủ có thẩm quyền theo lựa chọn của kẻ tấn công, có khả năng gây gián đoạn ở quy mô botnet cho các dịch vụ trực tuyến.

Sau tiết lộ có trách nhiệm của các nhà nghiên cứu về lỗ hổng NXNSAttack, một số công ty phụ trách hạ tầng Internet, bao gồm PowerDNS (CVE-2020-10995), CZ.NIC (CVE-2020-12667), Cloudflare, Google, Amazon, Microsoft, Dyn thuộc sở hữu của Oracle, Verisign và IBM Quad9, đã vá phần mềm của mình để giải quyết vấn đề.

Hạ tầng DNS trước đây đã là mục tiêu tấn công DDoS thông qua mạng botnet Mirai khét tiếng, bao gồm cả các cuộc tấn công nhằm vào dịch vụ DNS của Dyn năm 2016, làm tê liệt một số trang web lớn nhất thế giới như Twitter, Netflix, Amazon và Spotify…

NXNSAttack hoạt động như thế nào?

Tra cứu DNS đệ quy xảy ra khi máy chủ DNS giao tiếp với nhiều máy chủ DNS có thẩm quyền theo trình tự phân cấp để xác định địa chỉ IP được liên kết với một tên miền (ví dụ www.google.com) và trả lại cho máy khách.

Quá trình phân giải này thường bắt đầu bằng trình phân giải DNS được điều khiển bởi ISP hoặc máy chủ DNS công cộng, như Cloudflare (1.1.1.1) hoặc Google (8.8.8.8), tùy theo cấu hình hệ thống.

Trình phân giải chuyển yêu cầu đến một máy chủ tên DNS có thẩm quyền nếu không thể định vị địa chỉ IP cho một tên miền nhất định.

Nhưng nếu máy chủ tên DNS có thẩm quyền đầu tiên cũng không giữ các bản ghi mong muốn, nó sẽ trả về thông báo ủy quyền có địa chỉ cho các máy chủ có thẩm quyền tiếp theo mà trình phân giải DNS có thể truy vấn.

Quá trình phân cấp này diễn ra cho đến khi trình phân giải DNS đến đúng máy chủ có thẩm quyền cung cấp địa chỉ IP của tên miền, cho phép người dùng truy cập trang web mong muốn.

Các nhà nghiên cứu nhận thấy rằng việc này có thể bị khai thác để lừa các trình phân giải đệ quy liên tục gửi một số lượng lớn gói tin đến một tên miền mục tiêu thay vì các máy chủ có thẩm quyền hợp pháp.

Theo các nhà nghiên cứu, để thực hiện tấn công thông qua một trình phân giải đệ quy, kẻ tấn công phải sở hữu một máy chủ có thẩm quyền, tức là có thể mua một tên miền – vốn rất dễ dàng.

NXNSAttack hoạt động bằng cách gửi yêu cầu truy cập tên miền do kẻ tấn công kiểm soát (ví dụ: "attacker.com") đến máy chủ phân giải DNS tồn tại lỗ hổng, máy chủ này sẽ chuyển tiếp truy vấn DNS đến máy chủ có thẩm quyền do kẻ tấn công kiểm soát.

Thay vì trả lại địa chỉ cho các máy chủ có thẩm quyền thực tế, máy chủ có thẩm quyền do kẻ tấn công kiểm soát trả lời truy vấn DNS với danh sách tên máy chủ giả hoặc tên miền phụ được kiểm soát mà trỏ đến tên miền DNS nạn nhân.

Sau đó, máy chủ DNS chuyển tiếp truy vấn đến tất cả các tên miền phụ không tồn tại, tạo ra lưu lượng truy cập lớn đến trang web nạn nhân.

Các nhà nghiên cứu cho biết cuộc tấn công có thể khuếch đại số lượng gói được trao đổi bởi trình phân giải đệ quy lên tới hơn 1.620, do đó không chỉ làm ngập các trình phân giải DNS với nhiều yêu cầu hơn mức chúng có thể xử lý, mà còn làm ngập tên miền mục tiêu với các yêu cầu không cần thiết và làm sập trang web.

Hơn nữa, sử dụng một botnet như Mirai làm máy khách DNS có thể tăng thêm quy mô của cuộc tấn công.

Các quản trị viên mạng chạy máy chủ DNS được khuyến cáo cập nhật phần mềm trình phân giải DNS của mình lên phiên bản mới nhất.

Với máy chủ DNS chạy Windows, Microsoft khuyến cáo kích hoạt RRL (Response Rate Limit – Hạn chế phản hồi) trên máy chủ DNS để khắc phục vấn đề.

Theo The Hacker News

Chỉnh sửa lần cuối: