-

14/01/2021

-

19

-

85 bài viết

Lỗ hổng liên quan đến DNS ảnh hưởng đến các thiết bị IoT

Các nhà nghiên cứu an ninh mạng đã công bố một lỗ hổng chưa được vá có thể gây ra rủi ro nghiêm trọng cho các sản phẩm IoT.

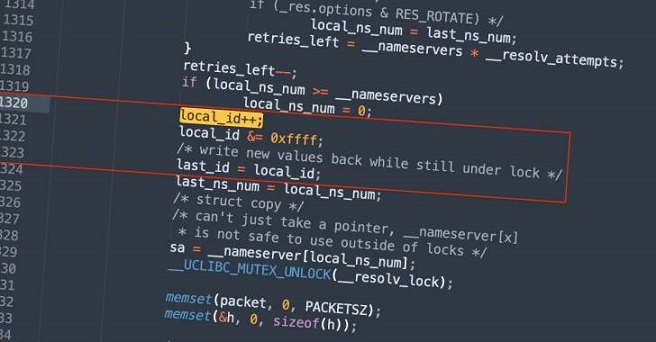

Sự cố được báo cáo vào tháng 9 năm 2021, ảnh hưởng đến Hệ thống tên miền (DNS) của hai thư viện C phổ biến uClibc và uClibc-ng, được sử dụng để phát triển các hệ thống nhúng Linux.

“uClibc được sử dụng bởi các nhà cung cấp lớn như: Linksys, Netgear và Axis. Cũng như Linux, các phiên bản Embedded Gentoo có khả năng khiến hàng triệu thiết bị IoT bị đe dọa. Kẻ tấn công có thể đánh cắp hoặc lợi dụng thông tin do người dùng truyền đi để thực hiện các cuộc tấn công khác với mục đích chiếm hoàn toàn quyền điều khiển trên thiết bị”.

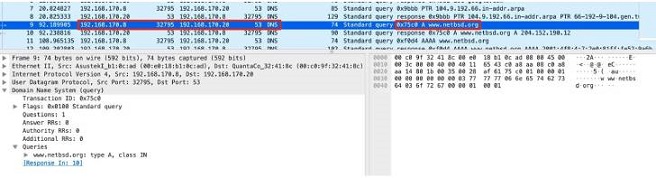

DNS poisoning hay còn gọi là giả mạo DNS (DNS spoofing), là kỹ thuật làm tê liệt bộ nhớ cache của trình phân giải DNS - cung cấp cho khách hàng địa chỉ IP được liên kết với tên miền của nhà cung cấp để chuyển hướng người dùng đến các trang web độc hại.

Khai thác lỗi thành công sẽ cho phép tin tặc thực hiện các cuộc tấn công Man-in-the-Middle (MitM) và làm hỏng bộ nhớ cache DNS, định tuyến lại lưu lượng truy cập Internet đến một máy chủ khác dưới sự kiểm soát của chúng.

Nozomi Networks cảnh báo rằng lỗ hổng trên có thể bị khai thác một cách dễ dàng nếu hệ điều hành được cấu hình mặc định để sử dụng một cổng nguồn có kết nối cố định.

Sự cố được báo cáo vào tháng 9 năm 2021, ảnh hưởng đến Hệ thống tên miền (DNS) của hai thư viện C phổ biến uClibc và uClibc-ng, được sử dụng để phát triển các hệ thống nhúng Linux.

“uClibc được sử dụng bởi các nhà cung cấp lớn như: Linksys, Netgear và Axis. Cũng như Linux, các phiên bản Embedded Gentoo có khả năng khiến hàng triệu thiết bị IoT bị đe dọa. Kẻ tấn công có thể đánh cắp hoặc lợi dụng thông tin do người dùng truyền đi để thực hiện các cuộc tấn công khác với mục đích chiếm hoàn toàn quyền điều khiển trên thiết bị”.

DNS poisoning hay còn gọi là giả mạo DNS (DNS spoofing), là kỹ thuật làm tê liệt bộ nhớ cache của trình phân giải DNS - cung cấp cho khách hàng địa chỉ IP được liên kết với tên miền của nhà cung cấp để chuyển hướng người dùng đến các trang web độc hại.

Khai thác lỗi thành công sẽ cho phép tin tặc thực hiện các cuộc tấn công Man-in-the-Middle (MitM) và làm hỏng bộ nhớ cache DNS, định tuyến lại lưu lượng truy cập Internet đến một máy chủ khác dưới sự kiểm soát của chúng.

Nozomi Networks cảnh báo rằng lỗ hổng trên có thể bị khai thác một cách dễ dàng nếu hệ điều hành được cấu hình mặc định để sử dụng một cổng nguồn có kết nối cố định.

Theo: The Hacker News

Chỉnh sửa lần cuối bởi người điều hành: