-

08/10/2013

-

401

-

998 bài viết

Các công cụ dò quét thông tin về thiết bị IoT (Internet of Things)

Ở trong bài trước, mình đã liệt kê phương thức kẻ gian tấn công vào hệ thống IoT (Internet of Things), trong đó bước đầu tiên là thu thập thông tin về hệ thống mục tiêu. Vậy bước này được thực hiện như thế nào và sử dụng các công cụ gì? Bài viết này sẽ đề cập tới vấn đề đó.

Bước đầu tiên, cũng được coi là quan trọng nhất trong việc tấn công vào thiết bị loT là trích xuất thông tin như địa chỉ IP, các giao thức được sử dụng (Zigbee, BLE, 5G, IPv6LoWPAN, v.v.), các cổng mở, loại thiết bị, vị trí địa lý của thiết bị, số sản xuất, và công ty sản xuất thiết bị. Trong bước này, kẻ tấn công cũng xác định thiết kế phần cứng, cơ sở hạ tầng của nó và các thành phần chính được nhúng trong thiết bị mục tiêu hiện diện trực tuyến. Những kẻ tấn công sử dụng các công cụ như Shodan, Multi Ping, FCC ID, IoT Seeker.

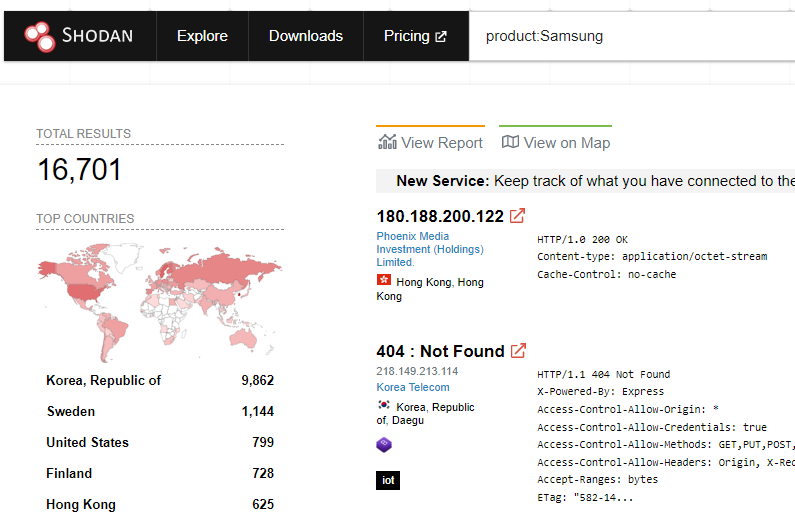

- Thu thập thông tin bằng cách sử dụng Shodan

Shodan là công cụ tìm kiếm cung cấp thông tin về tất cả các thiết bị kết nối Internet, chẳng hạn như bộ định tuyến, đèn giao thông, camera quan sát, máy chủ, thiết bị gia đình thông minh và thiết bị công nghiệp. Những kẻ tấn công có thể sử dụng công cụ này để thu thập thông tin như địa chỉ IP, tên máy chủ, ISP, vị trí thiết bị và biểu ngữ của thiết bị loT mục tiêu. Những kẻ tấn công có thể thu thập thông tin trên một thiết bị mục tiêu bằng cách sử dụng các bộ lọc. Ví dụ dưới là tìm các thiết bị của hãng SamSung

- Thu thập thông tin bằng cách sử dụng Multi Ping

- Thu thập thông tin bằng cách sử dụng Multi Ping

Kẻ tấn công có thể sử dụng công cụ MultiPing để tìm địa chỉ IP của bất kỳ thiết bị loT nào trong mạng mục tiêu. Sau khi lấy được địa chỉ IP của thiết bị loT, kẻ tấn công có thể thực hiện quét thêm để xác định các lỗ hổng có trong thiết bị đó. Các bước thực hiện quét để xác định địa chỉ IP của bất kỳ thiết bị loT nào như sau:

• Mở ứng dụng MultiPing và chọn File Add Address Range

• Trong cửa sổ bật lên Add Range of Addresses:

- Chọn địa chỉ IP cổng vào của bộ định tuyến từ Địa chỉ ban đầu để Thêm trường thả xuống

- Đặt Số lượng địa chỉ thành "255" 0

MultiPing sẽ quay vòng qua mọi địa chỉ IP có thể có trong dải mà bạn đã chọn, và nó bắt đầu kiểm tra mọi địa chỉ IP đáp ứng với ping của nó. Mỗi hàng trong MultiPing Window là một thiết bị trên mạng; từ danh sách, kẻ tấn công có thể xác định địa chỉ IP của thiết bị loT mục tiêu.

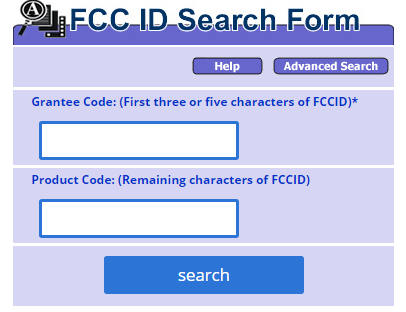

- Thu thập thông tin bằng Tìm kiếm ID FCC

FCC ID Search giúp tìm kiếm thông tin chi tiết của các thiết bị và chứng nhận được cấp cho chúng. Trang tìm kiếm này có một số trường cho phép truy cập thông tin của các thiết bị. Tất cả các thiết bị đều được gắn nhãn FCC ID duy nhất. ID FCC bao gồm hai phần gồm: ID người được cấp (ba hoặc năm ký tự đầu tiên) và ID sản phẩm (các ký tự còn lại).

Sử dụng FCC ID, thông tin chi tiết thiết bị có thể được thu thập bằng cách thực hiện theo các bước dưới đây:

• Mở thiết bị và kiểm tra nhãn đính kèm

• Nhãn có ID FCC của thiết bị

• Bây giờ, hãy truy cập biểu mẫu tìm kiếm ID FCC trên trang chính thức

• Nhập mã người được cấp và ID sản phẩm vào các trường

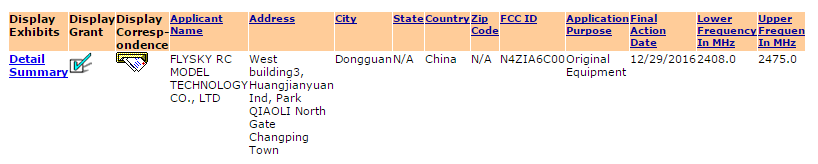

• Sau khi nhập thông tin chi tiết, hãy nhấp vào "tìm kiếm" - nó sẽ hiển thị thông tin chi tiết và tóm tắt về thiết bị với các tần số khác nhau

• Các chi tiết cơ bản của thiết bị có thể được lấy bằng cách nhấp vào liên kết "tóm tắt", như hiển thị trong ảnh chụp màn hình bên dưới:

• Sau khi có được thông tin cần thiết, kẻ tấn công có thể tìm thấy các lỗ hổng cơ bản trong thiết bị mục tiêu và tiến hành các cuộc tấn công tiếp theo.

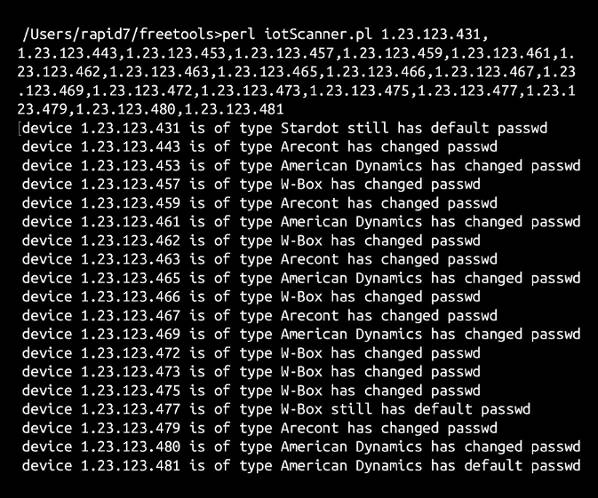

- Thu thập thông tin sử dụng IoT Seeker

Những kẻ tấn công sử dụng các công cụ như loTSeeker để khám phá các thiết bị loT đang sử dụng thông tin xác thực mặc định và do đó dễ bị tấn công bởi các cuộc tấn công chiếm quyền điều khiển khác nhau. loTSeeker sẽ quét mạng các loại thiết bị loT cụ thể để phát hiện xem chúng có đang sử dụng thông tin đăng nhập mặc định do nhà sản xuất thiết lập hay không. Một số vụ tấn công làm chậm mạng Internet vài năm trước đây, được cho là do bị tấn công DDoS bởi một mạng IoT Botnet gồm các thiết bị camera CCTV, DVR và các thiết bị khác, mà các thiết bị này đã bị khai thác từ điểm yếu thông tin đăng nhập mặc định. Công cụ IoT Seeker giúp các tổ chức quét mạng của họ để phát hiện các loại thiết bị loT này và xác định xem thông tin đăng nhập đã bị thay đổi hay thiết bị vẫn đang sử dụng cài đặt gốc. loTSeeker tập trung vào các dịch vụ HTTP / HTTPS.

Như ở hình trên, công cụ đang dò quét các thiết bị IoT với các địa chỉ IP cụ thể để kiểm tra xem thiết bị có mật khẩu mặc định hay không. Ta thấy có 2 thiết bị cuối cùng sử dụng mật khẩu mặc định.

Chúc các bạn học và trao đổi kiến thức vui vẻ! Có gì không hiểu cứ thoải mái comment phía dưới nhé!

Bước đầu tiên, cũng được coi là quan trọng nhất trong việc tấn công vào thiết bị loT là trích xuất thông tin như địa chỉ IP, các giao thức được sử dụng (Zigbee, BLE, 5G, IPv6LoWPAN, v.v.), các cổng mở, loại thiết bị, vị trí địa lý của thiết bị, số sản xuất, và công ty sản xuất thiết bị. Trong bước này, kẻ tấn công cũng xác định thiết kế phần cứng, cơ sở hạ tầng của nó và các thành phần chính được nhúng trong thiết bị mục tiêu hiện diện trực tuyến. Những kẻ tấn công sử dụng các công cụ như Shodan, Multi Ping, FCC ID, IoT Seeker.

- Thu thập thông tin bằng cách sử dụng Shodan

Shodan là công cụ tìm kiếm cung cấp thông tin về tất cả các thiết bị kết nối Internet, chẳng hạn như bộ định tuyến, đèn giao thông, camera quan sát, máy chủ, thiết bị gia đình thông minh và thiết bị công nghiệp. Những kẻ tấn công có thể sử dụng công cụ này để thu thập thông tin như địa chỉ IP, tên máy chủ, ISP, vị trí thiết bị và biểu ngữ của thiết bị loT mục tiêu. Những kẻ tấn công có thể thu thập thông tin trên một thiết bị mục tiêu bằng cách sử dụng các bộ lọc. Ví dụ dưới là tìm các thiết bị của hãng SamSung

Kẻ tấn công có thể sử dụng công cụ MultiPing để tìm địa chỉ IP của bất kỳ thiết bị loT nào trong mạng mục tiêu. Sau khi lấy được địa chỉ IP của thiết bị loT, kẻ tấn công có thể thực hiện quét thêm để xác định các lỗ hổng có trong thiết bị đó. Các bước thực hiện quét để xác định địa chỉ IP của bất kỳ thiết bị loT nào như sau:

• Mở ứng dụng MultiPing và chọn File Add Address Range

• Trong cửa sổ bật lên Add Range of Addresses:

- Chọn địa chỉ IP cổng vào của bộ định tuyến từ Địa chỉ ban đầu để Thêm trường thả xuống

- Đặt Số lượng địa chỉ thành "255" 0

MultiPing sẽ quay vòng qua mọi địa chỉ IP có thể có trong dải mà bạn đã chọn, và nó bắt đầu kiểm tra mọi địa chỉ IP đáp ứng với ping của nó. Mỗi hàng trong MultiPing Window là một thiết bị trên mạng; từ danh sách, kẻ tấn công có thể xác định địa chỉ IP của thiết bị loT mục tiêu.

- Thu thập thông tin bằng Tìm kiếm ID FCC

FCC ID Search giúp tìm kiếm thông tin chi tiết của các thiết bị và chứng nhận được cấp cho chúng. Trang tìm kiếm này có một số trường cho phép truy cập thông tin của các thiết bị. Tất cả các thiết bị đều được gắn nhãn FCC ID duy nhất. ID FCC bao gồm hai phần gồm: ID người được cấp (ba hoặc năm ký tự đầu tiên) và ID sản phẩm (các ký tự còn lại).

• Mở thiết bị và kiểm tra nhãn đính kèm

• Bây giờ, hãy truy cập biểu mẫu tìm kiếm ID FCC trên trang chính thức

• Nhập mã người được cấp và ID sản phẩm vào các trường

• Sau khi nhập thông tin chi tiết, hãy nhấp vào "tìm kiếm" - nó sẽ hiển thị thông tin chi tiết và tóm tắt về thiết bị với các tần số khác nhau

• Các chi tiết cơ bản của thiết bị có thể được lấy bằng cách nhấp vào liên kết "tóm tắt", như hiển thị trong ảnh chụp màn hình bên dưới:

- Thu thập thông tin sử dụng IoT Seeker

Những kẻ tấn công sử dụng các công cụ như loTSeeker để khám phá các thiết bị loT đang sử dụng thông tin xác thực mặc định và do đó dễ bị tấn công bởi các cuộc tấn công chiếm quyền điều khiển khác nhau. loTSeeker sẽ quét mạng các loại thiết bị loT cụ thể để phát hiện xem chúng có đang sử dụng thông tin đăng nhập mặc định do nhà sản xuất thiết lập hay không. Một số vụ tấn công làm chậm mạng Internet vài năm trước đây, được cho là do bị tấn công DDoS bởi một mạng IoT Botnet gồm các thiết bị camera CCTV, DVR và các thiết bị khác, mà các thiết bị này đã bị khai thác từ điểm yếu thông tin đăng nhập mặc định. Công cụ IoT Seeker giúp các tổ chức quét mạng của họ để phát hiện các loại thiết bị loT này và xác định xem thông tin đăng nhập đã bị thay đổi hay thiết bị vẫn đang sử dụng cài đặt gốc. loTSeeker tập trung vào các dịch vụ HTTP / HTTPS.

Chúc các bạn học và trao đổi kiến thức vui vẻ! Có gì không hiểu cứ thoải mái comment phía dưới nhé!

Chỉnh sửa lần cuối bởi người điều hành: