DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Botnet XLoader sử dụng kỹ thuật mới để che giấu máy chủ ra lệnh và kiểm soát

Nghiên cứu mới nhất cho thấy một phiên bản nâng cao của phần mềm độc hại XLoader đã bị phát hiện sử dụng một kỹ thuật mới để ngụy trang máy chủ C&C của nó.

Công ty an ninh mạng Check Point cho biết: "rất khó khăn trong việc xác định máy chủ C&C trong số hàng nghìn tin miền hợp pháp được Xloader sử dụng".

Phát hiện lần đầu tiên vào tháng 10 năm 2020, XLoader được phát triển dựa trên Formbook. Đây là một trình đánh cắp thông tin đa nền tảng có khả năng lấy cắp thông tin đăng nhập từ các trình duyệt web, ghi lại các tổ hợp phím và ảnh chụp màn hình, đồng thời thực hiện các lệnh và mã độc tùy ý.

Trong cuộc xung đột chính trị giữa Nga và Ukraine, XLoader được phân phối thông qua các email lừa đảo nhắm vào các quan chức chính phủ cấp cao ở Ukraine.

Trước đó, các nhà nghiên cứu của Zscaler cũng tiết lộ một số chi tiết kỹ thuật liên quan các giao thức liên lạc và mã hóa của máy chủ C&C được XLoader sử dụng. Báo cáo có đề cập đến việc phần mềm độc hại sử dụng các máy chủ giả mạo để che giấu máy chủ hợp pháp, đồng thời né tránh sự phát hiện của các hệ thống phân tích.

Các nhà nghiên cứu cho biết: "Có các giao tiếp C&C giữa các tên miền phụ và máy chủ C&C thực, bao gồm cả việc gửi dữ liệu bị đánh cắp từ nạn nhân. Do đó, có khả năng một C&C dự phòng có thể được ẩn trong các tên miền C&C phụ và được sử dụng làm kênh liên lạc dự phòng trong trường hợp C&C chính bị gỡ xuống".

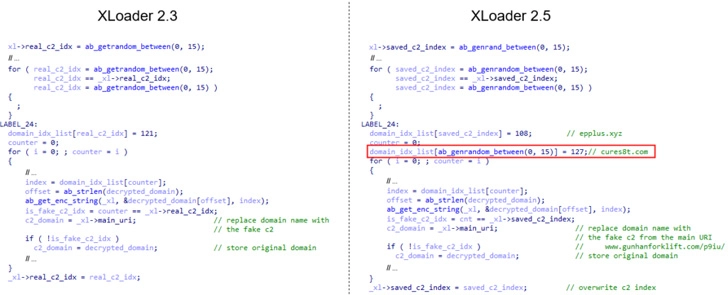

Để che giấu, các máy chủ C&C thực được ẩn cùng với cấu hình bao gồm 64 tên miền phụ. Trong đó, 16 tên miền được lựa chọn ngẫu nhiên, tiếp đến là thay thế hai trong số 16 tên miền này bằng địa chỉ C&C giả và địa chỉ thật.

Trong phiên bản mới của XLoader, sau khi chọn 16 tên miền phụ từ tệp cấu hình, 8 tên miền đầu tiên được ghi đè bằng các giá trị ngẫu nhiên mới trước mỗi chu kỳ giao tiếp đồng thời thực hiện nhiều bước để bỏ qua miền thực.

Ngoài ra, XLoader 2.5 thay thế ba tên miền trong danh sách đã tạo bằng hai địa chỉ máy chủ phụ và miền máy chủ C&C thực. Mục tiêu cuối cùng là ngăn chặn sự phát hiện của máy chủ C&C thực, dựa trên độ trễ giữa các lần truy cập vào các tên miền.

Việc sử dụng chiến thuật mới này, một lần nữa cho thấy hacker liên tục tìm kiếm và đổi mới các phương pháp để che giấu và phát tán phần mềm độc hại.

Các nhà nghiên cứu của Check Point cho biết: "Việc thay đổi này giúp hacker đạt được hai mục tiêu: mỗi nút trong mạng botnet duy trì tỷ lệ knockback ổn định trong khi đánh lừa các tập lệnh tự động và ngăn chặn việc phát hiện ra các máy chủ C&C thực".

Theo: thehackernews

Công ty an ninh mạng Check Point cho biết: "rất khó khăn trong việc xác định máy chủ C&C trong số hàng nghìn tin miền hợp pháp được Xloader sử dụng".

Phát hiện lần đầu tiên vào tháng 10 năm 2020, XLoader được phát triển dựa trên Formbook. Đây là một trình đánh cắp thông tin đa nền tảng có khả năng lấy cắp thông tin đăng nhập từ các trình duyệt web, ghi lại các tổ hợp phím và ảnh chụp màn hình, đồng thời thực hiện các lệnh và mã độc tùy ý.

Trong cuộc xung đột chính trị giữa Nga và Ukraine, XLoader được phân phối thông qua các email lừa đảo nhắm vào các quan chức chính phủ cấp cao ở Ukraine.

Trước đó, các nhà nghiên cứu của Zscaler cũng tiết lộ một số chi tiết kỹ thuật liên quan các giao thức liên lạc và mã hóa của máy chủ C&C được XLoader sử dụng. Báo cáo có đề cập đến việc phần mềm độc hại sử dụng các máy chủ giả mạo để che giấu máy chủ hợp pháp, đồng thời né tránh sự phát hiện của các hệ thống phân tích.

Các nhà nghiên cứu cho biết: "Có các giao tiếp C&C giữa các tên miền phụ và máy chủ C&C thực, bao gồm cả việc gửi dữ liệu bị đánh cắp từ nạn nhân. Do đó, có khả năng một C&C dự phòng có thể được ẩn trong các tên miền C&C phụ và được sử dụng làm kênh liên lạc dự phòng trong trường hợp C&C chính bị gỡ xuống".

Để che giấu, các máy chủ C&C thực được ẩn cùng với cấu hình bao gồm 64 tên miền phụ. Trong đó, 16 tên miền được lựa chọn ngẫu nhiên, tiếp đến là thay thế hai trong số 16 tên miền này bằng địa chỉ C&C giả và địa chỉ thật.

Trong phiên bản mới của XLoader, sau khi chọn 16 tên miền phụ từ tệp cấu hình, 8 tên miền đầu tiên được ghi đè bằng các giá trị ngẫu nhiên mới trước mỗi chu kỳ giao tiếp đồng thời thực hiện nhiều bước để bỏ qua miền thực.

Ngoài ra, XLoader 2.5 thay thế ba tên miền trong danh sách đã tạo bằng hai địa chỉ máy chủ phụ và miền máy chủ C&C thực. Mục tiêu cuối cùng là ngăn chặn sự phát hiện của máy chủ C&C thực, dựa trên độ trễ giữa các lần truy cập vào các tên miền.

Việc sử dụng chiến thuật mới này, một lần nữa cho thấy hacker liên tục tìm kiếm và đổi mới các phương pháp để che giấu và phát tán phần mềm độc hại.

Các nhà nghiên cứu của Check Point cho biết: "Việc thay đổi này giúp hacker đạt được hai mục tiêu: mỗi nút trong mạng botnet duy trì tỷ lệ knockback ổn định trong khi đánh lừa các tập lệnh tự động và ngăn chặn việc phát hiện ra các máy chủ C&C thực".

Theo: thehackernews