WhiteHat News #ID:3333

VIP Members

-

04/06/2014

-

37

-

446 bài viết

Botnet Moobot lợi dụng lỗ hổng chưa được vá trên D-Link router

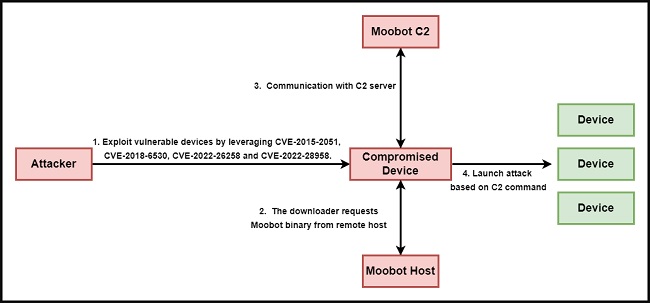

Biến thể botnet của mã độc Mirai có tên ‘MooBot’ vừa tái xuất hiện trong một làn sóng tấn công mới bắt đầu vào đầu tháng trước, nhắm mục tiêu vào các bộ định tuyến D-Link tồn tại lỗ hổng với sự kết hợp của nhiều phương thức khai thác cả mới và cũ.

MooBot được các nhà phân tích tại Fortinet phát hiện vào tháng 12 năm 2021, nhắm tới lỗ hổng trong camera Hikvision để lây lan và đưa một số lượng lớn thiết bị vào mạng lưới tấn công DDoS.

Đến phiên bản hiện tại, mã độc đã thay đổi mục tiêu tấn công. Theo báo cáo của Palo Alto Networks, MooBot hiện nhắm mục tiêu vào các lỗ hổng nghiêm trọng trong các thiết bị D-Link, bao gồm:

CVE-2015-2051: Lỗ hổng thực thi lệnh HNAP SOAPAction Header

CVE-2018-6530: Lỗ hổng thực thi mã từ xa trên giao diện D-Link SOAP

CVE-2022-26258: Lỗ hổng thực thi lệnh từ xa

CVE-2022-28958: Lỗ hổng thực thi lệnh từ xa

Mặc dù nhà cung cấp đã phát hành bản cập nhật, giải quyết những lỗ hổng này, không phải tất cả người dùng đều biết để áp dụng các bản vá, đặc biệt là hai bản vá mới nhất vào tháng 3 và tháng 5 năm nay.

Những kẻ điều hành MooBot đã lợi dụng sự phức tạp của các lỗi này để thực thi mã từ xa trên các mục tiêu và gài tệp nhị phân của mã độc bằng cách sử dụng các lệnh tùy ý.

Sau khi phần mềm độc hại giải mã địa chỉ được mã hóa cứng từ cấu hình, các bộ định tuyến nạn nhân mới được thêm vào trên server C2 của kẻ xấu.

Cuối cùng, các bộ định tuyến nạn nhân sẽ tham gia vào các cuộc tấn công DDoS trực tiếp chống lại các mục tiêu khác nhau.

Người dùng thiết bị D-Link bị xâm nhập có thể nhận thấy tốc độ internet giảm, không phản hồi, bộ định tuyến quá nóng hoặc cấu hình DNS bị thay đổi.

Cách tốt nhất để không trở thành một ‘thành viên’ trong botnet MooBot là áp dụng các bản cập nhật firmware trên bộ định tuyến D-Link. Nếu đang sử dụng thiết bị cũ và không được hỗ trợ, bạn nên định cấu hình thiết bị để ngăn truy cập từ xa vào bảng điều khiển quản trị.

Nếu nghi ngờ đã bị xâm nhập, bạn nên reset thiết bị bằng phím vật lý, thay đổi mật khẩu quản trị, sau đó cài đặt các bản cập nhật mới nhất từ nhà cung cấp.

MooBot được các nhà phân tích tại Fortinet phát hiện vào tháng 12 năm 2021, nhắm tới lỗ hổng trong camera Hikvision để lây lan và đưa một số lượng lớn thiết bị vào mạng lưới tấn công DDoS.

Đến phiên bản hiện tại, mã độc đã thay đổi mục tiêu tấn công. Theo báo cáo của Palo Alto Networks, MooBot hiện nhắm mục tiêu vào các lỗ hổng nghiêm trọng trong các thiết bị D-Link, bao gồm:

CVE-2015-2051: Lỗ hổng thực thi lệnh HNAP SOAPAction Header

CVE-2018-6530: Lỗ hổng thực thi mã từ xa trên giao diện D-Link SOAP

CVE-2022-26258: Lỗ hổng thực thi lệnh từ xa

CVE-2022-28958: Lỗ hổng thực thi lệnh từ xa

Mặc dù nhà cung cấp đã phát hành bản cập nhật

Những kẻ điều hành MooBot đã lợi dụng sự phức tạp của các lỗi này để thực thi mã từ xa trên các mục tiêu và gài tệp nhị phân của mã độc bằng cách sử dụng các lệnh tùy ý.

Sau khi phần mềm độc hại giải mã địa chỉ được mã hóa cứng từ cấu hình, các bộ định tuyến nạn nhân mới được thêm vào trên server C2 của kẻ xấu.

Cuối cùng, các bộ định tuyến nạn nhân sẽ tham gia vào các cuộc tấn công DDoS trực tiếp chống lại các mục tiêu khác nhau.

Người dùng thiết bị D-Link bị xâm nhập có thể nhận thấy tốc độ internet giảm, không phản hồi, bộ định tuyến quá nóng hoặc cấu hình DNS bị thay đổi.

Cách tốt nhất để không trở thành một ‘thành viên’ trong botnet MooBot là áp dụng các bản cập nhật firmware trên bộ định tuyến D-Link. Nếu đang sử dụng thiết bị cũ và không được hỗ trợ, bạn nên định cấu hình thiết bị để ngăn truy cập từ xa vào bảng điều khiển quản trị.

Nếu nghi ngờ đã bị xâm nhập, bạn nên reset thiết bị bằng phím vật lý, thay đổi mật khẩu quản trị, sau đó cài đặt các bản cập nhật mới nhất từ nhà cung cấp.

Theo: Bleeping computer

Chỉnh sửa lần cuối: