-

06/04/2022

-

24

-

41 bài viết

Botnet EnemyBot bổ sung mã khai thác cho các lỗ hổng nghiêm trọng

EnemyBot - mạng botnet được thiết kế dựa trên rất nhiều phần mềm độc hại, đang mở rộng phạm vi tiếp cận của mình bằng cách nhanh chóng bổ sung thêm mã khai thác lỗ hổng nghiêm trọng phát hiện gần đây trên máy chủ web, hệ thống quản lý, IoT và các thiết bị Android.

Mạng botnet này được phát hiện lần đầu vào tháng 3 bởi các chuyên gia an ninh mạng tại Securonix. Đến tháng 4, khi phân tích các mẫu mới hơn xuất hiện từ Fortinet, EnemyBot được phát hiện là đã tích hợp các lỗ hổng cho hơn 10 kiến trúc bộ xử lý.

Mục đích chính của botnet này là phát động các cuộc tấn công từ chối dịch vụ (DDoS), trong khi đó các phần mềm độc hại có trong EnemyBot cũng có các module để quét các thiết bị mục tiêu mới và lây nhiễm chúng.

Một báo cáo mới từ trung tâm nghiên cứu AT&T Alien đã lưu ý rằng các biến thể mới nhất của EnemyBot kết hợp khai thác 24 lỗ hổng. Hầu hết trong số chúng là rất nghiêm trọng, một số lỗ hổng thậm chí không có mã CVE, điều này khiến các chuyên gia an ninh mạng rất khó thực hiện các biện pháp bảo vệ cho hệ thống.

Vào tháng 4, hầu hết các lỗ hổng liên quan tới EnemyBot đều liên quan đến bộ định tuyến và thiết bị IoT. CVE-2022-27226 (iRZ) và CVE-2022-25075 (TOTOLINK) thuộc số những lỗ hổng gần đây nhất và Log4Shell là lỗ hổng đáng chú ý nhất.

Tuy nhiên, một biến thể mới được trung tâm nghiên cứu AT&T Alien phân tích bao gồm các lỗi khai thác cho các vấn đề an ninh sau:

Khi nhìn vào danh sách các mã khai thác được tích hợp vào phiên bản mới hơn của phần mềm độc hại, lỗ hổng với RSHELL gần như là nổi bật nhất. Chúng được sử dụng để tạo một reverse shell trên hệ thống bị nhiễm, điều này cho phép các tác nhân đe dọa vượt qua các hạn chế của tường lửa và có quyền truy cập vào máy của nạn nhân.

Tất cả các mã khai thác trong các phiên bản trước của botnet vẫn còn tồn tại, chúng cung cấp một danh sách phong phú các tùy chọn liên quan đến các cuộc tấn công DDoS.

Keksec - nhóm đứng sau EnemyBot, đang tích cực cải tiến mã độc này và nó có thêm rất nhiều các mã độc khác bên trong như Tsunami, Gafgyt, DarkHTTP, DarkIRC và Necro.

Kẻ đứng sau EnemyBot có vẻ như dày dạn kinh nghiệm. Người này thể hiện sự quan tâm đặc biệt đối với các lỗ hổng mới nhất, bổ sung ngay khi chúng vừa xuất hiện và thường là trước khi quản trị viên hệ thống có cơ hội áp dụng các bản vá.

Vấn đề càng tồi tệ hơn khi trung tâm AT&T Alien báo cáo rằng có một ai đó – có vẻ liên quan chặt chẽ với Keksec, đã phát hành mã nguồn của EnemyBot, sẵn sàng cho bất kỳ kẻ tấn công nào.

Các khuyến nghị giúp người dùng chống lại loại mối đe dọa này bao gồm cập nhật các sản phẩm phần mềm ngay khi có bản cập nhật mới và giám sát lưu lượng mạng, bao gồm cả các kết nối ra bên ngoài.

Tại thời điểm này, mục đích chính của EnemyBot là tấn công DDoS, nhưng các khả năng khác cũng cần được xem xét (ví dụ: đào tiền ảo, truy cập trái phép…) vì phần mềm độc hại này hiện đang nhắm mục tiêu vào các thiết bị mạnh hơn.

Mạng botnet này được phát hiện lần đầu vào tháng 3 bởi các chuyên gia an ninh mạng tại Securonix. Đến tháng 4, khi phân tích các mẫu mới hơn xuất hiện từ Fortinet, EnemyBot được phát hiện là đã tích hợp các lỗ hổng cho hơn 10 kiến trúc bộ xử lý.

Mục đích chính của botnet này là phát động các cuộc tấn công từ chối dịch vụ (DDoS), trong khi đó các phần mềm độc hại có trong EnemyBot cũng có các module để quét các thiết bị mục tiêu mới và lây nhiễm chúng.

Các mã khai thác mới được bổ sung

Một báo cáo mới từ trung tâm nghiên cứu AT&T Alien đã lưu ý rằng các biến thể mới nhất của EnemyBot kết hợp khai thác 24 lỗ hổng. Hầu hết trong số chúng là rất nghiêm trọng, một số lỗ hổng thậm chí không có mã CVE, điều này khiến các chuyên gia an ninh mạng rất khó thực hiện các biện pháp bảo vệ cho hệ thống.

Vào tháng 4, hầu hết các lỗ hổng liên quan tới EnemyBot đều liên quan đến bộ định tuyến và thiết bị IoT. CVE-2022-27226 (iRZ) và CVE-2022-25075 (TOTOLINK) thuộc số những lỗ hổng gần đây nhất và Log4Shell là lỗ hổng đáng chú ý nhất.

Tuy nhiên, một biến thể mới được trung tâm nghiên cứu AT&T Alien phân tích bao gồm các lỗi khai thác cho các vấn đề an ninh sau:

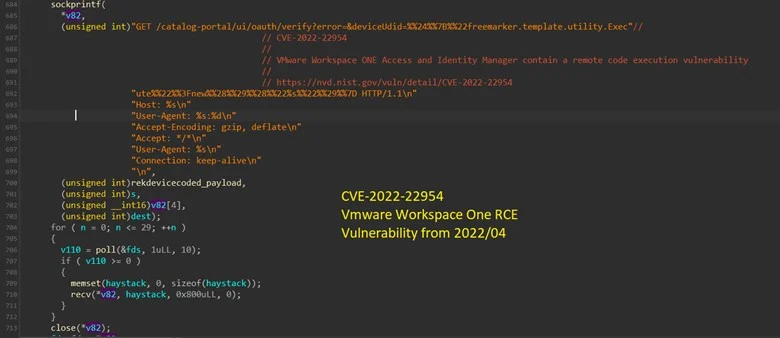

- CVE-2022-22954: Lỗ hổng thực thi mã từ xa nghiêm trọng (CVSS: 9.8) ảnh hưởng đến VMware Workspace ONE Access và VMware Identity Manager. Cách thức khai thác lỗ hổng đã được cung cấp vào tháng 4/2022.

- CVE-2022-22947: Lỗ hổng thực thi mã từ xa vào Spring, được coi là Zero-day vào tháng 3/2022 và bị nhắm tới trong suốt tháng 4/2022.

- CVE-2022-1388: Lỗ hổng thực thi mã từ xa nghiêm trọng (CVSS: 9.8) ảnh hưởng đến F5 BIG-IP, đe dọa các điểm cuối dễ bị tấn công khi tiếp quản thiết bị. Cách thức khai thác lỗ hổng này xuất hiện lần đầu tiên vào tháng 5/2022 và việc khai thác chúng đã được bắt đầu gần như ngay lập tức.

Khi nhìn vào danh sách các mã khai thác được tích hợp vào phiên bản mới hơn của phần mềm độc hại, lỗ hổng với RSHELL gần như là nổi bật nhất. Chúng được sử dụng để tạo một reverse shell trên hệ thống bị nhiễm, điều này cho phép các tác nhân đe dọa vượt qua các hạn chế của tường lửa và có quyền truy cập vào máy của nạn nhân.

Tất cả các mã khai thác trong các phiên bản trước của botnet vẫn còn tồn tại, chúng cung cấp một danh sách phong phú các tùy chọn liên quan đến các cuộc tấn công DDoS.

Các quan điểm về EnemyBot

Keksec - nhóm đứng sau EnemyBot, đang tích cực cải tiến mã độc này và nó có thêm rất nhiều các mã độc khác bên trong như Tsunami, Gafgyt, DarkHTTP, DarkIRC và Necro.

Kẻ đứng sau EnemyBot có vẻ như dày dạn kinh nghiệm. Người này thể hiện sự quan tâm đặc biệt đối với các lỗ hổng mới nhất, bổ sung ngay khi chúng vừa xuất hiện và thường là trước khi quản trị viên hệ thống có cơ hội áp dụng các bản vá.

Vấn đề càng tồi tệ hơn khi trung tâm AT&T Alien báo cáo rằng có một ai đó – có vẻ liên quan chặt chẽ với Keksec, đã phát hành mã nguồn của EnemyBot, sẵn sàng cho bất kỳ kẻ tấn công nào.

Các khuyến nghị giúp người dùng chống lại loại mối đe dọa này bao gồm cập nhật các sản phẩm phần mềm ngay khi có bản cập nhật mới và giám sát lưu lượng mạng, bao gồm cả các kết nối ra bên ngoài.

Tại thời điểm này, mục đích chính của EnemyBot là tấn công DDoS, nhưng các khả năng khác cũng cần được xem xét (ví dụ: đào tiền ảo, truy cập trái phép…) vì phần mềm độc hại này hiện đang nhắm mục tiêu vào các thiết bị mạnh hơn.

Nguồn: Bleeping Computer

Chỉnh sửa lần cuối bởi người điều hành: