WhiteHat News #ID:3333

VIP Members

-

04/06/2014

-

37

-

446 bài viết

Botnet BotenaGo xuất hiện biến thể mới lây nhiễm camera an ninh Lilin

Các chuyên gia vừa phát hiện ra một biến thể mới của phần mềm độc hại BotenaGo có tên Lilin Scanner. BotenaGo được viết bằng Golang (Go) và tại thời điểm báo cáo, nó có tỷ lệ tránh bị phần mềm anti-virus phát hiện (AV) rất thấp (6/62).

AT&T Alien Labs phát hiện BotenaGo đầu tiên vào tháng 11 năm 2021. Đây là phần mềm độc hại tương đối mới được viết bằng ngôn ngữ lập trình mã nguồn mở Golang của Google, mã độc này sử dụng hơn 30 lần khai thác để nhắm mục tiêu hàng triệu bộ định tuyến và thiết bị IoT.

Các nhà nghiên cứu tại Nozomi Networks Labs đã phát hiện ra biến thể mới “Lilin Scanner”, được thiết kế để khai thác lỗ hổng nghiêm trọng command injection 2 năm tuổi trong firmware DVR.

Các chuyên gia cho biết: "Chúng tôi quyết định giám sát các mẫu có thể được tạo bằng cách sử dụng các phần của mã nguồn BotenaGo. Khi đó chúng tôi đã phát hiện ra một mẫu có chứa những điểm tương đồng nhất định với BotenaGo. Tại thời điểm này, mẫu chưa được phát hiện bởi bất kỳ công cụ nào trong VirusTotal. Mặc dù nó có dung lượng khá lớn (2,8 MB), nhưng do được viết bằng Go nên phần mã độc thực tế khá nhỏ và chỉ tập trung vào một tác vụ duy nhất".

Phần mềm độc hại sử dụng chức năng infectFunctionLilinDvr để nhận và quét địa chỉ IP. Trước tiên nó cố gắng truy cập vào thiết bị đằng sau IP đó. Lilin Scanner không giống như BotenaGo, chứa 11 cặp thông tin xác thực mật khẩu người dùng trong mã của nó. Botnet BotenaGo được báo cáo chỉ lạm dụng một số thông tin đăng nhập root / icatch99 và report / 8Jg0SR8K50.

Khi thiết bị sử dụng một trong các thông tin đăng nhập trong danh sách, phần mềm độc hại sẽ khai thác lỗ hổng để thực thi mã tùy ý.

"Máy quét Lillin sẽ lặp lại 11 thông tin đăng nhập được mã hóa và tuần tự sẽ cố gắng truy cập vào thư mục gốc, thay đổi chuỗi Base64 trong trường ủy quyền. Khi phản hồi của máy chủ chứa chuỗi HTTP / 1.1 200 hoặc HTTP / 1.0 200, nó sẽ coi việc xác thực là thành công và cố gắng khai thác lỗ hổng cấu hình Network Time Protocol (NTP). Lỗ hổng này là một phần của tập hợp các lỗ hổng ảnh hưởng đến Lilin DVR, được phát hiện vào năm 2020 và có điểm CVSS v3.1 là 10.0 (Critical)."

Máy quét (Scanner) có thể khai thác lỗ hổng command injection trong giao diện web của DVR bằng cách gửi các yêu cầu HTTP POST được chế tạo đặc biệt tới các đường dẫn URL / dvr / cmd và / cn / cmd.

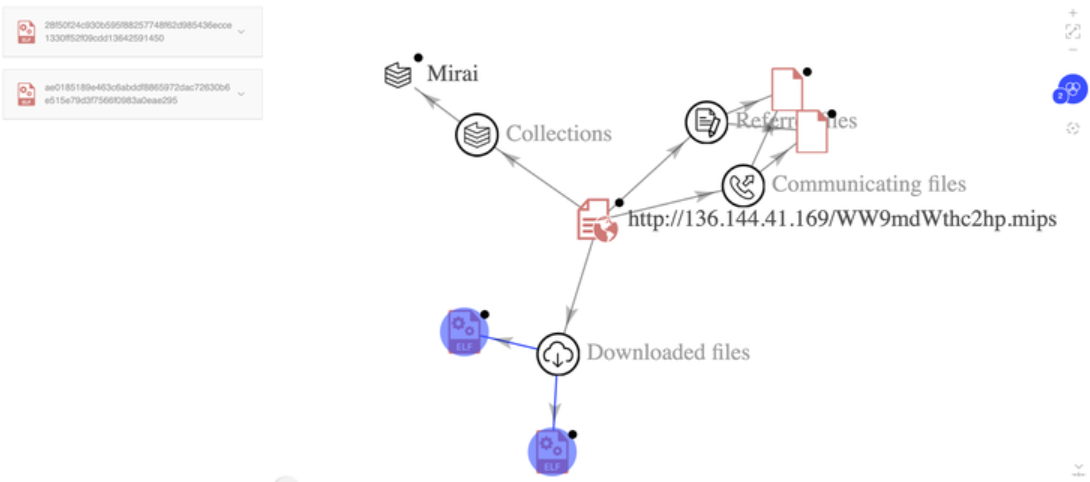

Nếu thành công, yêu cầu sẽ sửa đổi cấu hình NTP của camera. Cấu hình đã sửa đổi chứa một lệnh tải xuống tệp có tên wget.sh từ địa chỉ IP 136.144.41 [.] 169 và sau đó thực thi nội dung. Nếu đưa lệnh tới / dvr / cmd không thành công, máy quét sẽ thực hiện cùng một cuộc tấn công tới điểm cuối (endpoint) / cn / cmd. Khi cuộc tấn công hoàn tất, một yêu cầu khác đến cùng một điểm cuối sẽ khôi phục cấu hình NTP ban đầu.

Trong giai đoạn tiếp theo của cuộc tấn công, tệp wget.sh tải xuống payload Mirai và cố gắng thực thi chúng trên thiết bị bị xâm phạm. Tất cả các mẫu này đã được tải lên VirusTotal vào đầu tháng 3 năm 2022.

Các chuyên gia cũng nhận thấy mạng botnet Mirai được sử dụng trong cuộc tấn công loại trừ các dải IP thuộc các mạng nội bộ của Bộ Quốc phòng Hoa Kỳ (DoD), Bưu điện Hoa Kỳ (USPS), General Electric (GE), Hewlett-Packard (HP).

Giống như Mirai, sự xuất hiện của Lilin Scanner là việc tái sử dụng mã nguồn sẵn có để tạo các nhánh phần mềm độc hại mới. Do đó các tổ chức và người dùng cần chuẩn bị biện pháp hiệu quả hơn để chống lại các mối nguy tiềm ẩn.

AT&T Alien Labs phát hiện BotenaGo đầu tiên vào tháng 11 năm 2021. Đây là phần mềm độc hại tương đối mới được viết bằng ngôn ngữ lập trình mã nguồn mở Golang của Google, mã độc này sử dụng hơn 30 lần khai thác để nhắm mục tiêu hàng triệu bộ định tuyến và thiết bị IoT.

Các chuyên gia cho biết: "Chúng tôi quyết định giám sát các mẫu có thể được tạo bằng cách sử dụng các phần của mã nguồn BotenaGo. Khi đó chúng tôi đã phát hiện ra một mẫu có chứa những điểm tương đồng nhất định với BotenaGo. Tại thời điểm này, mẫu chưa được phát hiện bởi bất kỳ công cụ nào trong VirusTotal. Mặc dù nó có dung lượng khá lớn (2,8 MB), nhưng do được viết bằng Go nên phần mã độc thực tế khá nhỏ và chỉ tập trung vào một tác vụ duy nhất".

Phần mềm độc hại sử dụng chức năng infectFunctionLilinDvr để nhận và quét địa chỉ IP. Trước tiên nó cố gắng truy cập vào thiết bị đằng sau IP đó. Lilin Scanner không giống như BotenaGo, chứa 11 cặp thông tin xác thực mật khẩu người dùng trong mã của nó. Botnet BotenaGo được báo cáo chỉ lạm dụng một số thông tin đăng nhập root / icatch99 và report / 8Jg0SR8K50.

Khi thiết bị sử dụng một trong các thông tin đăng nhập trong danh sách, phần mềm độc hại sẽ khai thác lỗ hổng để thực thi mã tùy ý.

"Máy quét Lillin sẽ lặp lại 11 thông tin đăng nhập được mã hóa và tuần tự sẽ cố gắng truy cập vào thư mục gốc, thay đổi chuỗi Base64 trong trường ủy quyền. Khi phản hồi của máy chủ chứa chuỗi HTTP / 1.1 200 hoặc HTTP / 1.0 200, nó sẽ coi việc xác thực là thành công và cố gắng khai thác lỗ hổng cấu hình Network Time Protocol (NTP). Lỗ hổng này là một phần của tập hợp các lỗ hổng ảnh hưởng đến Lilin DVR, được phát hiện vào năm 2020 và có điểm CVSS v3.1 là 10.0 (Critical)."

Máy quét (Scanner) có thể khai thác lỗ hổng command injection trong giao diện web của DVR bằng cách gửi các yêu cầu HTTP POST được chế tạo đặc biệt tới các đường dẫn URL / dvr / cmd và / cn / cmd.

Nếu thành công, yêu cầu sẽ sửa đổi cấu hình NTP của camera. Cấu hình đã sửa đổi chứa một lệnh tải xuống tệp có tên wget.sh từ địa chỉ IP 136.144.41 [.] 169 và sau đó thực thi nội dung. Nếu đưa lệnh tới / dvr / cmd không thành công, máy quét sẽ thực hiện cùng một cuộc tấn công tới điểm cuối (endpoint) / cn / cmd. Khi cuộc tấn công hoàn tất, một yêu cầu khác đến cùng một điểm cuối sẽ khôi phục cấu hình NTP ban đầu.

Trong giai đoạn tiếp theo của cuộc tấn công, tệp wget.sh tải xuống payload Mirai và cố gắng thực thi chúng trên thiết bị bị xâm phạm. Tất cả các mẫu này đã được tải lên VirusTotal vào đầu tháng 3 năm 2022.

Các chuyên gia cũng nhận thấy mạng botnet Mirai được sử dụng trong cuộc tấn công loại trừ các dải IP thuộc các mạng nội bộ của Bộ Quốc phòng Hoa Kỳ (DoD), Bưu điện Hoa Kỳ (USPS), General Electric (GE), Hewlett-Packard (HP).

Giống như Mirai, sự xuất hiện của Lilin Scanner là việc tái sử dụng mã nguồn sẵn có để tạo các nhánh phần mềm độc hại mới. Do đó các tổ chức và người dùng cần chuẩn bị biện pháp hiệu quả hơn để chống lại các mối nguy tiềm ẩn.

Tổng hợp

Chỉnh sửa lần cuối bởi người điều hành: