WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Botnet Ramnit trở lại sau mười tháng bị triệt phá

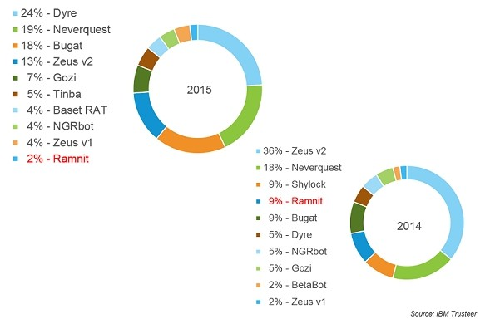

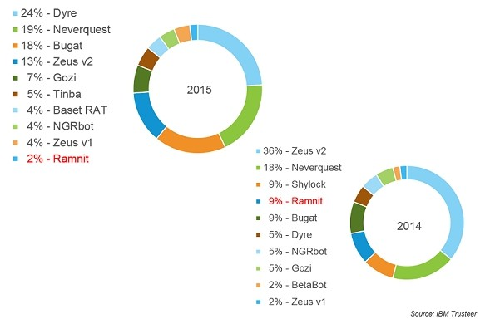

Mười tháng sau khi bị đánh sập, mạng botnet Ramnit đã xuất hiện trở lại với phiên bản thứ hai, sử dụng các quảng cáo độc hại để lây nhiễm trojan ngân hàng.

Trước đó, cuối tháng 2/2015, Cảnh sát Châu Âu (Europol) phối hợp cùng các hãng an ninh mạng đã đánh sập hệ thống máy chủ C&C của mạng botnet Ramnit, được sử dụng để tiến hành các gian lận tài chính.

Các nhà nghiên cứu của IBM cho biết, sau khi bị hạ gục, hệ thống máy chủ C&C của botnet Ramnit v1 vẫn gửi đi hướng dẫn, nhưng các lệnh này không đến được bất kỳ máy tính nào bị lây nhiễm.

Bắt đầu lại với Ramnit v2

Tác giả của Ramnit dường như đã từ bỏ botnet cũ và bắt đầu lại với một nhánh mới của trojan ngân hàng Ramnit.

Các chuyên gia cho rằng trojan Ramnit không có khác biệt lớn giữa phiên bản cũ và phiên bản mới, ngoại trừ phương pháp lây nhiễm.

Trojan Ramnit v1 dựa trên ổ đĩa di động và chia sẻ mạng để lây lan nạn nhân mới, Ramnit thế hệ thứ hai được xây dựng bằng cách sử dụng quảng cáo độc hại chuyển hướng người dùng đến một trang web lưu trữ bộ khai thác Angler.

Ramnit là mạng botnet gian lận ngân hàng đầu tiên tái xuất hiện

Phiên bản mới của trojan ngân hàng Ramnit hoạt động trên một hạ tầng máy chủ C&C mới và đây có vẻ là mạng botnet gian lận ngân hàng đầu tiên tái xuất hiện. Điều này khiến các chuyên gia an ninh ngạc nhiên vì cho đến giờ chỉ thấy botnet thư rác tái sinh, trong khi các nhóm gian lận ngân hàng hài lòng vì botnet của họ bị triệt phá và họ không bị bắt.

Các chuyên gia cũng cho biết, bởi vì botnet Ramnit đầu tiên chưa từng được chia sẻ với các nhóm khác, chưa từng rò rỉ mã nguồn và chưa bao giờ là chủ đề nóng trên thị trường ngầm, phiên bản thứ hai của trojan ngân hàng này phải được phát triển bởi nhóm người đã đưa ra phiên bản đầu tiên, vì họ là những người duy nhất từng truy cập vào mã nguồn.

"Tại thời điểm viết bài này, Ramnit đã tấn công các ngân hàng lớn ở Canada, Australia, Mỹ và Phần Lan", chuyên gia của IBM cho biết. "Xét hoạt động trước đó của mã độc này, có khả năng Ramnit sẽ lan rộng tới các khu vực khác trong những tháng tới khi những kẻ điều hành xây dựng được mạng botnet và nguồn tài nguyên mới."

Nguồn: Softpedia

Trước đó, cuối tháng 2/2015, Cảnh sát Châu Âu (Europol) phối hợp cùng các hãng an ninh mạng đã đánh sập hệ thống máy chủ C&C của mạng botnet Ramnit, được sử dụng để tiến hành các gian lận tài chính.

Các nhà nghiên cứu của IBM cho biết, sau khi bị hạ gục, hệ thống máy chủ C&C của botnet Ramnit v1 vẫn gửi đi hướng dẫn, nhưng các lệnh này không đến được bất kỳ máy tính nào bị lây nhiễm.

Bắt đầu lại với Ramnit v2

Tác giả của Ramnit dường như đã từ bỏ botnet cũ và bắt đầu lại với một nhánh mới của trojan ngân hàng Ramnit.

Các chuyên gia cho rằng trojan Ramnit không có khác biệt lớn giữa phiên bản cũ và phiên bản mới, ngoại trừ phương pháp lây nhiễm.

Trojan Ramnit v1 dựa trên ổ đĩa di động và chia sẻ mạng để lây lan nạn nhân mới, Ramnit thế hệ thứ hai được xây dựng bằng cách sử dụng quảng cáo độc hại chuyển hướng người dùng đến một trang web lưu trữ bộ khai thác Angler.

Ramnit là mạng botnet gian lận ngân hàng đầu tiên tái xuất hiện

Phiên bản mới của trojan ngân hàng Ramnit hoạt động trên một hạ tầng máy chủ C&C mới và đây có vẻ là mạng botnet gian lận ngân hàng đầu tiên tái xuất hiện. Điều này khiến các chuyên gia an ninh ngạc nhiên vì cho đến giờ chỉ thấy botnet thư rác tái sinh, trong khi các nhóm gian lận ngân hàng hài lòng vì botnet của họ bị triệt phá và họ không bị bắt.

Các chuyên gia cũng cho biết, bởi vì botnet Ramnit đầu tiên chưa từng được chia sẻ với các nhóm khác, chưa từng rò rỉ mã nguồn và chưa bao giờ là chủ đề nóng trên thị trường ngầm, phiên bản thứ hai của trojan ngân hàng này phải được phát triển bởi nhóm người đã đưa ra phiên bản đầu tiên, vì họ là những người duy nhất từng truy cập vào mã nguồn.

"Tại thời điểm viết bài này, Ramnit đã tấn công các ngân hàng lớn ở Canada, Australia, Mỹ và Phần Lan", chuyên gia của IBM cho biết. "Xét hoạt động trước đó của mã độc này, có khả năng Ramnit sẽ lan rộng tới các khu vực khác trong những tháng tới khi những kẻ điều hành xây dựng được mạng botnet và nguồn tài nguyên mới."

Nguồn: Softpedia