Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

[Cập nhật] Hãng cung cấp phần mềm gián điệp bị hack, lộ 400GB cơ sở dữ liệu

Liên quan tới vụ việc Hacking Team bị xâm nhập, WhiteHat.vn sẽ tiếp tục cập nhật thông tin tới độc giả theo nguồn CSOonline:

Vào ngày 05/07, hãng cung cấp phần mềm gián điệp “đình đám” của Ý - Hacking Team đã bị tấn công. Chuyên về công nghệ giám sát nhưng chính hãng này đang phải trải qua tình trạng tất cả những thông tin nội bộ của mình bị “phanh phui” trên mạng.

Các nhà nghiên cứu và truyền thông đã phân tích các dữ liệu bị công khai trên mạng và phát hiện hãng đã cung cấp nhiều công cụ giám sát, xâm nhập riêng tư.

Các phóng viên Không Biên giới (Reporters Without Borders) liệt Hacking Team vào danh sách kẻ thù trên Internet do các hoạt động kinh doanh và công cụ giám sát có tên Da Vinci của hãng này.

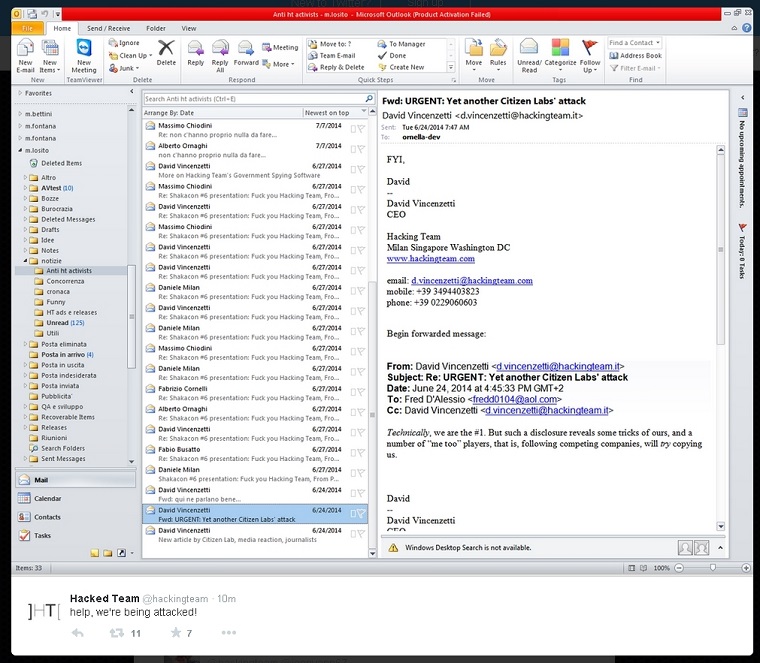

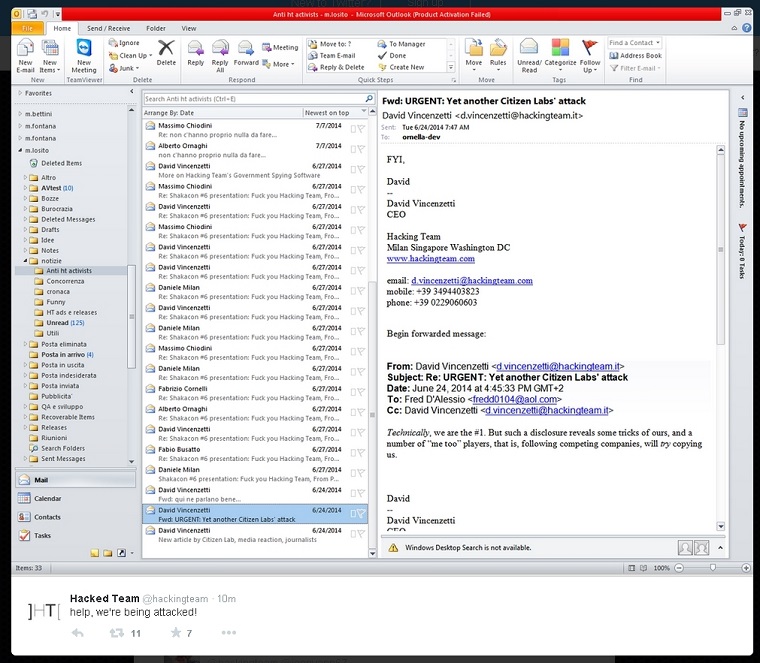

Hiện tại vẫn chưa rõ kẻ đứng sau vụ việc, tuy nhiên, tin tặc đã công bố một file Torrent với 400GB dữ liệu nội bộ, mã nguồn và các email trao đổi của Hacking Team.

Ngoài ra, tin tặc chiếm tài khoản Twitter, thay đổi giao diện của Hacking Team với logo, tiểu sử mới và đưa ra các thông tin, hình ảnh dữ liệu bị xâm nhập.

Cập nhật 1: Theo file dữ liệu torrent bị tin tặc phát tán trên mạng, các khách hàng của Hacking Team bao gồm: Hàn Quốc, Kazakhstan, Ả Rập Sau-đi, Oman, Li-băng và Mông-gô. Tuy nhiên, Hacking Team vẫn khăng khăng không có quan hệ kinh doanh với các chính phủ “cực đoan”.

Cập nhật 2: Một số tập tin từ file Torrent được phát tán trên mạng, trong đó có hóa đơn 58.000 Euro của giao dịch Ai Cập mua cổng khai thác RCS của Hacking Team.

Cập nhật 3: Đoạn video dưới đây quảng cáo công cụ Da Vinci của Hacking Team:

Trong email, Biniam Tewolde gửi lời cảm ơn đến Hacking Team vì đã giúp họ đạt được mục tiêu giá trị.

Trong khoảng thời gian email được gửi đi, tức là khoảng 8 tháng sau cái chết của Thủ tướng, Tewolde đã đăng ký 8 tên miền khác nhau liên quan đến MZF. Đặt vào bối cảnh của email và sự xuất hiện cũng như biến mất bất ngờ của các tên miền, có thể toàn bộ các tên miền đã được sử dụng cho chiến dịch phishing để truy cập mục tiêu. Ai là “mục tiêu giá trị” được nhắm tới, hiện vẫn chưa rõ.

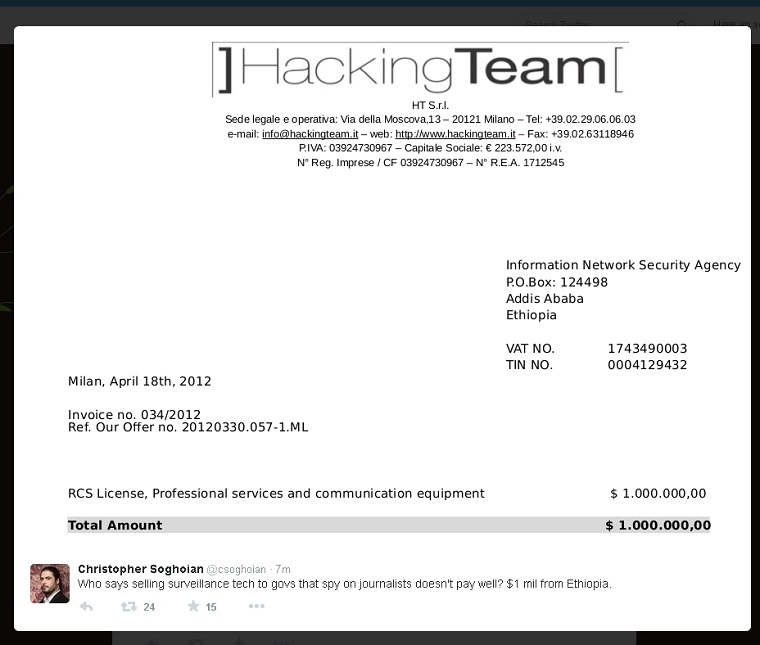

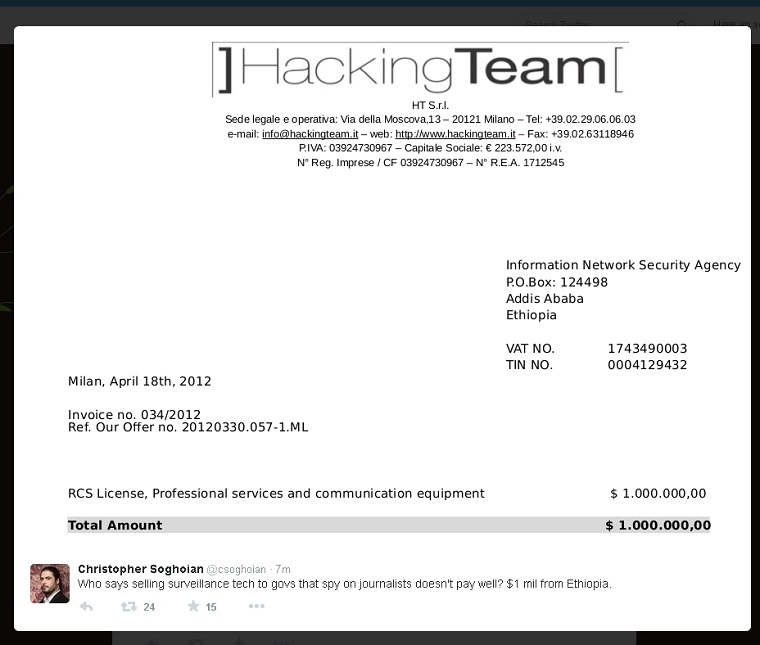

Một hóa đơn rò rỉ từ vụ xâm nhập Hacking Team cũng cho thấy Ethiopia đã trả 1.000.000 Birr (ETB) cho Hệ thống Điều khiển Từ xa, các dịch vụ chuyên nghiệp và thiết bị kết nối của Hacking Team.

Cập nhật 5: Dựa theo tài liệu bị rò rỉ, các khách hàng hiện có của Hacking Team thuộc các khu vực: Ai Cập, Ethiopia, Morocco, Nigeria, Sudan, Chile, Colombia, Ecuador, Honduras, Me-xi-cô, Panama, Mỹ, Azerbaijan, Kazakhstan, Malaysia, Mongolia, Singapore, Hàn Quốc, Thái Lan, Uzbekistan, Australia, Cyprus, Cộng Hòa Séc, Đức, Hungary, Ý, Luxemburg, Ba Lan, Nga, Tây Ban Nha, Switzerland, Bahrain, Oman, Ả Rập Saudi, UAE.

Hóa đơn trị giá 480.000 Euro phủ nhận tuyên bố của Hacking Team về việc hãng này không “hợp tác” với Sudan. Theo Human Rights Watch, lực lượng an ninh Sudan đã nhiều lần đàn áp những kẻ chống đối lại chính phủ, với hơn 170 người bị giết vào năm 2013.

Cập nhật 6: Tối muộn chủ nhật, tài khoản Twitter của Hacking Team đã bị thay đổi giao diện và dẫn tới một tập tin Torrent 400GB được đưa lên. Tập tin chứa một số dữ liệu liên quan tới mối quan hệ hợp tác giữa Hacking Team và một số quốc gia không có chính sách tích cực về nhân quyền cơ bản.

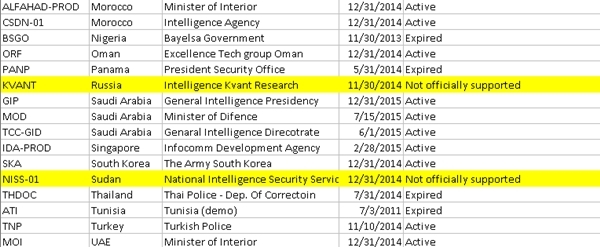

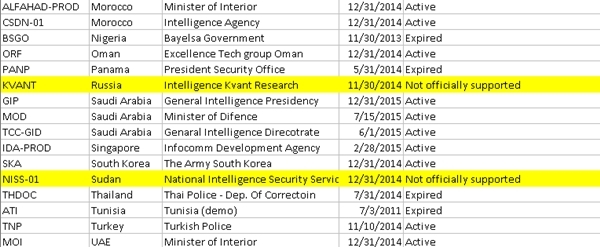

Diễn biến mới trong vụ việc Hacking Team bao gồm việc công bố tài liệu về trạng thái hợp tác của nhiều khách hàng với hãng này. Tài liệu nêu ra Nga và Sudan là khách hàng “Không hỗ trợ chính thức” (Not officially supported), thay vì “đang giao dịch” (active) hoặc “hết hạn” (expired).

Danh sách các khách hàng trong diện duy trì (maintenance) giống như danh sách khách hàng được cung cấp trong bản cập nhật trước đó. Trong đó, đáng kể đến có Bộ Quốc phòng (trạng thái “đang hợp tác” – active), Drug Enforcement Agency (DEA) đang trong tiến trình gia hạn. Tài liệu cũng cho thấy, FBI cũng có thời hạn hợp đồng với Hacking Team đến tận 30/06/2015.

Liên lạc vào năm 2010 giữa Hacking Team và National Intelligence Centre (CNI) của Tây Ban Nha cũng được tiết lộ. Theo các bản ghi, cơ quan này thuộc diện khách hàng “đang hợp tác” với thời hạn hợp đồng đến tận 31/01/2016. Tại thời điểm hợp đồng được ký, toàn bộ chi phí tài chính cho hợp tác được tính khoảng 3,4 triệu Euro.

Thông tin của chuyên gia Christian Pozzi (Hacking Team) cũng vô tình bị tiết lộ trong vụ việc do mật khẩu lưu trữ trên Firefox nằm trong số dữ liệu bị lấy cắp. Các mật khẩu trong tập tin có mức độ an ninh thấp, sử dụng kết hợp các hình vẽ (pattern) dễ đoán hoặc các mật khẩu quen thuộc. Các website kèm theo bao gồm mạng xã hội (Live, Facebook, LinkedIn), tài chính (các ngân hàng, Paypal) và mạng liên quan (các routers với thông tin mặc định).

Tuy nhiên, Pozzi không phải là người duy nhất có mật khẩu bị rò rỉ. Mật khẩu của các đối tác cũng bị lộ, bởi một số tài liệu liên quan đến các hợp đồng và cấu hình đã được đưa lên mạng. Không may là, các mật khẩu cũng có độ bảo mật kém tương tự.

Một số ví dụ mật khẩu bị rò rỉ:

HTPassw0rd

Passw0rd!81

Passw0rd

Passw0rd!

Pas$w0rd

Rite1.!!

Cập nhật 7: Trong số các tài liệu rò rỉ được SynAckPwn chia sẻ có chi tiết các đối tác của Hacking Team bao gồm một số các tài liệu cấu hình và truy cập. Dựa vào dữ liệu, có vẻ như Hacking Team đã thông báo các đối tác tại Ai Cập và Li-băng sử dụng dịch vụ VPN đặt tại Mỹ và Đức.

Vào ngày 05/07, hãng cung cấp phần mềm gián điệp “đình đám” của Ý - Hacking Team đã bị tấn công. Chuyên về công nghệ giám sát nhưng chính hãng này đang phải trải qua tình trạng tất cả những thông tin nội bộ của mình bị “phanh phui” trên mạng.

Các nhà nghiên cứu và truyền thông đã phân tích các dữ liệu bị công khai trên mạng và phát hiện hãng đã cung cấp nhiều công cụ giám sát, xâm nhập riêng tư.

Các phóng viên Không Biên giới (Reporters Without Borders) liệt Hacking Team vào danh sách kẻ thù trên Internet do các hoạt động kinh doanh và công cụ giám sát có tên Da Vinci của hãng này.

Hiện tại vẫn chưa rõ kẻ đứng sau vụ việc, tuy nhiên, tin tặc đã công bố một file Torrent với 400GB dữ liệu nội bộ, mã nguồn và các email trao đổi của Hacking Team.

Ngoài ra, tin tặc chiếm tài khoản Twitter, thay đổi giao diện của Hacking Team với logo, tiểu sử mới và đưa ra các thông tin, hình ảnh dữ liệu bị xâm nhập.

Cập nhật 1: Theo file dữ liệu torrent bị tin tặc phát tán trên mạng, các khách hàng của Hacking Team bao gồm: Hàn Quốc, Kazakhstan, Ả Rập Sau-đi, Oman, Li-băng và Mông-gô. Tuy nhiên, Hacking Team vẫn khăng khăng không có quan hệ kinh doanh với các chính phủ “cực đoan”.

Cập nhật 2: Một số tập tin từ file Torrent được phát tán trên mạng, trong đó có hóa đơn 58.000 Euro của giao dịch Ai Cập mua cổng khai thác RCS của Hacking Team.

Cập nhật 3: Đoạn video dưới đây quảng cáo công cụ Da Vinci của Hacking Team:

[video=youtube;R63CRBNLE2o]https://www.youtube.com/watch?t=15&v=R63CRBNLE2o[/video]

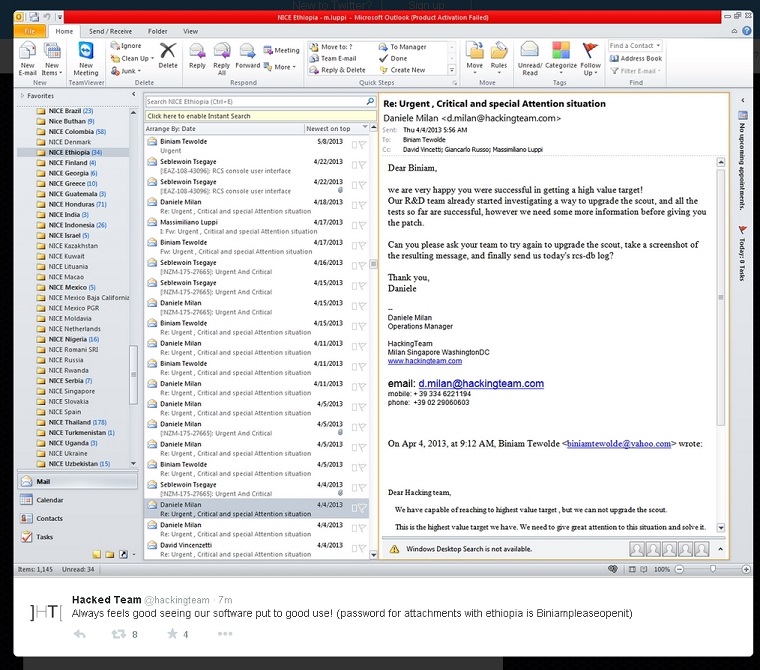

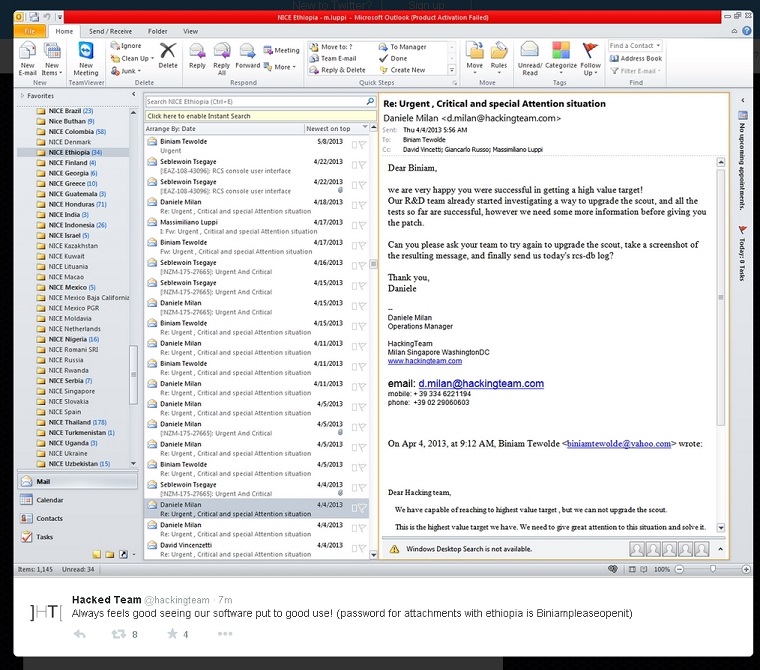

Cập nhật 4: Email từ một cá nhân dẫn tới một vài tên miền liên quan tới tổ chức Meles Zenawi Foundation (MZF) và Thủ tướng của Ethiopia đến khi ông qua đời năm 2012 đã được công bố vào tối chủ nhật. Đây là một phần cache của tập tin lấy từ cơ sở dữ liệu của Hacking Team.

Trong email, Biniam Tewolde gửi lời cảm ơn đến Hacking Team vì đã giúp họ đạt được mục tiêu giá trị.

Trong khoảng thời gian email được gửi đi, tức là khoảng 8 tháng sau cái chết của Thủ tướng, Tewolde đã đăng ký 8 tên miền khác nhau liên quan đến MZF. Đặt vào bối cảnh của email và sự xuất hiện cũng như biến mất bất ngờ của các tên miền, có thể toàn bộ các tên miền đã được sử dụng cho chiến dịch phishing để truy cập mục tiêu. Ai là “mục tiêu giá trị” được nhắm tới, hiện vẫn chưa rõ.

Một hóa đơn rò rỉ từ vụ xâm nhập Hacking Team cũng cho thấy Ethiopia đã trả 1.000.000 Birr (ETB) cho Hệ thống Điều khiển Từ xa, các dịch vụ chuyên nghiệp và thiết bị kết nối của Hacking Team.

Cập nhật 5: Dựa theo tài liệu bị rò rỉ, các khách hàng hiện có của Hacking Team thuộc các khu vực: Ai Cập, Ethiopia, Morocco, Nigeria, Sudan, Chile, Colombia, Ecuador, Honduras, Me-xi-cô, Panama, Mỹ, Azerbaijan, Kazakhstan, Malaysia, Mongolia, Singapore, Hàn Quốc, Thái Lan, Uzbekistan, Australia, Cyprus, Cộng Hòa Séc, Đức, Hungary, Ý, Luxemburg, Ba Lan, Nga, Tây Ban Nha, Switzerland, Bahrain, Oman, Ả Rập Saudi, UAE.

Hóa đơn trị giá 480.000 Euro phủ nhận tuyên bố của Hacking Team về việc hãng này không “hợp tác” với Sudan. Theo Human Rights Watch, lực lượng an ninh Sudan đã nhiều lần đàn áp những kẻ chống đối lại chính phủ, với hơn 170 người bị giết vào năm 2013.

Cập nhật 6: Tối muộn chủ nhật, tài khoản Twitter của Hacking Team đã bị thay đổi giao diện và dẫn tới một tập tin Torrent 400GB được đưa lên. Tập tin chứa một số dữ liệu liên quan tới mối quan hệ hợp tác giữa Hacking Team và một số quốc gia không có chính sách tích cực về nhân quyền cơ bản.

Diễn biến mới trong vụ việc Hacking Team bao gồm việc công bố tài liệu về trạng thái hợp tác của nhiều khách hàng với hãng này. Tài liệu nêu ra Nga và Sudan là khách hàng “Không hỗ trợ chính thức” (Not officially supported), thay vì “đang giao dịch” (active) hoặc “hết hạn” (expired).

Danh sách các khách hàng trong diện duy trì (maintenance) giống như danh sách khách hàng được cung cấp trong bản cập nhật trước đó. Trong đó, đáng kể đến có Bộ Quốc phòng (trạng thái “đang hợp tác” – active), Drug Enforcement Agency (DEA) đang trong tiến trình gia hạn. Tài liệu cũng cho thấy, FBI cũng có thời hạn hợp đồng với Hacking Team đến tận 30/06/2015.

Liên lạc vào năm 2010 giữa Hacking Team và National Intelligence Centre (CNI) của Tây Ban Nha cũng được tiết lộ. Theo các bản ghi, cơ quan này thuộc diện khách hàng “đang hợp tác” với thời hạn hợp đồng đến tận 31/01/2016. Tại thời điểm hợp đồng được ký, toàn bộ chi phí tài chính cho hợp tác được tính khoảng 3,4 triệu Euro.

Thông tin của chuyên gia Christian Pozzi (Hacking Team) cũng vô tình bị tiết lộ trong vụ việc do mật khẩu lưu trữ trên Firefox nằm trong số dữ liệu bị lấy cắp. Các mật khẩu trong tập tin có mức độ an ninh thấp, sử dụng kết hợp các hình vẽ (pattern) dễ đoán hoặc các mật khẩu quen thuộc. Các website kèm theo bao gồm mạng xã hội (Live, Facebook, LinkedIn), tài chính (các ngân hàng, Paypal) và mạng liên quan (các routers với thông tin mặc định).

Tuy nhiên, Pozzi không phải là người duy nhất có mật khẩu bị rò rỉ. Mật khẩu của các đối tác cũng bị lộ, bởi một số tài liệu liên quan đến các hợp đồng và cấu hình đã được đưa lên mạng. Không may là, các mật khẩu cũng có độ bảo mật kém tương tự.

Một số ví dụ mật khẩu bị rò rỉ:

HTPassw0rd

Passw0rd!81

Passw0rd

Passw0rd!

Pas$w0rd

Rite1.!!

Cập nhật 7: Trong số các tài liệu rò rỉ được SynAckPwn chia sẻ có chi tiết các đối tác của Hacking Team bao gồm một số các tài liệu cấu hình và truy cập. Dựa vào dữ liệu, có vẻ như Hacking Team đã thông báo các đối tác tại Ai Cập và Li-băng sử dụng dịch vụ VPN đặt tại Mỹ và Đức.

Theo CSOonline

Chỉnh sửa lần cuối bởi người điều hành: