Xuân Đình

Banned

-

24/01/2015

-

1

-

9 bài viết

12 bản phân phối Linux hàng đầu để thử nghiệm thâm nhập

12 bản phân phối Linux hàng đầu để thử nghiệm thâm nhập

Mọi người chắt quá quen với kalilinux rồi phải không, nên hôm nay mình sẽ giới thiệu một số bản phân phối khác của linux cho anh em đổi gió.

Trước năm 2012, đã có trên 4 triệu chuyên gia, nhà nghiên cứu an ninh và những người không chuyên sử dụng Backtrack. Rõ ràng là Backtrack cực kỳ phổ biến nhưng còn có những bản phân phối khác như thế ! Các nhà quản trị hệ thống cần công cụ thì những người đam mê hacking hoặc chuyên gia an ninh cũng vậy. Không chỉ mọi thông tin về an ninh cần phải được thực hiện với các bản phân phối thử nghiệm thâm nhập mà hầu như mọi sự tập huấn yêu cầu bạn phải làm việc với những công cụ dùng trong Linux.

Mọi người chắt quá quen với kalilinux rồi phải không, nên hôm nay mình sẽ giới thiệu một số bản phân phối khác của linux cho anh em đổi gió.

Các bản phân phối kiểm nghiệm thâm nhập sau đây không nằm trong danh sách top 100 của DistroWatch nhưng chúng ta không quan tâm điều đó, chúng ta đang bàn về những công cụ thử nghiệm thâm nhập, đặc biệt là các bản phân phối này có tất cả những công cụ mã nguồn mở cần thiết giúp cho Hacker và những người thử nghiệm thâm nhập thực hiện công việc của họ. Cũng như mọi thứ khác khi lựa chọn, mỗi bản phân phối thử nghiệm đều có ưu, khuyết điểm và những điểm đặc biệt. Các bản phân phối sau dùng tốt cho việc:

- phát hiện điểm yếu trên ứng dụng Web (web application vulnerability discovery),

- pháp y máy tính (forensics),

- bẻ khoá Wifi (Wifi cracking),

- kỹ thuật đảo mã (reverse engineering),

- phân tích phần mềm nguy hại (malware analysis),

- mánh khoé xã hội (social engineering),

...

1. Backtrack 5r3

Backtrack dựa trên nền tảng phổ biến: Ubuntu. Bản phân phối khả dụng trong môi trường KDE, nhưng với bản Backtrack v5 thì GNOME đã được tuỳ chọn để thêm vào. Được dùng cho những công việc về an toàn thông tin hoặc phát hiện xâm nhập, Backtrack là một trong những bản phân phối phổ biến nhất có thể chạy được trên đĩa CD hoặc bộ nhớ flash (USB). Bản phân phối này lý tưởng để: bẻ khoá mạng không dây; khai thác, đánh giá ứng dụng Web; nghiên cứu hoặc thực hiện các mánh khoé xã hội trên một máy khách.

Bên dưới là danh sách vào công cụ hữu dụng trong Backtrack 5r3 (bản mới nhất)

Định danh Host ‘sống’ (To identify Live Hosts)

dnmap – đi cùng NMap

address6 – hoạt động chuyển đổi địa chỉ IPV6

Phân tích thu thập thông tin (mánh khoé xã hội) [Information Gathering Analysis (Social Engineering)]

Jigsaw – Lấy thông tin nhân viên công ty

Uberharvest – thu thập email

sslcaudit – thẩm tra giấy phép SSL

VoIP honey – bẫy truyền thông âm thanh qua IP

urlcrazy – Phát hiện lỗi URL dùng trong các kỹ thuật: typo squatting, url hijacking, phishing

‘Bọ’ Web (Web Crawlers)

Apache_users – liệt kê tên người dùng trong Apache

Deblaze – thực hiện liệt kê và truy vấn dựa theo điểm cuối kết nối Flash từ xa

Phân tích cơ sở dữ liệu (Database Analysis)

Tnscmd10g – cho phép bạn tiêm các lệnh vào Oracle

BBQSQL – bộ công cụ Blind SQL injection

Phân tích Bluetooth (Bluetooth Analysis)

Blueranger – dùng các kết nối chất lượng để định vị thiết bị Bluetooth

Đánh giá điểm yếu (Vulnerability Assessment)

Lynis – quét hệ thống và phần mềm đưa ra thông tin an ninh

DotDotPwn – khai thác Directory Traversal

Công cụ khai thác (Exploitation Tools)

Netgear-telnetable – bật Telnet console trên các thiết bị Netgear

Termineter – chương trình thử Smart Meter

Htexploit – công cụ để bypass chế độ bảo vệ thư mục chuẩn

Jboss-Autopwn – triển khai JSP shell trên các server mục tiêu JBoss

Websploit – quét và phân tích các hệ thống từ xa để tìm điểm yếu

Công cụ khai thác mạng không dây (Wireless Exploitation Tools)

Bluepot – bẫy Bluetooth

Spooftooph – lừa gạt hoặc sao chép thiết bị Bluetooth

Smartphone-Pentest-Framework

Fern-Wifi-cracker – Gui để thử độ bền mã hoá Wireless

Wi-fihoney – tạo APs giả mạo dùng tất cả mã hoá và theo dõi với Airodump

Wifite – tự động kiểm tra wireless

Công cụ mật mã (Password Tools)

Creddump

Johnny

Manglefizz

Ophcrack

Phrasendresher

Rainbowcrack

Acccheck

smbexec

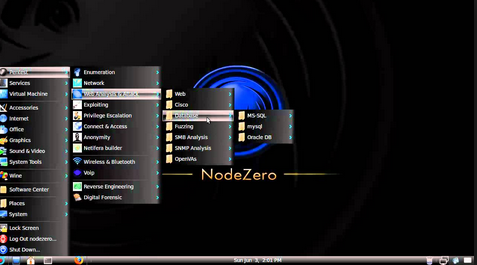

2. NodeZero

Khi Backtrack được giới thiệu là bản phân phối “chạy mọi nơi”, chạy trực tiếp thì NodeZero (cũng có thể chạy trực tiếp) định rõ là bản phân phối cài đặt. NodeZero, qua lời nói của họ, tin là người thử nghiệm thâm nhập yêu cầu một hệ thống mạnh và hiệu quả (thực hiện bằng việc sử dụng) một bản phân phối được cài đặt cố định, lợi ích từ việc lựa chọn những công cụ mạnh, tích hợp với môi trường Linux bền vững.

3. BackBox

Backbox có đủ công cụ như: ettercap, john, metasploit, nmap, Social Engineering Toolkit, sleuthkit, w3af, wireshark... để phân tích pháp y máy tính; tài liệu, báo cáo và kỹ thuật đảo mã.

4. Blackbuntu

Thu thập thông tin (Information Gathering),

Sơ đồ mạng (Network Mapping),

Phát hiện điểm yếu (Vulnerability Identification),

Xâm nhập (Penetration),

Leo thang đặc quyền (Privilege Escalation),

Duy trì truy cập (Maintaining Access),

Phân tích mạng Radio (Radio Network Analysis),

Phân tích VoIP (VoIP Analysis),

Phân tích pháp y kỹ thuật số (Digital Forensic),

Kỹ thuật đảo mã (Reverse Engineering),

Mục khác (Miscellaneous section)

Đây là danh sách chính, các công cụ bên trong có thể đổi khác với các bản phân phối khác.

5. Samurai Web Testing Framework

Bước 1: Thăm dò (Reconnaissance) – Các công cụ gồm: Fierce domain scanner và Maltego

Bước 2: Vạch sơ đồ mạng (Mapping) – công cụ gồm: WebScarab và ratproxy

Bước 3: Khám phá (Discovery) – công cụ gồm: w3af và burp

Bước 4: Khai thác (Exploitation) – công cụ gồm: BeEF, AJAXShell ...

Đĩa CD chạy trực tiếp cũng gồm wiki cấu hình sơ bộ, cài đặt và là trung tâm lưu trữ thông tin suốt quá trình thử nghiệm thâm nhập của bạn.

Samurai Web Testing Framework là bản phân phối Linux tập trung vào việc nghiên cứu điểm yếu trên ứng dụng Web và thử nghiệm thâm nhập web trong một môi trường an toàn. Bạn có thể hack mà không vi phạm pháp luật. Đây là bản phân phối kiến nghị sử dụng đối với những người thử nghiệm thâm nhập muốn kết hợp kỹ thuật ứng dụng web và mạng.

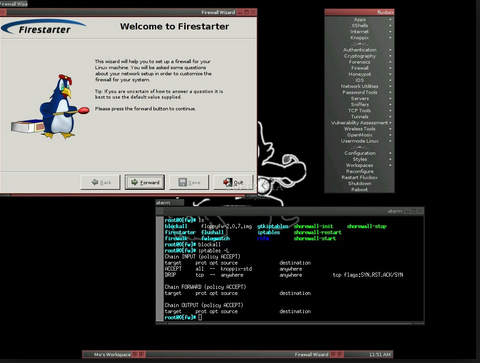

6. Knoppix STD

Knoppix được thiết kế chính cho việc sử dụng trực tiếp trên đĩa CD, nó cũng có thể cài đặt trên đĩa cứng. “STD” trong Knoppix nghĩa là Bản phân phối các công cụ an ninh (Security Tools Distribution). Phần Mật mã trong Knoppix đặc biệt nổi tiếng.

7. Pentoo

Kernel bền vững (Hardened Kernel) với các bản vá aufs,

Backported Wifi stack từ bản kernel ổn định mới nhất,

Hỗ trợ tải module ala slax,

Hỗ trợ bẻ khoá XFCE4 wm và Cuda/OPENCL với công cụ phát triển.

8. WeakerTh4n

Tấn công Wifi (Wifi attacks),

Hack SQL (SQL Hacking),

Khai thác Cisco (Cisco Exploitation),

Bẻ khoá mật khẩu (Password Cracking),

Hack Web (Web Hacking),

Bluetooth,

Hack VoiP (VoIP Hacking),

Mánh khoé xã hội (Social Engineering),

Thu thập thông tin (Information Gathering),

Fuzzing,

Hack Android (Android Hacking),

Mạng máy tính và các hệ vỏ (Networking and Shells).

9. Matriux Krypton

thử nghiệm thâm nhập (penetration testing),

kỹ thuật hack (ethical hacking),

quản trị hệ thống và mạng máy tính (system and network administration),

thử nghiệm an ninh (security testing),

phân tích điểm yếu (vulnerability analysis),

điều tra pháp y không gian mạng (cyber forensics investigations),

kỹ thuật khai thác (exploiting),

cracking and data recovery (kỹ thuật bẻ khoá và phục hồi dữ liệu)

Mục cuối, “Phục hồi dữ liệu” có vẻ ít thấy ở các bản phân phối khác.

10. Deft

11. Caine

1. Đảm bảo là bản phân phối làm việc trong một môi trường tương thích hỗ trợ các chuyên gia điều tra nghiên cứu kỹ thuật số trong 4 giai đoạn của quá trình điều tra nghiên cứu kỹ thuật số (digital investigation)

2. Caine có giao diện đồ hoạ thân thiện

3. Caine cung cấp trình biên soạn tài liệu bán tự động báo cáo pháp ý cuối cùng.

và như bạn mong đợi, Caine là mã nguồn mở hoàn toàn.

12. Bugtraq

Bugtraq có vài đặc điểm, bao gồm (khi khởi động) mở rộng dải nhận diện các trình điều khiển (drivers) để tiêm nhiễm mạng vô tuyến (không chỉ là Alfa rtl8187 thông dụng), kernel 2.6.38 đã vá và cài đặt các chương trình: Nessus, OpenVAS, Greenbone, Nod32, Hashcat, Avira...

Điều duy nhất với Bugtraq (như yêu cầu của họ trên website) là để có thể xoá theo vết (tracks) hoặc cổng sau (backdoors). Đọc về Bugtraq tôi thực sự vui và thêm nó vào danh sách vì nghe có vẻ nó thực hiện tốt công việc. Nếu bạn có hứng thú với thử nghiệm thâm nhập và pháp y máy tính, thì đến với Bugtraq:

Phần mềm độc hại (Malware),

Che chắn thâm nhập (Penetration Shield),

Kiểm tra Web (Web audit),

Tấn công Brute force (Brute force attack),

Truyền thông (Comunication),

Phân tích pháp y máy tính (Forensics Analitycs),

Sniffers,

Ảo hoá (Virtualizations),

Nặc danh và truy vết (Anonymity and Tracking),

Phát hiện điểm yếu và sơ đồ mạng (Mapping and Vulnerabilty detection).

Tổng kết:

Bạn không thể sai khi chọn các bản phân phối trên nền tảng Ubuntu. Backtrack làm việc tốt theo tôi, tất nhiên, đó là theo cá nhân. Bản phân phối nào bạn đang dùng? Người sử dụng cần nghiên cứu công cụ riêng của mình. Các công cụ đều tốt và thận trọng khi dùng nhiều bản phân phối chạy trực tiếp. Đối với hack Wifi thì WEAKERTH4N là “người bạn” tốt hơn cả, hãy trong vòng pháp luật khi dùng Samurai.

Bugtraq có vẻ thực sự tốt, đội ngũ sau nó dường như mất nhiều thời gian để đánh dấu tất cả các ô. Khi thử nó chúng tôi sẽ cập nhật bài viết.

Sau đây là danh sách các bản phân phối khác:

Damn Vulnerable Linux (độc giả bình luận: còn hơn một hệ điều hành với mục đích tấn công)

Hakin9 (bản phân phối để huấn luyện và giáo dục bạn có thể dùng với tạm chí Hacking Magazine Hak9)

Helix

nUbuntu

Network Security Toolkit (NST)

OWASP Labrat

Frenzy

grml

Ophcrack

FCCU

OSWA Assistant

Russix

Chaox-NG

GnackTrack

Katana

Securix-NSM

Auditor

Và sau đây là danh sách các bản phân phối, nhưng đáng tiếc, chúng đã đến với “Thiên đường Linux”

KCPentrix

Protech

FIRE

Arudius

INSERT

Local Area Security (LAS)

NavynOS

Operator

PHLAK

PLAC

SENTINIX

Talos

ThePacketMaster

Trinux

WarLinux

Whoppix

WHAX

HeX

Stagos FSE

SNARL

/Lynx (NTC)

Chú thích các thuật ngữ và kỹ thuật trong bài:

Gia cường Kernel (Hardened Kernel (http://www.symantec.com/connect/articles/linux-kernel-hardening))

Có thể gia cường hệ thống Linux để an toàn hơn. Có những tiện ích hữu dụng như là Bastille linux (http://bastille-linux.org/), tiến trình gia cường tự động với sự giải thích chi tiết từng bước. Cũng có những bản phân phối Linux sẵn dùng đã được gia cường như là EnGarde Linux và Immunix.

8 bước tiêu biểu để gia cường hệ thống là:

1. Tối thiểu hoá cài đặt các phần mềm

2. Vá lỗi hệ thống

3. Cấp phép filesystem và các file thực thi chắc chắn

4. Cải thiện an toàn người dùng và đăng nhập

5. Các thiết lập vật lý và kiểm soát an toàn quá trình boot

6. An toàn các dịch vụ daemon truy cập qua mạng

7. Tăng cường kiểm tra thông tin và quá trình đăng nhập

8. Cấu hình phần mềm an ninh của nhà cung cấp (IDS, host firewall)

Bẫy truyền thông âm thanh qua giao thức mạng (VoIP Honey (http://voiphoney.sourceforge.net/))

Truyền thông âm thanh qua giao thức mạng (Voice over IP (VoIP))

VoIP là tên gọi chung của công nghệ truyền thông âm thanh thông qua giao thức mạng (IP) như là Internet hoặc các mạng chuyển mạch gói (packet-switched networks). Tên thường gặp và đồng nghĩa với VoIP là:

điện thoại IP (IP telephony),

điện thoại Internet (Internet telephony),

âm thanh qua băng thông rộng (voice over broadband (VoBB)),

điện thoại băng thông rộng (broadband telephony; and broadband phone.).

Bẫy (Honeypot)

Trong thuật ngữ máy vi tính, honeypot là một cái bẫy để phát hiện, làm chệch hướng, hoặc thử dùng trái phép các hệ thống thông tin. Nói chung nó bao gồm: 1 máy vi tính, dữ liệu hoặc một bộ phận mạng trong mạng máy tính nhưng thông thường bị cách ly, được/không được bảo vệ, và bị giám sát, nó chứa thông tin giá trị cho kẻ tấn công.

(Bài dịch từ nguồn: http://www.concise-courses.com/security/top-ten-distros/#).