anhphuong

W-------

-

10/08/2014

-

3

-

7 bài viết

Forensic 5 - Memory Forensics

I. Giới thiệu:

- Trước hết, xin được phép nhắc lại kiến thức về Computer Foresic đã được đề cập trong các bài viết trước trên whitehat forum:

“Computer Forensics Là gì ?

Trong lĩnh vực an toàn thông tin, Computer Forensics hay còn gọi là điều tra số là công việc phát hiện, bảo vệ và phân tích thông tin được lưu trữ, truyền tải hoặc được tạo ra bởi một máy tính hoặc mạng máy tính, nhằm đưa ra các suy luận hợp lý để tìm nguyên nhân, giải thích các hiện tượng trong quá trình điều tra.”

- Trong bài viết này, chúng ta đề cập đến Memory Forensics, đây cũng là một mảng quan trọng và cũng rất thú vị của forensics với đối tượng là dữ liệu được lưu trên bộ nhớ, thường là dữ liệu được dump ra từ RAM.

- Memory Forensics mang những đặc điểm chung của Computer Forensics là:

- Hiện tại để dump dữ liệu từ RAM trên Windows, ta có thể sử dụng những công cụ như DumpIt…

- Để phân tích file dump, thời kì đầu các chuyên gia về Memory Forensics thường sử dụng những strings và grep, đây là những công cụ tìm kiếm dữ liệu trong file theo khuôn mẫu chứ không được phát triển cho Forensics.

- Về sau, xuất hiện những công cụ được phát triển dành riêng cho Memory Forensics như Volatility, MoonSols…

III. Case study:

Bạn nhận được một file dmp từ một máy tính bị tấn công. Hãy tìm cách lấy ra được nhiều thông tin nhất có thể về sự cố.

File:

Công cụ:

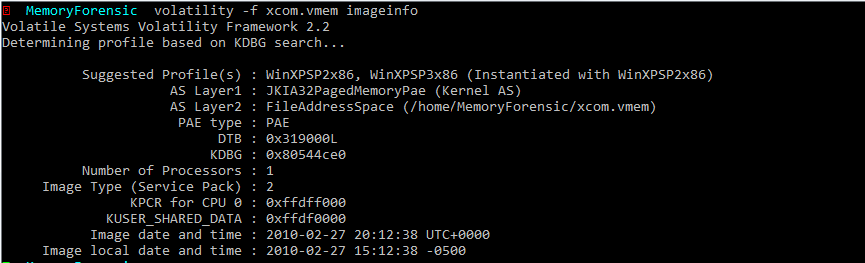

Kết quả nhận được từ Volatility cho thấy HĐH được cài trên máy là Windows XP, phiên bản SP2 hoặc SP3 32bit.

2. Hiển thị tiến trình:

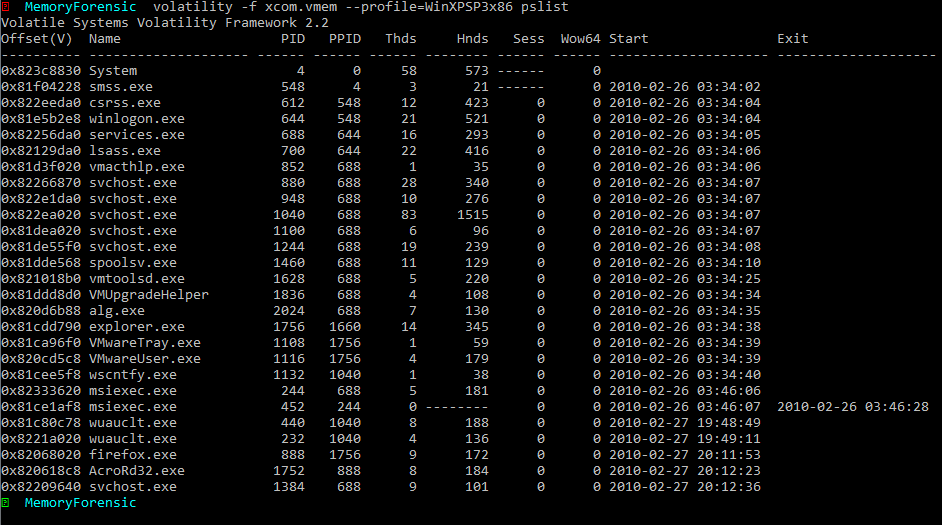

Từ đây có thể thấy những process (cùng thông tin PID, PPID, số Threads…) đang chạy trong máy nạn nhân lúc dump ra file ảnh.

Dành sự một chút sự chú ý đến process AcroRd32.exe. Đây là Acrobat Reader, được mở từ PID 888 - trình duyệt Firefox.

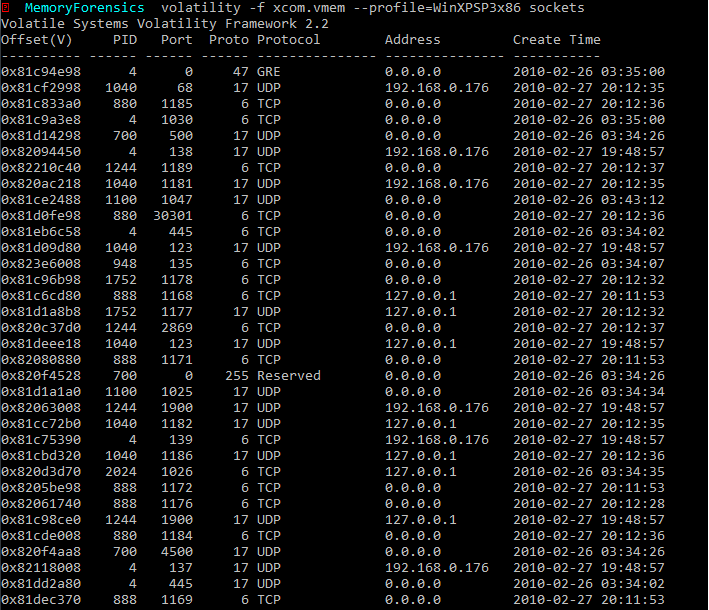

3. Lấy ra danh sách sockets:

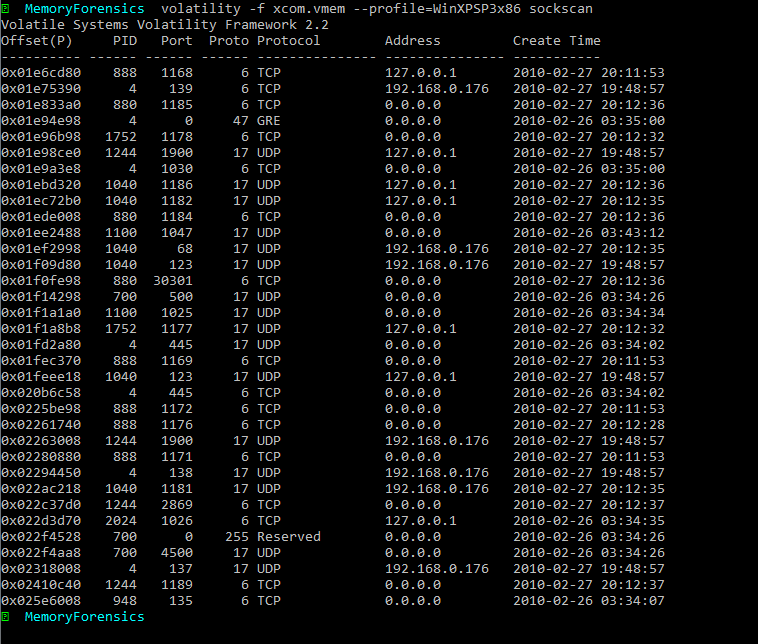

Lại có:

- Qua những thông tin trên, ta có được 2 IP đáng ngờ được mở: 192.104.22.71 (Malta hosting) và 212.150.164.203 (Israeli). Có thể truy vấn thêm thông tin từ IP này thông qua dịch vụ Whois.

- Chi tiết:

- Trước hết, xin được phép nhắc lại kiến thức về Computer Foresic đã được đề cập trong các bài viết trước trên whitehat forum:

“Computer Forensics Là gì ?

Trong lĩnh vực an toàn thông tin, Computer Forensics hay còn gọi là điều tra số là công việc phát hiện, bảo vệ và phân tích thông tin được lưu trữ, truyền tải hoặc được tạo ra bởi một máy tính hoặc mạng máy tính, nhằm đưa ra các suy luận hợp lý để tìm nguyên nhân, giải thích các hiện tượng trong quá trình điều tra.”

- Trong bài viết này, chúng ta đề cập đến Memory Forensics, đây cũng là một mảng quan trọng và cũng rất thú vị của forensics với đối tượng là dữ liệu được lưu trên bộ nhớ, thường là dữ liệu được dump ra từ RAM.

- Memory Forensics mang những đặc điểm chung của Computer Forensics là:

+ Dữ liệu cần phân tích thường lớn hoặc rất lớn

+ Dữ liệu có thể không còn nguyên vẹn, bị thay đổi, bị phần mảng.

+ Dữ liệu dễ dàng bị giả mạo

II. Công cụ:- Hiện tại để dump dữ liệu từ RAM trên Windows, ta có thể sử dụng những công cụ như DumpIt…

- Để phân tích file dump, thời kì đầu các chuyên gia về Memory Forensics thường sử dụng những strings và grep, đây là những công cụ tìm kiếm dữ liệu trong file theo khuôn mẫu chứ không được phát triển cho Forensics.

- Về sau, xuất hiện những công cụ được phát triển dành riêng cho Memory Forensics như Volatility, MoonSols…

III. Case study:

Bạn nhận được một file dmp từ một máy tính bị tấn công. Hãy tìm cách lấy ra được nhiều thông tin nhất có thể về sự cố.

File:

Công cụ:

Volatility

1. Lấy thông tin về HĐH:Kết quả nhận được từ Volatility cho thấy HĐH được cài trên máy là Windows XP, phiên bản SP2 hoặc SP3 32bit.

2. Hiển thị tiến trình:

Từ đây có thể thấy những process (cùng thông tin PID, PPID, số Threads…) đang chạy trong máy nạn nhân lúc dump ra file ảnh.

Dành sự một chút sự chú ý đến process AcroRd32.exe. Đây là Acrobat Reader, được mở từ PID 888 - trình duyệt Firefox.

3. Lấy ra danh sách sockets:

Lại có:

- Qua những thông tin trên, ta có được 2 IP đáng ngờ được mở: 192.104.22.71 (Malta hosting) và 212.150.164.203 (Israeli). Có thể truy vấn thêm thông tin từ IP này thông qua dịch vụ Whois.

- Chi tiết:

Một process được kết nối với Malta hosting: svchost.exe (PID 880)

Hai process được kết nối với Israeli hosting: firefox.exe (PID 888) và AcroRd32.exe (PID 1752)

Chỉnh sửa lần cuối bởi người điều hành: