DiepNV88

VIP Members

-

24/09/2013

-

369

-

1.552 bài viết

25 kiểu tấn công DDoS Hacker thường dùng

Hạ tầng công nghệ thông tin đang gặp những hạn chế về hay cơ sở hạ tầng không đủ mạnh để chống đỡ các cuộc tấn công DDoS. Nếu bạn có một trang web chạy trên hàng ngìn server với băng thông TB/s thì chắc không cần các giải pháp chống tấn công DDoS làm gì.

Dưới đây là 25 kiểu tấn công DDoS Hacker hay sử dụng để đánh sập bất kỳ website nào.

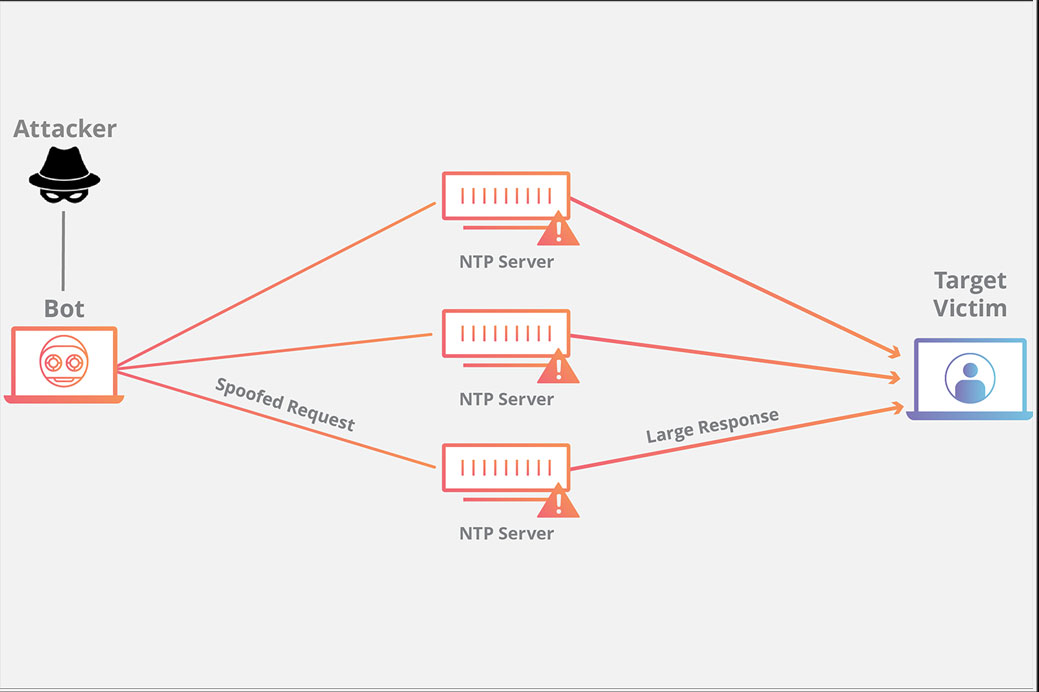

1. NTP Flood (NTP Amplification)

Network Time Protocol (NTP), một trong những giao thức mạng lâu đời nhất được giao nhiệm vụ đồng bộ hóa thời gian giữa các hệ thống điện tử là cốt lõi của DDoS attack vector. Cách thức thực hiện là khai thác lỗ hổng các máy chủ NTP có thể truy cập công khai để làm quá tải mạng đích với số lượng lớn các gói UDP.

2. Fraggle Attack

Kỹ thuật DDoS này về logic tương tự như Smurf Attack, ngoại trừ việc nó tấn công nạn nhân dự định bằng nhiều gói UDP thay vì các gói tin ICMP request.

3. SYN-ACK Flood

Theo logic đây là kiểu tấn công vector lợi dụng giao tiếp TCP trong đó máy chủ tạo ra gói tin SYN-ACK để xác nhận yêu cầu của user. Để thực hiện tấn công Hacker đã làm quá tải tài nguyên CPU RAM của máy chủ bằng cách gửi các gói tin SYN-ACK giả mạo.

4. ACK & PUSH ACK Flood

Giao thức TCP yêu cầu giao thức bắt tay ba bước khi thiết lập kết nối giữa máy chủ và máy khách các gói ACK hoặc PUSH ACK được gửi qua lại cho đến khi phiên làm việc kết thúc. Máy chủ bị tấn công dạng này sẽ không thể xác định nguồn gốc của các gói tin bị làm sai lệch địa chỉ và máy chủ lúc đó sẽ lãng phí khả năng xử lý khi cố gắng xác định cách xử lý chúng.

5. Fragmented ACK Flood

Cuộc tấn công này là một knockoff của kỹ thuật ACK & PUSH ACK Flood đã đề cập ở trên. Nó tập trung vào việc xóa một mạng đích với số lượng gói ACK bị phân mảnh tương đối nhỏ, có kích thước tối đa được phép, thường là 1500 byte mỗi gói. Các thiết bị mạng như bộ định tuyến cũng sẽ hết tài nguyên khi cố gắng lắp ráp lại các gói này. Hơn nữa, các gói bị phân mảnh có thể vượt qua radar của các hệ thống ngăn chặn xâm nhập (IPS) và Firewall.

6. Spoofed Session Flood (Fake Session Attack)

Để phá vỡ các công cụ bảo vệ hệ thống mạng như Firewall chả hạn, Hacker có thể giả mạo phiên TCP hiệu quả hơn bằng cách gửi gói SYN giả mạo, một loạt các gói ACK và ít nhất một gói RST (reset hoặc FIN (connection termination). Chiến thuật này cho phép Hacker lừa hệ thống phòng thủ chỉ giữ các tab trên lưu lượng truy cập đến thay vì phân tích lưu lượng truy cập trở lại.

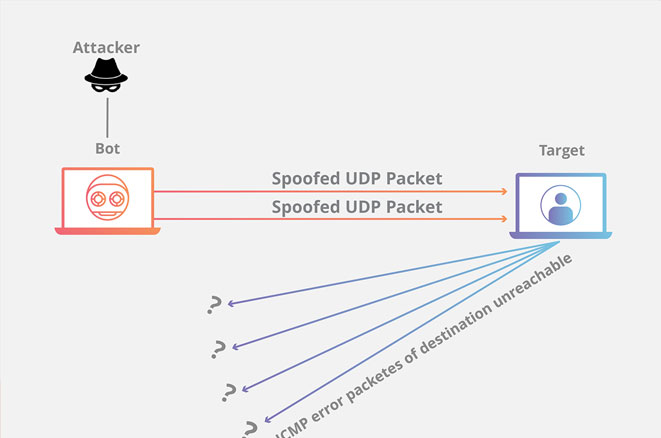

7. UDP Flood

UDP (User Datagram Protocol) là một giao thức kết nối không tin cậy. Một cuộc tấn công gây ngập băng thông UDP có thể được bắt đầu bằng cách gửi một số lượng lớn các gói tin UDP tới cổng ngẫu nhiên trên một máy chủ từ xa và kết quả là các máy chủ sẽ:

UDP là một giao thức không duy trì trạng thái, và trong các gói tin UDP sẽ có thông nguồn IP máy chủ dịch phản hồi yêu cầu. Lợi dụng đặc tính này hacker không sử dụng IP thật mà sẽ thay thế bằng IP giả. Trường hợp này sẽ rất khó để xác định được nguồn tấn công thực sự.

8. DNS Flood

Đây là một biến thể của UDP Flood mục tiêu tập trung vào các máy chủ DNS. Hakcer tạo ra một loạt các gói yêu cầu DNS giả giống như các gói hợp pháp bắt nguồn từ một số lượng lớn các địa chỉ IP khác nhau. DNS Flood là một trong những kiểu tấn công từ chối dịch vụ khó nhất để ngăn chặn và khôi phục.

9. VoIP Flood

Đây là một hình thức phổ biến của UDP Flood nhắm vào máy chủ "giao thức thoại" qua giao thức Internet (VoIP). Vô số các yêu cầu VoIP không có thật được gửi từ nhiều địa chỉ IP làm cạn kiệt tài nguyên của máy chủ nạn nhân khiến dịch vụ VoIP bị đình trệ (từ chối dịch vụ).

10. SYN Flood

Cuộc tấn công này khai thác giao thức bắt tay ba bước TCP, một kỹ thuật được sử dụng để thiết lập bất kỳ kết nối nào giữa client với server. Thông thường client gửi một message SYN (đồng bộ hóa) đến máy chủ để yêu cầu kết nối.

Khi một cuộc tấn công SYN Flood diễn ra, Hacker sẽ gửi rất nhiều message từ một địa chỉ IP giả mạo. Kết quả là server không còn khả năng xử lý vì lưu trữ rất nhiều gói SYN và xảy ra tình trạng từ chối dịch vụ cho các client thực.

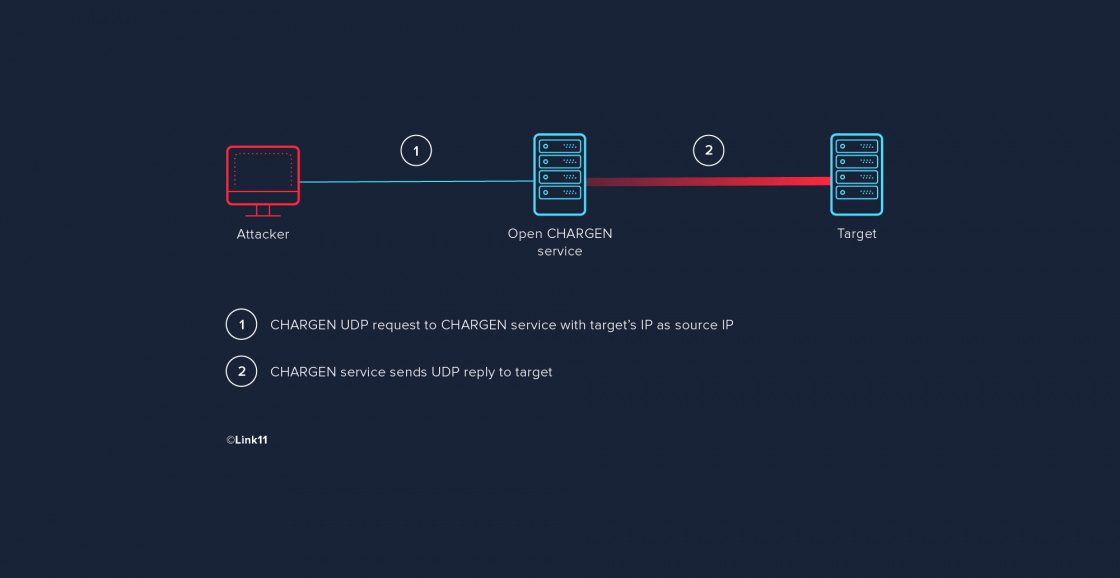

11. CHARGEN Flood

Tương tự như NTP, Giao thức Character Generator Protocol (CHARGEN) là một giao thức cũ có xuất hiện từ những năm 1980. Mặc dù vậy nó vẫn đang được sử dụng trên một số thiết bị được kết nối như máy in và máy photocopy. Cuộc tấn công bắt nguồn từ việc gửi các gói tin nhỏ đã bị sửa đổi IP thành IP máy chủ nạn nhân đến các thiết bị có bật giao thức CHARGEN kết quả là các thiết bị nhận được gói tin giả mạo kia có kết nối với Internet sẽ gửi các gói UDP đến máy chủ nạn nhân do đó làm cạn kiệt tài nguyên dẫn đến tình trạng từ chối dịch vụ.

12. SSDP Flood

Hacker có thể khai thác các thiết bị được kết nối mạng chạy các dịch vụ Universal Plug and Play (UPnP) để thực hiện một cuộc tấn công DDoS dựa trên giao thức khám phá dịch vụ đơn giản (SSDP). Mặt khác, SSDP được nhúng trong khung giao thức UPnP. Kẻ tấn công gửi các gói UDP nhỏ có địa chỉ IP giả mạo của máy chủ nạn nhân đến nhiều thiết bị chạy UPnP kết quả máy chủ nạn nhân quá tải dẫn đến tình trạng từ chối dịch vụ.

13. SNMP Flood (SNMP Amplification)

Simple Network Management Protocol) là một tập hợp các giao thức không chỉ cho phép kiểm tra các thiết bị mạng như router, switch hay server có đang vận hành mà còn hỗ trợ vận hành các thiết bị này một cách tối ưu, ngoài ra SNMP còn cho phép quản lý các thiết bị mạng từ xa.

Hacker tấn công một máy chủ mục tiêu, bộ chuyển mạch hoặc bộ định tuyến với nhiều gói nhỏ đến từ một địa chỉ IP giả mạo.

Khi ngày càng có nhiều thiết bị đang lắng nghe và trả lời địa chỉ giả mạo đó lúc ấy hệ thống mạng không đủ khả năng xử lý các phản hồi này và dẫn đến tình trạng từ chối dịch vụ.

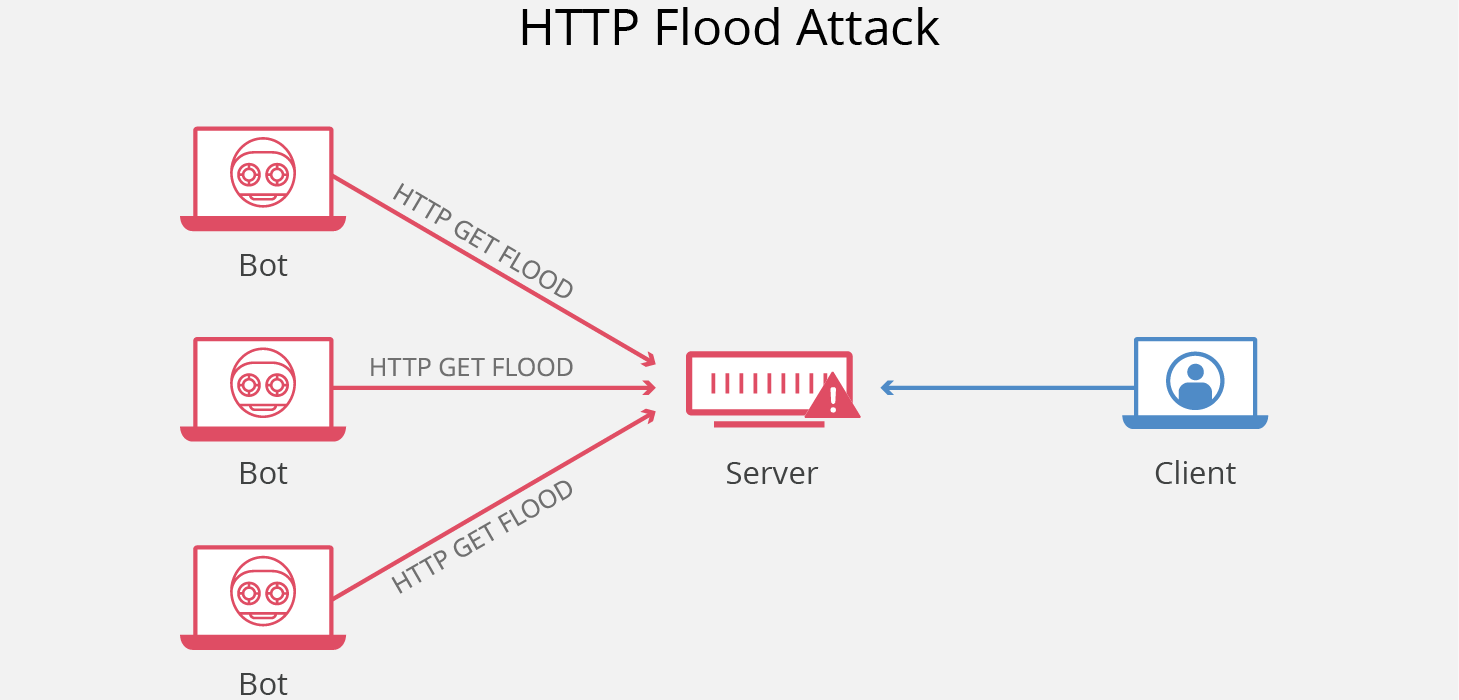

14. HTTP Flood

Khi thực hiện một cuộc tấn công DDoS HTTP Flood, Hacker sẽ gửi các yêu cầu GET hoặc POST hợp pháp đến máy chủ hoặc ứng dụng web và tiêu tốn hầu hết hoặc tất cả các tài nguyên của nó. Kỹ thuật này thường liên quan đến các botnet được tạo ra bởi Hacker trước đó bằng cách lây nhiễm các phần mềm độc hại.

15. Recursive HTTP GET Flood

Để duy trì cuộc tấn công, Hacker tạo những request tới tất cả đường link của website của máy chủ sau đó kiểm tra các câu trả lời và lặp lại yêu cầu mọi đường link của trang web để làm cạn kiệt tài nguyên của máy chủ. Việc khai thác trông giống như các truy vấn hợp pháp và có thể khó xác định để ngăn chặn tấn công kiểu này.

16. ICMP Flood

Còn được gọi là Ping Flood, cuộc tấn công này nhằm mục đích làm quá tải sức xử lí của máy chủ hoặc thiết bị mạng khác với nhiều giao thức Message Protocol (ICMP) hoặc pings.Các thiết bị trên nhận được một số lượng ping ICMP nhất định và mạng phản hồi với cùng số gói trả lời. Vì khả năng đáp ứng này là hữu hạn nên mạng sẽ sớm rơi vào tình trạng từ chối dịch vụ.

17. Misused Application Attack

Thay vì sử dụng địa chỉ IP giả mạo, cuộc tấn công này ký sinh trên các máy khách hợp pháp chạy các ứng dụng sử dụng nhiều tài nguyên như công cụ P2P. Hacker sẽ bẻ cong sự định tuyến lưu lượng truy cập từ các máy khách này đến máy chủ nạn nhân khiến nó bị tải quá. Kỹ thuật DDoS này khó ngăn chặn vì lưu lượng truy cập bắt nguồn từ các máy khách thực trước đây đã bị Hakcer xâm nhập.

18. IP Null Attack

Kiểu tấn công này được thực hiện bằng cách gửi một loạt các gói tin chứa các IPv4 headers không hợp lệ. Thủ thuật là Hacker sẽ để giá trị headers NULL. Một số máy chủ không thể xử lý các gói tin hỏng này đúng cách và lãng phí tài nguyên của chúng khi cố gắng tìm cách xử lý chúng dẫn đến tình trạng từ chối dịch vụ.

19. Smurf Attack

Attacker gửi gói tin ICMP echo request với địa chỉ đích là địa chỉ broadcast (của một mạng khuếch đại) và địa chỉ nguồn là địa chỉ của Victim. Theo đó thì tất cả các máy nằm trong mạng khuếch đại sẽ đồng loạt trả lời về địa chỉ nguồn (Victim) bằng gói tin ICMP echo reply với đích là máy Victim.

Kết quả là máy tính này sẽ không thể xử lý kịp thời một lượng lớn thông tin và dẫn tới bị treo máy. Như vậy chỉ cần một lượng nhỏ các gói tin ICMP đi đến mạng khuếch đại sẽ khuếch đại lượng gói tin lên gấp bội. Tỷ lệ khuếch đại phụ thuộc vào số máy tính trong mạng khuếch đại. Vì thế hacker chiếm được càng nhiều hệ thống mạng hoặc router cho phép chuyển trực tiếp các gói tin đến địa chỉ broadcast không qua chỗ lọc địa chỉ nguồn ở các đầu ra của gói tin thì cuộc tấn công càng dễ dàng hơn.

20. LAND attack

Để thực hiện một cuộc tấn công Local Area Network Denial(Land), Hacker sẽ gửi một SYN message đã được chỉnh sửa trong đó các địa chỉ IP nguồn và đích giống nhau. Khi máy chủ cố gắng trả lời tin nhắn này, nó sẽ vào một vòng lặp bằng cách tạo lại các câu trả lời cho chính nó điều này dẫn đến một kịch bản lỗi và máy chủ đích cuối cùng có thể bị sập.

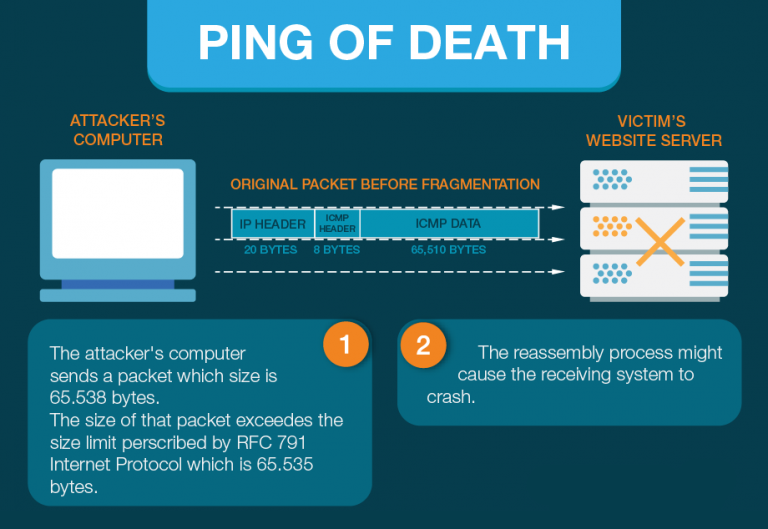

21. Ping of Death Attack

Ping of Death là kỹ thuật tấn công làm quá tải hệ thống mạng bằng cách gửi các gói tin ICMP có kích thước vượt quá 65.536 byte đến mục tiêu. Do kích thước này lớn hơn kích thước cho phép của các gói tin IP nên nó sẽ được chia nhỏ ra rồi gửi từng phần đến máy đích. Khi đến mục tiêu, nó sẽ được ráp lại thành gói tin hoàn chỉnh, do có kích thước quá mức cho phép, nó sẽ gây ra tràn bộ nhớ đệm và bị treo.

Theo một báo cáo kỹ thuật được công bố trong tuần này, kỹ thuật tấn công BlackNurse còn được biết đến dưới một cái tên truyền thống hơn: “tấn công gây lụt ping” và nó dựa trên các truy vấn ICMP Type 3 (hay lỗi Đích tới Không thể truy cập – Destination Unreachable) Code 3 (lỗi Cổng Không thể truy cập – Port Unreachable).

Được mệnh danh là kỹ thuật tấn công BlackNurse – Y Tá Đen hay tấn công tốc độ thấp “Ping of Death“, kỹ thuật này có thể được sử dụng để phát động hàng loạt cuộc tấn công từ chối dịch vụ DoS khối lượng thấp bằng cách gửi các gói tin ICMP hay các “ping” để làm ngập những bộ xử lý trên máy chủ. Ngay cả khi các máy chủ đó được trang bị những thiết bị tường lửa nổi tiếng, chúng vẫn có thể bị đánh gục nếu kẻ tấn công khai thác kỹ thuật này.

Một số máy tính sẽ ngưng hoạt động, reboot hoặc bị crash khi gởi gói data ping với kích thước lớn đến chúng.

Ở kiểu DoS attack Ping of Death này , ta chỉ cần gửi một gói dữ liệu có kích thước lớn thông qua lệnh ping đến máy đích thì hệ thống của họ sẽ bị treo .

22. Slowloris

Kẻ tấn công sẽ gửi đến webserver nhiều yêu cầu http request không hoàn chỉnh và cố gắng duy trì tối đa số kết nối có thể đạt được. Cho đến số kết nối của webserver đạt ngưỡng, nó bắt đầu từ chối những kết nối request gửi đến bao gồm cả request của người dùng. Mỗi kết nối sẽ được duy trì đến khi time-out thì sẽ cắt kết nối đó, và trả lại tài nguyên để webserver sẵn sàng nhận kết nối mới. Tuy nhiên, khi mà kẻ tấn công vẫn đang dùng Http Slowloris thì webserver sẽ liên tục bị đầy kết nối, từ đó gây ra hiện tựơng từ chối dịch vụ webserver.

23. Low Orbit Ion Cannon (LOIC)

Low Orbit Ion Cannon (LOIC) là tool mã nguồn mở trợ giúp trong việc thử nghiệm khả năng chịu tải của dịch vụ mạng bằng các cuộc tấn công DoS, viết bằng C#. LOIC ban đầu được phát triển bởi Praetox Technologies và sau đó đã được phát hành public dưới dạng mã nguồn mở.

LOIC thực hiện một cuộc tấn công DoS theo kiểu flooding với gói tin TCP và UDP làm gián đoạn dịch vụ của máy chủ mục tiêu

24. High Orbit Ion Cannon (HOIC)

HOIC là một ứng dụng có thể truy cập công khai thay thế chương trình LOIC đã đề cập ở trên và có tiềm năng gây rối lớn hơn nhiều so với tiền thân của nó. Nó có thể được sử dụng để gửi rất nhiều yêu cầu POST GET và HTTP POST đến một máy chủ và hậu quả là webiste trên máy chủ đó không thể truy cập được. HOIC có thể tấn công đến tối đa 256 tên miền khác nhau cùng một lúc.

25. ReDoS

ReDoS là viết tắt của "regular expression denial-of-service" . Cách thức của nó là làm quá tải server bằng cách triển khai những biểu thức tính toán phức tạp bằng cách tạo ra những loại mã độc ngốn nhiều tài nguyên server. Mã độc này có thể được kích hoạt trên server và tiêu tốn nhiều tài nguyên của nó dẫn đến tình trạng từ chối dịch vụ.

Một kiểu tấn công phổ biến hiện nay là cài cắm mã độc đào tiền ảo bất hợp pháp lên server có thể tiêu tốn một lượng tài nguyên CPU RAM GPU lớn.

Mình cá là còn một vài kiểu tấn công DDoS nữa chưa được nhắc đến, nếu biết các bạn có thể comment để bài viết đầy đủ hơn.

Dưới đây là 25 kiểu tấn công DDoS Hacker hay sử dụng để đánh sập bất kỳ website nào.

1. NTP Flood (NTP Amplification)

Network Time Protocol (NTP), một trong những giao thức mạng lâu đời nhất được giao nhiệm vụ đồng bộ hóa thời gian giữa các hệ thống điện tử là cốt lõi của DDoS attack vector. Cách thức thực hiện là khai thác lỗ hổng các máy chủ NTP có thể truy cập công khai để làm quá tải mạng đích với số lượng lớn các gói UDP.

2. Fraggle Attack

Kỹ thuật DDoS này về logic tương tự như Smurf Attack, ngoại trừ việc nó tấn công nạn nhân dự định bằng nhiều gói UDP thay vì các gói tin ICMP request.

3. SYN-ACK Flood

Theo logic đây là kiểu tấn công vector lợi dụng giao tiếp TCP trong đó máy chủ tạo ra gói tin SYN-ACK để xác nhận yêu cầu của user. Để thực hiện tấn công Hacker đã làm quá tải tài nguyên CPU RAM của máy chủ bằng cách gửi các gói tin SYN-ACK giả mạo.

4. ACK & PUSH ACK Flood

Giao thức TCP yêu cầu giao thức bắt tay ba bước khi thiết lập kết nối giữa máy chủ và máy khách các gói ACK hoặc PUSH ACK được gửi qua lại cho đến khi phiên làm việc kết thúc. Máy chủ bị tấn công dạng này sẽ không thể xác định nguồn gốc của các gói tin bị làm sai lệch địa chỉ và máy chủ lúc đó sẽ lãng phí khả năng xử lý khi cố gắng xác định cách xử lý chúng.

5. Fragmented ACK Flood

Cuộc tấn công này là một knockoff của kỹ thuật ACK & PUSH ACK Flood đã đề cập ở trên. Nó tập trung vào việc xóa một mạng đích với số lượng gói ACK bị phân mảnh tương đối nhỏ, có kích thước tối đa được phép, thường là 1500 byte mỗi gói. Các thiết bị mạng như bộ định tuyến cũng sẽ hết tài nguyên khi cố gắng lắp ráp lại các gói này. Hơn nữa, các gói bị phân mảnh có thể vượt qua radar của các hệ thống ngăn chặn xâm nhập (IPS) và Firewall.

6. Spoofed Session Flood (Fake Session Attack)

Để phá vỡ các công cụ bảo vệ hệ thống mạng như Firewall chả hạn, Hacker có thể giả mạo phiên TCP hiệu quả hơn bằng cách gửi gói SYN giả mạo, một loạt các gói ACK và ít nhất một gói RST (reset hoặc FIN (connection termination). Chiến thuật này cho phép Hacker lừa hệ thống phòng thủ chỉ giữ các tab trên lưu lượng truy cập đến thay vì phân tích lưu lượng truy cập trở lại.

7. UDP Flood

UDP (User Datagram Protocol) là một giao thức kết nối không tin cậy. Một cuộc tấn công gây ngập băng thông UDP có thể được bắt đầu bằng cách gửi một số lượng lớn các gói tin UDP tới cổng ngẫu nhiên trên một máy chủ từ xa và kết quả là các máy chủ sẽ:

- Kiểm tra các ứng dụng với cổng.

- Thấy rằng không có ứng dụng nghe ở cổng.

- Trả lời với một gói ICMP Destination Unreachable.

UDP là một giao thức không duy trì trạng thái, và trong các gói tin UDP sẽ có thông nguồn IP máy chủ dịch phản hồi yêu cầu. Lợi dụng đặc tính này hacker không sử dụng IP thật mà sẽ thay thế bằng IP giả. Trường hợp này sẽ rất khó để xác định được nguồn tấn công thực sự.

8. DNS Flood

Đây là một biến thể của UDP Flood mục tiêu tập trung vào các máy chủ DNS. Hakcer tạo ra một loạt các gói yêu cầu DNS giả giống như các gói hợp pháp bắt nguồn từ một số lượng lớn các địa chỉ IP khác nhau. DNS Flood là một trong những kiểu tấn công từ chối dịch vụ khó nhất để ngăn chặn và khôi phục.

9. VoIP Flood

Đây là một hình thức phổ biến của UDP Flood nhắm vào máy chủ "giao thức thoại" qua giao thức Internet (VoIP). Vô số các yêu cầu VoIP không có thật được gửi từ nhiều địa chỉ IP làm cạn kiệt tài nguyên của máy chủ nạn nhân khiến dịch vụ VoIP bị đình trệ (từ chối dịch vụ).

10. SYN Flood

Cuộc tấn công này khai thác giao thức bắt tay ba bước TCP, một kỹ thuật được sử dụng để thiết lập bất kỳ kết nối nào giữa client với server. Thông thường client gửi một message SYN (đồng bộ hóa) đến máy chủ để yêu cầu kết nối.

Khi một cuộc tấn công SYN Flood diễn ra, Hacker sẽ gửi rất nhiều message từ một địa chỉ IP giả mạo. Kết quả là server không còn khả năng xử lý vì lưu trữ rất nhiều gói SYN và xảy ra tình trạng từ chối dịch vụ cho các client thực.

11. CHARGEN Flood

Tương tự như NTP, Giao thức Character Generator Protocol (CHARGEN) là một giao thức cũ có xuất hiện từ những năm 1980. Mặc dù vậy nó vẫn đang được sử dụng trên một số thiết bị được kết nối như máy in và máy photocopy. Cuộc tấn công bắt nguồn từ việc gửi các gói tin nhỏ đã bị sửa đổi IP thành IP máy chủ nạn nhân đến các thiết bị có bật giao thức CHARGEN kết quả là các thiết bị nhận được gói tin giả mạo kia có kết nối với Internet sẽ gửi các gói UDP đến máy chủ nạn nhân do đó làm cạn kiệt tài nguyên dẫn đến tình trạng từ chối dịch vụ.

12. SSDP Flood

Hacker có thể khai thác các thiết bị được kết nối mạng chạy các dịch vụ Universal Plug and Play (UPnP) để thực hiện một cuộc tấn công DDoS dựa trên giao thức khám phá dịch vụ đơn giản (SSDP). Mặt khác, SSDP được nhúng trong khung giao thức UPnP. Kẻ tấn công gửi các gói UDP nhỏ có địa chỉ IP giả mạo của máy chủ nạn nhân đến nhiều thiết bị chạy UPnP kết quả máy chủ nạn nhân quá tải dẫn đến tình trạng từ chối dịch vụ.

13. SNMP Flood (SNMP Amplification)

Simple Network Management Protocol) là một tập hợp các giao thức không chỉ cho phép kiểm tra các thiết bị mạng như router, switch hay server có đang vận hành mà còn hỗ trợ vận hành các thiết bị này một cách tối ưu, ngoài ra SNMP còn cho phép quản lý các thiết bị mạng từ xa.

Hacker tấn công một máy chủ mục tiêu, bộ chuyển mạch hoặc bộ định tuyến với nhiều gói nhỏ đến từ một địa chỉ IP giả mạo.

Khi ngày càng có nhiều thiết bị đang lắng nghe và trả lời địa chỉ giả mạo đó lúc ấy hệ thống mạng không đủ khả năng xử lý các phản hồi này và dẫn đến tình trạng từ chối dịch vụ.

14. HTTP Flood

Khi thực hiện một cuộc tấn công DDoS HTTP Flood, Hacker sẽ gửi các yêu cầu GET hoặc POST hợp pháp đến máy chủ hoặc ứng dụng web và tiêu tốn hầu hết hoặc tất cả các tài nguyên của nó. Kỹ thuật này thường liên quan đến các botnet được tạo ra bởi Hacker trước đó bằng cách lây nhiễm các phần mềm độc hại.

15. Recursive HTTP GET Flood

Để duy trì cuộc tấn công, Hacker tạo những request tới tất cả đường link của website của máy chủ sau đó kiểm tra các câu trả lời và lặp lại yêu cầu mọi đường link của trang web để làm cạn kiệt tài nguyên của máy chủ. Việc khai thác trông giống như các truy vấn hợp pháp và có thể khó xác định để ngăn chặn tấn công kiểu này.

16. ICMP Flood

Còn được gọi là Ping Flood, cuộc tấn công này nhằm mục đích làm quá tải sức xử lí của máy chủ hoặc thiết bị mạng khác với nhiều giao thức Message Protocol (ICMP) hoặc pings.Các thiết bị trên nhận được một số lượng ping ICMP nhất định và mạng phản hồi với cùng số gói trả lời. Vì khả năng đáp ứng này là hữu hạn nên mạng sẽ sớm rơi vào tình trạng từ chối dịch vụ.

17. Misused Application Attack

Thay vì sử dụng địa chỉ IP giả mạo, cuộc tấn công này ký sinh trên các máy khách hợp pháp chạy các ứng dụng sử dụng nhiều tài nguyên như công cụ P2P. Hacker sẽ bẻ cong sự định tuyến lưu lượng truy cập từ các máy khách này đến máy chủ nạn nhân khiến nó bị tải quá. Kỹ thuật DDoS này khó ngăn chặn vì lưu lượng truy cập bắt nguồn từ các máy khách thực trước đây đã bị Hakcer xâm nhập.

18. IP Null Attack

Kiểu tấn công này được thực hiện bằng cách gửi một loạt các gói tin chứa các IPv4 headers không hợp lệ. Thủ thuật là Hacker sẽ để giá trị headers NULL. Một số máy chủ không thể xử lý các gói tin hỏng này đúng cách và lãng phí tài nguyên của chúng khi cố gắng tìm cách xử lý chúng dẫn đến tình trạng từ chối dịch vụ.

19. Smurf Attack

Attacker gửi gói tin ICMP echo request với địa chỉ đích là địa chỉ broadcast (của một mạng khuếch đại) và địa chỉ nguồn là địa chỉ của Victim. Theo đó thì tất cả các máy nằm trong mạng khuếch đại sẽ đồng loạt trả lời về địa chỉ nguồn (Victim) bằng gói tin ICMP echo reply với đích là máy Victim.

Kết quả là máy tính này sẽ không thể xử lý kịp thời một lượng lớn thông tin và dẫn tới bị treo máy. Như vậy chỉ cần một lượng nhỏ các gói tin ICMP đi đến mạng khuếch đại sẽ khuếch đại lượng gói tin lên gấp bội. Tỷ lệ khuếch đại phụ thuộc vào số máy tính trong mạng khuếch đại. Vì thế hacker chiếm được càng nhiều hệ thống mạng hoặc router cho phép chuyển trực tiếp các gói tin đến địa chỉ broadcast không qua chỗ lọc địa chỉ nguồn ở các đầu ra của gói tin thì cuộc tấn công càng dễ dàng hơn.

20. LAND attack

Để thực hiện một cuộc tấn công Local Area Network Denial(Land), Hacker sẽ gửi một SYN message đã được chỉnh sửa trong đó các địa chỉ IP nguồn và đích giống nhau. Khi máy chủ cố gắng trả lời tin nhắn này, nó sẽ vào một vòng lặp bằng cách tạo lại các câu trả lời cho chính nó điều này dẫn đến một kịch bản lỗi và máy chủ đích cuối cùng có thể bị sập.

21. Ping of Death Attack

Ping of Death là kỹ thuật tấn công làm quá tải hệ thống mạng bằng cách gửi các gói tin ICMP có kích thước vượt quá 65.536 byte đến mục tiêu. Do kích thước này lớn hơn kích thước cho phép của các gói tin IP nên nó sẽ được chia nhỏ ra rồi gửi từng phần đến máy đích. Khi đến mục tiêu, nó sẽ được ráp lại thành gói tin hoàn chỉnh, do có kích thước quá mức cho phép, nó sẽ gây ra tràn bộ nhớ đệm và bị treo.

Theo một báo cáo kỹ thuật được công bố trong tuần này, kỹ thuật tấn công BlackNurse còn được biết đến dưới một cái tên truyền thống hơn: “tấn công gây lụt ping” và nó dựa trên các truy vấn ICMP Type 3 (hay lỗi Đích tới Không thể truy cập – Destination Unreachable) Code 3 (lỗi Cổng Không thể truy cập – Port Unreachable).

Được mệnh danh là kỹ thuật tấn công BlackNurse – Y Tá Đen hay tấn công tốc độ thấp “Ping of Death“, kỹ thuật này có thể được sử dụng để phát động hàng loạt cuộc tấn công từ chối dịch vụ DoS khối lượng thấp bằng cách gửi các gói tin ICMP hay các “ping” để làm ngập những bộ xử lý trên máy chủ. Ngay cả khi các máy chủ đó được trang bị những thiết bị tường lửa nổi tiếng, chúng vẫn có thể bị đánh gục nếu kẻ tấn công khai thác kỹ thuật này.

Một số máy tính sẽ ngưng hoạt động, reboot hoặc bị crash khi gởi gói data ping với kích thước lớn đến chúng.

Ở kiểu DoS attack Ping of Death này , ta chỉ cần gửi một gói dữ liệu có kích thước lớn thông qua lệnh ping đến máy đích thì hệ thống của họ sẽ bị treo .

22. Slowloris

Kẻ tấn công sẽ gửi đến webserver nhiều yêu cầu http request không hoàn chỉnh và cố gắng duy trì tối đa số kết nối có thể đạt được. Cho đến số kết nối của webserver đạt ngưỡng, nó bắt đầu từ chối những kết nối request gửi đến bao gồm cả request của người dùng. Mỗi kết nối sẽ được duy trì đến khi time-out thì sẽ cắt kết nối đó, và trả lại tài nguyên để webserver sẵn sàng nhận kết nối mới. Tuy nhiên, khi mà kẻ tấn công vẫn đang dùng Http Slowloris thì webserver sẽ liên tục bị đầy kết nối, từ đó gây ra hiện tựơng từ chối dịch vụ webserver.

23. Low Orbit Ion Cannon (LOIC)

Low Orbit Ion Cannon (LOIC) là tool mã nguồn mở trợ giúp trong việc thử nghiệm khả năng chịu tải của dịch vụ mạng bằng các cuộc tấn công DoS, viết bằng C#. LOIC ban đầu được phát triển bởi Praetox Technologies và sau đó đã được phát hành public dưới dạng mã nguồn mở.

LOIC thực hiện một cuộc tấn công DoS theo kiểu flooding với gói tin TCP và UDP làm gián đoạn dịch vụ của máy chủ mục tiêu

24. High Orbit Ion Cannon (HOIC)

HOIC là một ứng dụng có thể truy cập công khai thay thế chương trình LOIC đã đề cập ở trên và có tiềm năng gây rối lớn hơn nhiều so với tiền thân của nó. Nó có thể được sử dụng để gửi rất nhiều yêu cầu POST GET và HTTP POST đến một máy chủ và hậu quả là webiste trên máy chủ đó không thể truy cập được. HOIC có thể tấn công đến tối đa 256 tên miền khác nhau cùng một lúc.

25. ReDoS

ReDoS là viết tắt của "regular expression denial-of-service" . Cách thức của nó là làm quá tải server bằng cách triển khai những biểu thức tính toán phức tạp bằng cách tạo ra những loại mã độc ngốn nhiều tài nguyên server. Mã độc này có thể được kích hoạt trên server và tiêu tốn nhiều tài nguyên của nó dẫn đến tình trạng từ chối dịch vụ.

Một kiểu tấn công phổ biến hiện nay là cài cắm mã độc đào tiền ảo bất hợp pháp lên server có thể tiêu tốn một lượng tài nguyên CPU RAM GPU lớn.

Mình cá là còn một vài kiểu tấn công DDoS nữa chưa được nhắc đến, nếu biết các bạn có thể comment để bài viết đầy đủ hơn.

Via: androidrookies dot com

Chỉnh sửa lần cuối bởi người điều hành: