-

09/04/2020

-

128

-

1.618 bài viết

XWorm - RAT thế hệ mới với khả năng tàng hình, tấn công và lây lan tinh vi

Trong bối cảnh các phần mềm gián điệp và mã độc điều khiển từ xa (RAT - Remote Access Trojan) ngày càng trở nên tinh vi, XWorm đang nổi lên như một tác nhân nguy hiểm hàng đầu, được các nhóm tin tặc sử dụng rộng rãi trong các chiến dịch xâm nhập, do thám và tống tiền.

Không đơn thuần chỉ là một RAT truyền thống, XWorm được đánh giá là “đa năng, thích nghi cao và cực kỳ nguy hiểm”, mang đến cho kẻ tấn công quyền kiểm soát toàn diện trên máy tính nạn nhân. Các chuyên gia an ninh nhận định, XWorm không chỉ là công cụ đơn lẻ, mà còn là mắt xích quan trọng trong các chiến dịch ransomware quy mô lớn, đặc biệt khi được sử dụng kết hợp với các công cụ như AsyncRAT và LockBit.

1. XWorm là gì và được phát hiện ở đâu?

XWorm là một loại trojan điều khiển từ xa (RAT), được thiết kế để cho phép kẻ tấn công kiểm soát từ xa hệ thống của nạn nhân. Đánh giá này đã được các chuyên gia kiểm nghiệm qua hơn 1.000 mẫu mã độc được thu thập và phân tích.

Trong các chiến dịch gần đây, XWorm đã nhắm mục tiêu vào các công ty trong chuỗi cung ứng phần mềm và ngành công nghiệp game - những lĩnh vực vốn có hệ thống dữ liệu, tài nguyên kỹ thuật số phong phú và dễ bị tổn thương trước các cuộc tấn công dai dẳng.

Trong các chiến dịch gần đây, XWorm đã nhắm mục tiêu vào các công ty trong chuỗi cung ứng phần mềm và ngành công nghiệp game - những lĩnh vực vốn có hệ thống dữ liệu, tài nguyên kỹ thuật số phong phú và dễ bị tổn thương trước các cuộc tấn công dai dẳng.

2. Cách thức hoạt động của XWorm: Tàng hình và chiếm quyền hoàn hảo

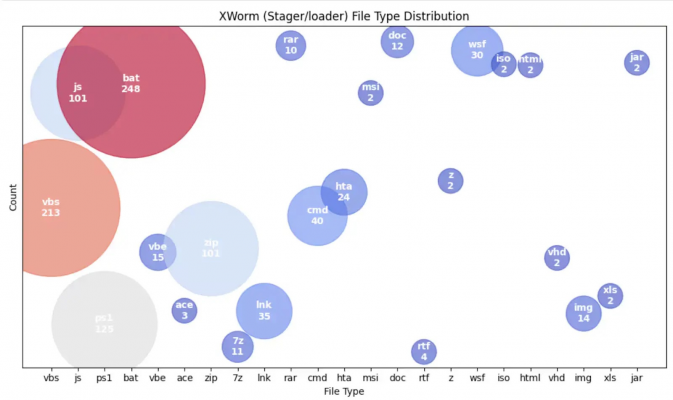

XWorm không lây lan theo một kịch bản cố định. Nó có thể ẩn mình trong hàng loạt định dạng tệp khác nhau, bao gồm:

- Tệp PowerShell

- VBScript

- .NET executables

- JavaScript

- Batch script

- Macro trong file Office

Sự linh hoạt trong định dạng và ngôn ngữ tấn công khiến việc phát hiện trở nên vô cùng khó khăn. Đây là chiến lược chủ đích nhằm vượt qua hệ thống phòng thủ endpoint và sandbox (các công nghệ phát hiện mã độc dựa trên môi trường mô phỏng).

3. XWorm nguy hiểm như thế nào?

XWorm là một RAT thế hệ mới, sở hữu bộ tính năng tấn công và ẩn mình cực kỳ mạnh mẽ, bao gồm:

- Ghi lại thao tác bàn phím (keylogging)

- Truy cập và điều khiển desktop từ xa

- Trích xuất dữ liệu (data exfiltration)

- Thực thi lệnh từ xa (command execution)

- Ẩn mình bằng cách can thiệp vào tiến trình hệ thống

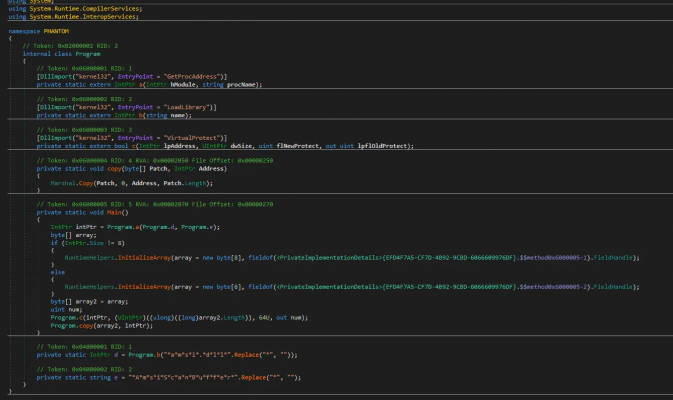

Đặc biệt, XWorm can thiệp trực tiếp vào bộ nhớ hệ điều hành để vô hiệu hóa các chức năng bảo mật quan trọng của Windows, bao gồm:

AMSI (Antimalware Scan Interface) - cho phép phần mềm diệt virus kiểm tra script chạy trong bộ nhớ

ETW (Event Tracing for Windows) - ghi lại các hoạt động của hệ thống để phục vụ giám sát an ninh

Bằng cách ghi đè (patch) các hàm AmsiScanBuffer() và EtwEventWrite(), XWorm khiến các hệ thống an ninh gần như “mù hoàn toàn”, không thể phát hiện mã độc hoạt động.

AMSI (Antimalware Scan Interface) - cho phép phần mềm diệt virus kiểm tra script chạy trong bộ nhớ

ETW (Event Tracing for Windows) - ghi lại các hoạt động của hệ thống để phục vụ giám sát an ninh

Bằng cách ghi đè (patch) các hàm AmsiScanBuffer() và EtwEventWrite(), XWorm khiến các hệ thống an ninh gần như “mù hoàn toàn”, không thể phát hiện mã độc hoạt động.

4. Cách duy trì và che giấu sự hiện diện

XWorm còn thiết lập sự tồn tại lâu dài (persistence) bằng cách:

- Tạo task định kỳ trong hệ thống

- Ghi lệnh chạy khởi động trong registry

- Thả các file batch và VBS trong thư mục %appdata%

Để tránh bị phát hiện, XWorm sử dụng kỹ thuật tiêm mã (process injection) vào các tiến trình Windows hợp lệ như "explorer.exe", "svchost.exe" hoặc "taskmgr.exe". Điều này cho phép mã độc ẩn mình trong các tiến trình quen thuộc, rất khó phân biệt với hoạt động thông thường.

5. Chiến dịch tấn công và mối liên hệ với ransomware

Nhiều chiến dịch phạm tội sử dụng XWorm không đơn thuần chỉ dừng lại ở do thám. Thay vào đó, sau khi thiết lập quyền kiểm soát, kẻ tấn công tiếp tục triển khai mã độc tống tiền LockBit Black, sử dụng bộ công cụ xây dựng (builder) bị rò rỉ công khai trên dark web.

Ngoài ra, các email lừa đảo (phishing) chứa XWorm thường giả mạo hóa đơn, biên nhận hoặc thông báo giao hàng, đánh vào tâm lý gấp rút xử lý công việc của nhân viên văn phòng, từ đó dẫn đến việc mở tệp nhiễm mã độc.

Ngoài ra, các email lừa đảo (phishing) chứa XWorm thường giả mạo hóa đơn, biên nhận hoặc thông báo giao hàng, đánh vào tâm lý gấp rút xử lý công việc của nhân viên văn phòng, từ đó dẫn đến việc mở tệp nhiễm mã độc.

Cảnh báo và khuyến nghị tới người dùng

XWorm là một trong những RAT nguy hiểm nhất hiện nay nhờ khả năng:

- Lây nhiễm linh hoạt, vượt qua nhiều lớp phòng thủ

- Kiểm soát toàn diện thiết bị

- Tránh bị phát hiện một cách tinh vi

- Liên kết chặt chẽ với các chiến dịch ransomware

Các khuyến nghị bảo mật cấp thiết:

- Tăng cường lọc email: Cảnh giác với các email giả dạng hóa đơn, vận đơn, biên nhận.

- Cập nhật hệ điều hành và phần mềm chống virus để có khả năng nhận diện AMSI và ETW bị vô hiệu hóa.

- Giám sát hành vi hệ thống thay vì chỉ dựa vào chữ ký mã độc.

- Chặn và giám sát các ngôn ngữ script như PowerShell, VBS, macro trong Office nếu không sử dụng.

- Người dùng cần được trainning các kỹ thuật tấn công phishing phổ biến.

Không còn là một công cụ tấn công đơn lẻ, XWorm đại diện cho một thế hệ phần mềm gián điệp mới, linh hoạt, nguy hiểm và có khả năng phá hoại nghiêm trọng nếu không được phát hiện và ngăn chặn kịp thời. Các doanh nghiệp, đặc biệt là các tổ chức có hệ thống IT phức tạp, cần chủ động ứng phó trước khi trở thành mục tiêu tiếp theo.

Theo Cyber Security News