-

09/04/2020

-

110

-

1.026 bài viết

Xerox khẩn cấp vá hai lỗ hổng trong FreeFlow Core có nguy cơ bị RCE

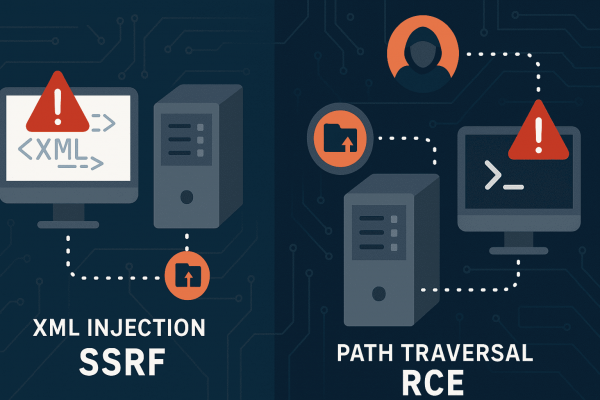

Xerox Corporation phát đi thông báo khẩn, cảnh báo về hai lỗ hổng nghiêm trọng vừa được phát hiện trong phần mềm FreeFlow Core phiên bản 8.0.4. Đây là công cụ chuyên dùng để tự động hóa quy trình in ấn trong các doanh nghiệp, cơ quan lớn.

Hai lỗ hổng này, được định danh CVE-2025-8355 và CVE-2025-8356, có thể cho phép hacker truy cập trái phép vào hệ thống và thậm chí thực thi lệnh từ xa. Nếu bị khai thác, kẻ tấn công có thể kiểm soát hoàn toàn hệ thống chạy phần mềm này.

Các chuyên gia đưa ra khuyến cáo cho các doanh nghiệp, tổ chức có sử dụng FreeFlow Core:

Hai lỗ hổng này, được định danh CVE-2025-8355 và CVE-2025-8356, có thể cho phép hacker truy cập trái phép vào hệ thống và thậm chí thực thi lệnh từ xa. Nếu bị khai thác, kẻ tấn công có thể kiểm soát hoàn toàn hệ thống chạy phần mềm này.

- CVE-2025-8355: Lỗi XML External Entity (XXE), có thể bị lợi dụng để thực hiện Server-Side Request Forgery (SSRF), hacker gửi file XML độc hại, lừa phần mềm gọi tới các địa chỉ nội bộ và truy cập dữ liệu nhạy cảm.

- CVE-2025-8356: Lỗi Path Traversal nghiêm trọng hơn, cho phép hacker “đi lạc” trong hệ thống thư mục, đọc hoặc ghi file ngoài ý muốn. Khi kết hợp với lỗ hổng xác thực kém, chúng có thể cài mã độc và chiếm quyền điều khiển máy chủ.

- XXE → SSRF: Hacker tạo file XML có chứa tham chiếu tới tài nguyên bên ngoài. Khi FreeFlow Core xử lý file này, nó tự động gửi yêu cầu tới địa chỉ được chỉ định, có thể là một máy chủ nội bộ hoặc dịch vụ nhạy cảm và trả về dữ liệu cho kẻ tấn công.

- Path Traversal → RCE: Bằng cách thay đổi tham số đường dẫn, hacker “leo” ra khỏi thư mục được phép, truy cập file hệ thống hoặc tải lên mã độc. Nếu thành công, chúng có thể chạy lệnh trực tiếp trên máy chủ.

Các chuyên gia đưa ra khuyến cáo cho các doanh nghiệp, tổ chức có sử dụng FreeFlow Core:

- Cập nhật ngay lên FreeFlow Core phiên bản 8.0.5 (đã vá cả hai lỗi).

- Chỉ tải phần mềm từ cổng hỗ trợ chính thức của Xerox để tránh cài nhầm bản giả mạo.

- Kiểm tra nhật ký hệ thống (log) để phát hiện dấu hiệu truy cập bất thường.

- Giới hạn quyền truy cập và lọc dữ liệu đầu vào để tránh tấn công qua XML hoặc đường dẫn file.

WhiteHat