WhiteHat News #ID:3333

VIP Members

-

04/06/2014

-

37

-

446 bài viết

[Update] Cảnh báo: VMware tung bản vá xử lý hai lỗ hổng trong nhiều sản phẩm

Cập nhật ngày 28/5/2022: Đã có PoC cho lỗ hổng vượt qua xác thực CVE-2022-22972.

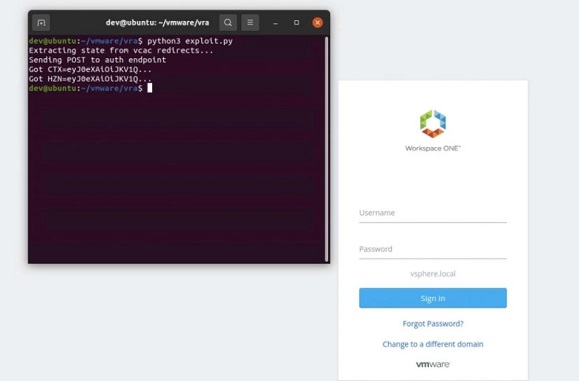

Theo Horizon3, nhóm nhà nghiên cứu phát hành PoC, tập lệnh này có thể vượt qua xác thực trên vRealize Automation 7.6 sử dụng CVE-2022-22972. Workspace ONE và vIDM có điểm cuối xác thực khác nhau, nhưng mấu chốt của lỗ hổng vẫn giống nhau.

CISA nhấn mạnh thêm mức độ nghiêm trọng của lỗ hổng này bằng việc ban hành Chỉ thị khẩn cấp mới yêu cầu các cơ quan Chi nhánh Điều hành Dân sự Liên bang (FCEB) khẩn cấp cập nhật hoặc xóa các sản phẩm VMware khỏi mạng.

Người dùng cần nhanh chóng cập nhật bản vá hoặc giảm thiểu vấn đề theo hướng dẫn trong VMSA-2021-0014 của VMware.

----------------------------------------

VMware đã phát hành các bản vá cho hai lỗi ảnh hưởng đến Workspace ONE Access, Identity Manager và vRealize Automation, có nguy cơ bị khai thác để vào các mạng doanh nghiệp.

Lỗ hổng đầu tiên là CVE-2022-22972 (điểm CVSS: 9.8), liên quan đến việc vượt qua xác thực, cho phép tin tặc có quyền truy cập mạng vào giao diện người dùng (UI) chiếm quyền quản trị mà không cần xác thực.

Lỗ hổng thứ hai, CVE-2022-22973 (điểm CVSS: 7.8), là một trường hợp leo thang đặc quyền cục bộ có thể cho phép kẻ tấn công có quyền truy cập cục bộ nâng cao đặc quyền thành người dùng "gốc" trên các thiết bị ảo dễ bị tấn công.

VMware cho biết: "Điều cực kỳ quan trọng là người dùng phải nhanh chóng thực hiện các bước để vá hoặc giảm thiểu vấn đề".

Tiết lộ từ Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) cho biết, các nhóm APT cũng đang tiếp tục khai thác CVE-2022-22954 và CVE-2022-22960 - hai lỗi của VMware được vá vào đầu tháng trước.

Kẻ xấu có quyền truy cập mạng vào giao diện web đã sử dụng CVE-2022-22954 để thực thi một lệnh shell tùy ý với tư cách là người dùng VMware. Sau đó, chúng khai thác CVE-2022-22960 để leo thang lên quyền root. Với quyền truy cập root, kẻ xấu có thể xóa nhật ký, leo thang quyền và di chuyển ngang sang các hệ thống khác.

Trên hết, CISA lưu ý kẻ xấu đã triển khai các công cụ hậu khai thác như web shell Dingo J-spy ở ít nhất 3 tổ chức khác nhau.

Trong một báo cáo của Barracuda Networks, hãng cho biết đã quan sát thấy các nỗ lực thăm dò trong thực tế đối với CVE-2022-22954 và CVE-2022-22960 ngay sau khi lỗi được công khai vào ngày 6 tháng 4.

Hơn 3/4 số IP của kẻ tấn công, trong đó khoảng 76% từ Hoa Kỳ, Anh (6%), Nga (6%), Úc (5%), Ấn Độ (2%), Đan Mạch (1%) và Pháp (1%).

Một số đợt tấn công có liên quan đến mạng botnet, với việc lợi dụng các lỗ hổng để triển khai các biến thể của mã độc Mirai. CISA cũng đã ban hành chỉ thị khẩn cấp khuyến cáo các cơ quan thuộc nhánh hành pháp dân sự liên bang (FCEB) áp dụng các bản cập nhật hoặc ngắt kết nối mạng của các thiết bị.

Các bản vá lỗi được đưa ra sau hơn một tháng kể từ khi công ty tung ra bản cập nhật để giải quyết một lỗ hổng nghiêm trọng trong sản phẩm Cloud Director (CVE-2022-22966) có thể được dùng để khởi động các cuộc tấn công thực thi mã từ xa.

Nhóm tấn công của Horizon3 đã công bố một ảnh chụp màn hình cho thấy họ đã giành được quyền truy cập vào phiên bản VMware Workspace ONE, mặc dù không có người dùng nào đăng nhập thông qua giao diện đăng nhập web.

Không chỉ có VMware, CISA cũng đã đưa ra một lời khuyên tiếp theo liên quan đến việc khai thác tích cực CVE-2022-1388 (điểm CVSS: 9,8), một lỗ hổng thực thi mã từ xa được tiết lộ gần đây ảnh hưởng đến các thiết bị BIG-IP.

Qua thống kê của WhiteHat, trên thế giới có khoảng 700 dịch vụ đang "public" có nguy cơ bị tấn công. Các chuyên gia WhiteHat cũng cảnh báo người dùng cần cập nhật bản vá ngay lập tức, bởi đây là sản phẩm phổ biến được sử dụng ở các doanh nghiệp. Khai thác thành công, tin tặc có thể chiếm được quyền quản trị từ đó sẽ có quyền truy cập vào mạng nội bộ nhằm phát tán ransomware, đánh cắp thông tin hoặc tạo backdoor.

Theo Horizon3, nhóm nhà nghiên cứu phát hành PoC, tập lệnh này có thể vượt qua xác thực trên vRealize Automation 7.6 sử dụng CVE-2022-22972. Workspace ONE và vIDM có điểm cuối xác thực khác nhau, nhưng mấu chốt của lỗ hổng vẫn giống nhau.

CISA nhấn mạnh thêm mức độ nghiêm trọng của lỗ hổng này bằng việc ban hành Chỉ thị khẩn cấp mới yêu cầu các cơ quan Chi nhánh Điều hành Dân sự Liên bang (FCEB) khẩn cấp cập nhật hoặc xóa các sản phẩm VMware khỏi mạng.

Người dùng cần nhanh chóng cập nhật bản vá hoặc giảm thiểu vấn đề theo hướng dẫn trong VMSA-2021-0014 của VMware.

----------------------------------------

VMware đã phát hành các bản vá cho hai lỗi ảnh hưởng đến Workspace ONE Access, Identity Manager và vRealize Automation, có nguy cơ bị khai thác để vào các mạng doanh nghiệp.

Lỗ hổng đầu tiên là CVE-2022-22972 (điểm CVSS: 9.8), liên quan đến việc vượt qua xác thực, cho phép tin tặc có quyền truy cập mạng vào giao diện người dùng (UI) chiếm quyền quản trị mà không cần xác thực.

Lỗ hổng thứ hai, CVE-2022-22973 (điểm CVSS: 7.8), là một trường hợp leo thang đặc quyền cục bộ có thể cho phép kẻ tấn công có quyền truy cập cục bộ nâng cao đặc quyền thành người dùng "gốc" trên các thiết bị ảo dễ bị tấn công.

VMware cho biết: "Điều cực kỳ quan trọng là người dùng phải nhanh chóng thực hiện các bước để vá hoặc giảm thiểu vấn đề".

Tiết lộ từ Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) cho biết, các nhóm APT cũng đang tiếp tục khai thác CVE-2022-22954 và CVE-2022-22960 - hai lỗi của VMware được vá vào đầu tháng trước.

Kẻ xấu có quyền truy cập mạng vào giao diện web đã sử dụng CVE-2022-22954 để thực thi một lệnh shell tùy ý với tư cách là người dùng VMware. Sau đó, chúng khai thác CVE-2022-22960 để leo thang lên quyền root. Với quyền truy cập root, kẻ xấu có thể xóa nhật ký, leo thang quyền và di chuyển ngang sang các hệ thống khác.

Trên hết, CISA lưu ý kẻ xấu đã triển khai các công cụ hậu khai thác như web shell Dingo J-spy ở ít nhất 3 tổ chức khác nhau.

Trong một báo cáo của Barracuda Networks, hãng cho biết đã quan sát thấy các nỗ lực thăm dò trong thực tế đối với CVE-2022-22954 và CVE-2022-22960 ngay sau khi lỗi được công khai vào ngày 6 tháng 4.

Hơn 3/4 số IP của kẻ tấn công, trong đó khoảng 76% từ Hoa Kỳ, Anh (6%), Nga (6%), Úc (5%), Ấn Độ (2%), Đan Mạch (1%) và Pháp (1%).

Một số đợt tấn công có liên quan đến mạng botnet, với việc lợi dụng các lỗ hổng để triển khai các biến thể của mã độc Mirai. CISA cũng đã ban hành chỉ thị khẩn cấp khuyến cáo các cơ quan thuộc nhánh hành pháp dân sự liên bang (FCEB) áp dụng các bản cập nhật hoặc ngắt kết nối mạng của các thiết bị.

Các bản vá lỗi được đưa ra sau hơn một tháng kể từ khi công ty tung ra bản cập nhật để giải quyết một lỗ hổng nghiêm trọng trong sản phẩm Cloud Director (CVE-2022-22966) có thể được dùng để khởi động các cuộc tấn công thực thi mã từ xa.

Nhóm tấn công của Horizon3 đã công bố một ảnh chụp màn hình cho thấy họ đã giành được quyền truy cập vào phiên bản VMware Workspace ONE, mặc dù không có người dùng nào đăng nhập thông qua giao diện đăng nhập web.

Không chỉ có VMware, CISA cũng đã đưa ra một lời khuyên tiếp theo liên quan đến việc khai thác tích cực CVE-2022-1388 (điểm CVSS: 9,8), một lỗ hổng thực thi mã từ xa được tiết lộ gần đây ảnh hưởng đến các thiết bị BIG-IP.

Qua thống kê của WhiteHat, trên thế giới có khoảng 700 dịch vụ đang "public" có nguy cơ bị tấn công. Các chuyên gia WhiteHat cũng cảnh báo người dùng cần cập nhật bản vá ngay lập tức, bởi đây là sản phẩm phổ biến được sử dụng ở các doanh nghiệp. Khai thác thành công, tin tặc có thể chiếm được quyền quản trị từ đó sẽ có quyền truy cập vào mạng nội bộ nhằm phát tán ransomware, đánh cắp thông tin hoặc tạo backdoor.

Theo: The Hacker News

Chỉnh sửa lần cuối bởi người điều hành: