-

08/10/2013

-

401

-

998 bài viết

Top 10 lỗ hổng mạng OT và cách khắc phục

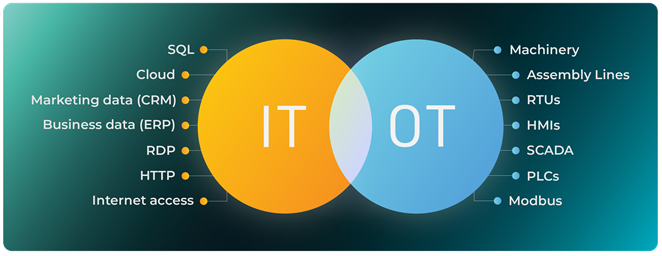

Sự hội tụ giữa IT - OT đang trở nên phổ biến trong các ngành công nghiệp như hệ thống điều khiển giao thông, nhà máy điện, công ty sản xuất, v.v. Các hệ thống IT / OT này thường bị những kẻ tấn công nhắm mục tiêu để phát hiện ra các lỗ hổng và thực hiện các cuộc tấn công mạng. Bài viết này liệt kê 10 lỗ hổng bảo mật phổ biến trong mạng OT và cách khắc phục.

1.Hệ thống OT có thể truy cập công khai

Công khai ở đây là mạng OT có thể được phát hiện và truy cập tới từ từ một nơi không an toàn (Mạng Internet, mạng IT không có kiểm soát). Các giải pháp để khắc phục:

- Triển khai xác thực đa yếu tố

- Sử dụng tường lửa cấp doanh nghiệp và các giải pháp truy cập từ xa

2.Kết nối từ xa không an toàn

Được hiểu là kết nối thiếu và yếu trong AAA (xác thực, ủy quyền, ghi nhật ký)

- Sử dụng cơ chế xác thực đa yếu tố và mật khẩu mạnh mẽ

3. Thiếu bản cập nhật bảo mật

- Kiểm tra các ứng dụng trong môi trường hộp cát(sand box) trước khi khởi chạy trực tiếp.

- Sử dụng tường lửa và thực hiện cứng hoá thiết bị

4. Mật khẩu yếu

- Sử dụng các quy ước tên người dùng riêng cho mang IT và OT của công ty, không sử dụng các tên thông dụng như Admin, Administrator, root...

- Thay đổi thông tin đăng nhập mặc định tại thời điểm cài đặt

- Thực hiện kiểm tra bảo mật (pentest) để đáp ứng việc tuân thủ các chính sách bảo mật an toàn cho cả mạng OT và IT. Đặc biệt lưu ý kiểm soát truy cập giữa phân vùng mạng IT và OT.

Hình 1. Hội tụ mạng IT và OT5. Cấu hình tường lửa không an toàn

Tường lửa thường được triển khai nằm tại vùng DMZ (biên mạng IT và OT). Tuy nhiên việc thiết lập các quy tắc truy cập trên tường lửa cần được cấu hình theo các quy tắc đảm bảo an ninh cho mạng công nghiệp thay vì như mạng IT thông thường. Các quy tắc này được tìm thấy ở các tài liệu khuyến nghị của Hãng cho mạng OT. Giải pháp:

- Triển khai cấu hình tường lửa an toàn

- Cấu hình danh sách kiểm soát truy cập trên tường lửa

6. Hệ thống OT được đặt trong mạng IT của công ty

Khi hệ thống OT lại được đặt trong mạng IT của công ty vì lý do tiện lợi (trao đổi thông tin, đi lại...) thì cần:

- Tách biệt các kết nối thiết bị OT và IT của công ty

- Thiết lập DMZ (Khu vực phi quân sự) cho tát cả kết nối trong hệ thống IT và OT

- Thường xuyên giám sát DMZ

7. Thiếu bảo mật cho mạng IT từ hệ thống OT

Kẻ tấn công có thể xâm nhập vào mạng OT bằng một hình thức nào đó, ví dụ thông qua các nhà thầu khi nâng cấp mạng OT có thể dùng thiết bị USB để cắm vào mạng OT, để từ đó leo thang xâm nhập vào mạng IT. Giải pháp là:

- Hạn chế quyền truy cập trên mạn IT/OT dựa trên nhu cầu kinh doanh

-Thiết lập một cổng an toàn giữa mạng IT và OT

- Thực hiện đánh giá rủi do thường xuyên

8. Thiếu phân đoạn trong mạng OT

Hệ thống mạng OT là khá phức tạp, nhiều thiết bị và các domain với các chức năng khác nhau. Do vậy cần:

- Phân biệt rõ ràng giữa hệ thống quan trọng và không quan trọng

- Thực hiện mô hình phân vùng sử dụng cách tiếp cận chuyên sâu về phòng thủ

9. Thiếu xác thực mã hoá cho mạng OT không dây

- Sử dụng các giao thức mã hoá không dây mạnh như WPA2/WPA3 Enterprise

-Sử dụng cách thuật toán mã hoá tiêu chuẩn của nghành

- Tiến hành kiểm tra bảo mật thường xuyên

10. Truy cập internet ra ngoài không hạn chế từ mạng OT

- Tiến hành đánh giá rủi ro riêng biệt

-Giám sát chặt chẽ và tách biệt các hệ thống OT khỏi truy cập bên ngoài

- Tải xuống các bản cập nhật bảo mật trong một kho lưu trữ riêng biệt bên ngoài mạng OT.

1.Hệ thống OT có thể truy cập công khai

Công khai ở đây là mạng OT có thể được phát hiện và truy cập tới từ từ một nơi không an toàn (Mạng Internet, mạng IT không có kiểm soát). Các giải pháp để khắc phục:

- Triển khai xác thực đa yếu tố

- Sử dụng tường lửa cấp doanh nghiệp và các giải pháp truy cập từ xa

2.Kết nối từ xa không an toàn

Được hiểu là kết nối thiếu và yếu trong AAA (xác thực, ủy quyền, ghi nhật ký)

- Sử dụng cơ chế xác thực đa yếu tố và mật khẩu mạnh mẽ

3. Thiếu bản cập nhật bảo mật

- Kiểm tra các ứng dụng trong môi trường hộp cát(sand box) trước khi khởi chạy trực tiếp.

- Sử dụng tường lửa và thực hiện cứng hoá thiết bị

4. Mật khẩu yếu

- Sử dụng các quy ước tên người dùng riêng cho mang IT và OT của công ty, không sử dụng các tên thông dụng như Admin, Administrator, root...

- Thay đổi thông tin đăng nhập mặc định tại thời điểm cài đặt

- Thực hiện kiểm tra bảo mật (pentest) để đáp ứng việc tuân thủ các chính sách bảo mật an toàn cho cả mạng OT và IT. Đặc biệt lưu ý kiểm soát truy cập giữa phân vùng mạng IT và OT.

Hình 1. Hội tụ mạng IT và OT

Tường lửa thường được triển khai nằm tại vùng DMZ (biên mạng IT và OT). Tuy nhiên việc thiết lập các quy tắc truy cập trên tường lửa cần được cấu hình theo các quy tắc đảm bảo an ninh cho mạng công nghiệp thay vì như mạng IT thông thường. Các quy tắc này được tìm thấy ở các tài liệu khuyến nghị của Hãng cho mạng OT. Giải pháp:

- Triển khai cấu hình tường lửa an toàn

- Cấu hình danh sách kiểm soát truy cập trên tường lửa

6. Hệ thống OT được đặt trong mạng IT của công ty

Khi hệ thống OT lại được đặt trong mạng IT của công ty vì lý do tiện lợi (trao đổi thông tin, đi lại...) thì cần:

- Tách biệt các kết nối thiết bị OT và IT của công ty

- Thiết lập DMZ (Khu vực phi quân sự) cho tát cả kết nối trong hệ thống IT và OT

- Thường xuyên giám sát DMZ

7. Thiếu bảo mật cho mạng IT từ hệ thống OT

Kẻ tấn công có thể xâm nhập vào mạng OT bằng một hình thức nào đó, ví dụ thông qua các nhà thầu khi nâng cấp mạng OT có thể dùng thiết bị USB để cắm vào mạng OT, để từ đó leo thang xâm nhập vào mạng IT. Giải pháp là:

- Hạn chế quyền truy cập trên mạn IT/OT dựa trên nhu cầu kinh doanh

-Thiết lập một cổng an toàn giữa mạng IT và OT

- Thực hiện đánh giá rủi do thường xuyên

8. Thiếu phân đoạn trong mạng OT

Hệ thống mạng OT là khá phức tạp, nhiều thiết bị và các domain với các chức năng khác nhau. Do vậy cần:

- Phân biệt rõ ràng giữa hệ thống quan trọng và không quan trọng

- Thực hiện mô hình phân vùng sử dụng cách tiếp cận chuyên sâu về phòng thủ

9. Thiếu xác thực mã hoá cho mạng OT không dây

- Sử dụng các giao thức mã hoá không dây mạnh như WPA2/WPA3 Enterprise

-Sử dụng cách thuật toán mã hoá tiêu chuẩn của nghành

- Tiến hành kiểm tra bảo mật thường xuyên

10. Truy cập internet ra ngoài không hạn chế từ mạng OT

- Tiến hành đánh giá rủi ro riêng biệt

-Giám sát chặt chẽ và tách biệt các hệ thống OT khỏi truy cập bên ngoài

- Tải xuống các bản cập nhật bảo mật trong một kho lưu trữ riêng biệt bên ngoài mạng OT.