-

08/10/2013

-

401

-

998 bài viết

Bảo vệ kết nối Remote Desktop tới các hệ thống OT

Remote Desktop là công cụ được sử dụng với mục đích chạy các ứng dụng hay thực hiện lệnh trên máy tính ở xa. Công cụ này được sử dụng nhiều trong các hệ thống OT, các kỹ sư thường ngồi ở văn phòng để Remote tới các máy chủ chạy các phần mềm chuyên dụng, nằm ở khu vực nhà máy. Tuy nhiên giao thức mà công cụ Remote Desktop sử dụng là RDP lại tồn tại nhiều vấn đề bảo mật. Bài viết này nêu lên các vấn đề bảo mật của RDP và đưa ra các khuyến nghị khi sử dụng RDP trong các hệ thống OT.

RDP là một mục tiêu tấn công ưa thích

Trong nhiều năm, RDP đã bị kẻ gian nhắm mục tiêu theo nhiều kỹ thuật khác nhau, bao gồm:

Tần suất tấn công vào RDP

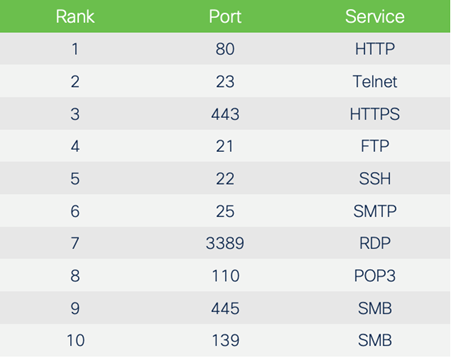

Có một số cách để chúng ta có thể xác định mức độ của các cuộc tấn công RDP. Nmap là một tiện ích quét mạng phổ biến thường được sử dụng để kiểm tra các cổng đang mở. Tiện ích này bao gồm một danh sách các cổng thường được quét. Dưới đây là 10 cổng TCP hàng đầu có nhiều khả năng được mở nhất.

Top 10 cổng TCP mở nhiều nhất mà tổ chức Nmap quét được

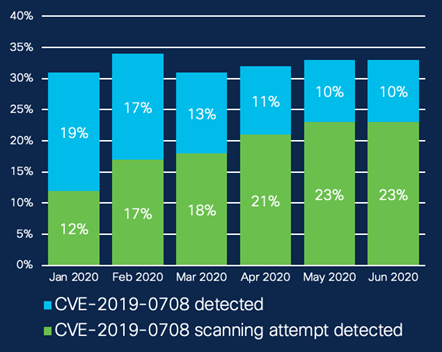

RDP đứng thứ bảy trong số 10 cổng thường mở nhất. Chưa hết, số lượng lớn các cổng RDP được mở trực tiếp ra Internet. Theo dữ liệu thu thập từ shodan.io, hơn bốn triệu hệ thống tiếp xúc trực tiếp với internet có cổng TCP 3389 đang mở. Tuy nhiên việc mở cổng 3389 chưa có nghĩa là bị tấn công nhiều. Ta có thêm thông tin từ lỗ hổng là BlueKeep (“CVE-2019-0708 scanning attempt detected – phát hiện dò quét”) và BlueKeep (“CVE-2019-0708 detected – phát hiện khai thác lỗ hổng”).

Tỉ lệ % các tổ chức phát hiện lỗ hổng BlueKeep

Với đồ thị trên có thể thấy 31-34 % các tổ chức nhận được ít nhất một cảnh báo BlueKeep mỗi tháng trong nửa đầu năm 2020. Vào tháng 1/2020, 2/3 các cảnh báo RDP là các nỗ lực khai thác; nhưng đến tháng 6, hơn 2/3 là các nỗ lực quét. Thông tin này chỉ ra rằng những kẻ tấn công có thể đã thành công ban đầu khi khai thác lỗ hổng BlueKeep vào đầu năm, nhưng sau đó các kẻ gian đã chuyển sang dò quét trước khi tấn công để đảm bảo rằng có tồn tại lỗ hổng trước khi tấn công.

Có nên sử dụng RDP đối với các hệ thống OT hay không?

Cách đơn giản nhất để bảo vệ chống lại các cuộc tấn công RDP là không sử dụng RDP nữa!

Hoặc có những lựa chọn thay thế nguồn mở, chẳng hạn như VNC, cung cấp các bộ tính năng tương tự. Sử dụng VPN khi truy cập từ xa cho phép các lớp bảo mật bổ sung. Tóm lại nếu bạn vẫn muốn sử dụng RDP thì bạn nên:

RDP là một mục tiêu tấn công ưa thích

Trong nhiều năm, RDP đã bị kẻ gian nhắm mục tiêu theo nhiều kỹ thuật khác nhau, bao gồm:

- Tấn công brute-force,

- Đăng nhập sử dụng thông tin mua bán trên Dark web

- Tấn công MitM

- Tấn công thực thi mã từ xa.

Tần suất tấn công vào RDP

Có một số cách để chúng ta có thể xác định mức độ của các cuộc tấn công RDP. Nmap là một tiện ích quét mạng phổ biến thường được sử dụng để kiểm tra các cổng đang mở. Tiện ích này bao gồm một danh sách các cổng thường được quét. Dưới đây là 10 cổng TCP hàng đầu có nhiều khả năng được mở nhất.

Top 10 cổng TCP mở nhiều nhất mà tổ chức Nmap quét được

RDP đứng thứ bảy trong số 10 cổng thường mở nhất. Chưa hết, số lượng lớn các cổng RDP được mở trực tiếp ra Internet. Theo dữ liệu thu thập từ shodan.io, hơn bốn triệu hệ thống tiếp xúc trực tiếp với internet có cổng TCP 3389 đang mở. Tuy nhiên việc mở cổng 3389 chưa có nghĩa là bị tấn công nhiều. Ta có thêm thông tin từ lỗ hổng là BlueKeep (“CVE-2019-0708 scanning attempt detected – phát hiện dò quét”) và BlueKeep (“CVE-2019-0708 detected – phát hiện khai thác lỗ hổng”).

Tỉ lệ % các tổ chức phát hiện lỗ hổng BlueKeep

Có nên sử dụng RDP đối với các hệ thống OT hay không?

Cách đơn giản nhất để bảo vệ chống lại các cuộc tấn công RDP là không sử dụng RDP nữa!

Hoặc có những lựa chọn thay thế nguồn mở, chẳng hạn như VNC, cung cấp các bộ tính năng tương tự. Sử dụng VPN khi truy cập từ xa cho phép các lớp bảo mật bổ sung. Tóm lại nếu bạn vẫn muốn sử dụng RDP thì bạn nên:

- Không kết nối trực tiếp hệ thống hỗ trợ RDP với internet. Thay vào đó, hãy sử dụng kết nối VPN và / hoặc proxy thông qua Remote Desktop Gateway.

- Sử dụng mật khẩu mạnh và xác thực đa yếu tố (MFA). Mật khẩu mạnh hơn gây khó khăn cho việc đoán mật khẩu, trong khi MFA bổ sung thêm lớp xác thực thứ hai nếu mật khẩu bị đánh cắp.

- Chặn các nỗ lực đăng nhập không thành công khi chúng vượt quá một số lượng hợp lý. Áp dụng các chính sách tạm thời chặn IP hoặc vô hiệu hóa tài khoản người dùng tình nghi

- Thay đổi cổng RDP: Một cách đơn giản để tránh quét hàng loạt cổng RDP mặc định là chuyển sang một cổng khác với cổng 3389.

Theo Cisco Blog Security