tinhdonphuong

W-------

-

03/06/2014

-

1

-

15 bài viết

Tổng quan về Botnet (Phần 2)

Như bài trước tôi đã trình bày về các thuật ngữ cơ bản về Botnet và vòng đời của một Botnet. Qua đó, các bạn đã hiểu cơ bản về thế nào là một botnet. Bài viết lần này sẽ chia sẻ về các xây dựng và kiến trúc Botnet, các bạn đọc để biết thêm kiến thức, nhưng việc sử dụng nó để xây dựng mạng Botnet với mục đích xấu thì tôi không khuyến khích và không nên làm.

Đầu tiên, kẻ tấn công sẽ tìm cách biến máy người sử dụng thành một bot trong mạng botnet của mình, hắn sẽ tạo ra một file có đính kèm mã độc và đưa lên internet để người dùng tải về. Con đường phổ biến mà người dùng trở thành nạn nhân là tải một file đính kèm trong email bị nhiễm mã độc hoặc tải một phần mềm, file bị nhiễm mã độc từ mạng Internet.

Các bot có thể liên lạc với nhau, liên hệ với máy chủ từ xa để nhận lệnh từ máy điều khiển hoặc tải về thêm những loại mã độc khác với những chức năng khác nhau. Các máy điều khiển với IP không cố định, có thể thường xuyên thay đổi để tránh bị phát hiện hoặc thông qua các Proxy.

Nhiệm vụ hàng đầu của việc xây dựng botnet chính là làm gia tăng số lượng bot trong hệ thống botnet với mục tiêu là các cuộc tấn công DDoS với số lượng các bot tham gia lớn. Mỗi một máy tính khi bị nhiễm mã độc của kẻ tấn công có thể lây lan sang nhiều máy khác. Ngoài mục đích tấn công DDoS, kẻ tấn công có thể lợi dụng mạng botnet để thực hiện những hành động khác như gửi thư rác, tham gia vào các click gian lận, hăm dọa và tống tiền.

Trong hình trên Attacker (có vai trò là kẻ tấn công) tương tác với các Agent (có vai trò là các bot trong hệ thống botnet) thông qua các thành phần điều khiển trung gian chính là các Handler.

Với mỗi một Handler sẽ kiểm soát một số lượng bot nhất định, sẽ có vai trò nhận lệnh từ kẻ tấn công sau sẽ gửi xuống cho các Agent.

Các Agent được kết nối tới một máy chủ IRC và chờ lệnh. Kẻ tấn công sẽ ra lệnh thông qua trung gian là những kênh IRC sử dụng giao thức IRC.

IRC (Internet Relay Chat): là một giao thức được thiết kế cho việc tương tác thời gian thực dựa trên kiến trúc client-server. Hầu hết mọi server IRC đều cho phép truy cập miễn phí. Vì vậy dựa trên những kênh IRC để truyền lệnh sẽ rất khó truy vết được kẻ tấn công.

Không giống như 2 mô hình trên, Botnet dựa trên kiến trúc Peer-to-Peer không có thành phần trung gian gửi lệnh riêng biệt. Các lệnh được gửi đến các bot thông qua giao thức P2P. Các bạn có thể đọc chi tiết hơn về kiến trúc Peer to Peer tại đây.

Trong trường hợp này mỗi bot không chỉ đóng vai trò tấn công, mà còn đóng vai kiểm soát và gửi lệnh cho các bot khác. Như vậy, kiến trúc botnet dựa trên P2P rất khó để đánh sập vì sự phân bố của nó rất rộng, và không hề có một máy chủ điều khiển.

Xây dựng Botnet

Để xây dựng một mạng botnet đòi hỏi những kỹ năng nhất định về lập trình. Hiện nay có khá nhiều diễn đàn có chia sẻ những kiến thức về cách xây dựng mạng botnet với ai có nhu cầu quan tâm và học hỏi, vì vậy mọi thứ đã trở nên dễ dàng hơn.Đầu tiên, kẻ tấn công sẽ tìm cách biến máy người sử dụng thành một bot trong mạng botnet của mình, hắn sẽ tạo ra một file có đính kèm mã độc và đưa lên internet để người dùng tải về. Con đường phổ biến mà người dùng trở thành nạn nhân là tải một file đính kèm trong email bị nhiễm mã độc hoặc tải một phần mềm, file bị nhiễm mã độc từ mạng Internet.

Các bot có thể liên lạc với nhau, liên hệ với máy chủ từ xa để nhận lệnh từ máy điều khiển hoặc tải về thêm những loại mã độc khác với những chức năng khác nhau. Các máy điều khiển với IP không cố định, có thể thường xuyên thay đổi để tránh bị phát hiện hoặc thông qua các Proxy.

Nhiệm vụ hàng đầu của việc xây dựng botnet chính là làm gia tăng số lượng bot trong hệ thống botnet với mục tiêu là các cuộc tấn công DDoS với số lượng các bot tham gia lớn. Mỗi một máy tính khi bị nhiễm mã độc của kẻ tấn công có thể lây lan sang nhiều máy khác. Ngoài mục đích tấn công DDoS, kẻ tấn công có thể lợi dụng mạng botnet để thực hiện những hành động khác như gửi thư rác, tham gia vào các click gian lận, hăm dọa và tống tiền.

Kiến trúc Botnet

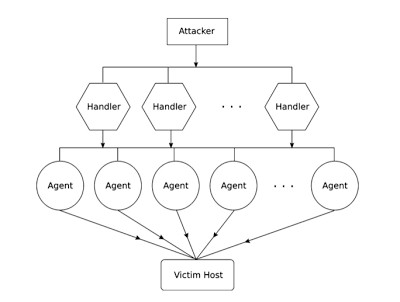

Mỗi mạng Botnet được hình thành thường có các kiến trúc điều khiển riêng phụ thuộc vào ý đồ của kẻ tấn công. Tôi sẽ nói rõ hơn một chút về các kiến trúc thường thấy ở một số mạng botnet hiện nay.Kiến trúc Agent-Handler

Trong hình trên Attacker (có vai trò là kẻ tấn công) tương tác với các Agent (có vai trò là các bot trong hệ thống botnet) thông qua các thành phần điều khiển trung gian chính là các Handler.

Với mỗi một Handler sẽ kiểm soát một số lượng bot nhất định, sẽ có vai trò nhận lệnh từ kẻ tấn công sau sẽ gửi xuống cho các Agent.

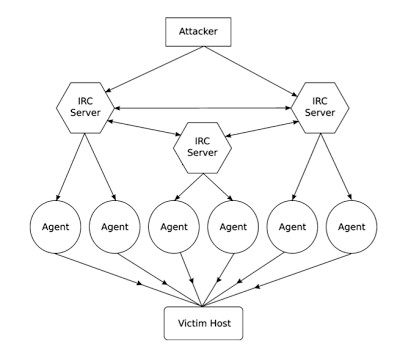

Kiến trúc IRC-Based

Các Agent được kết nối tới một máy chủ IRC và chờ lệnh. Kẻ tấn công sẽ ra lệnh thông qua trung gian là những kênh IRC sử dụng giao thức IRC.

IRC (Internet Relay Chat): là một giao thức được thiết kế cho việc tương tác thời gian thực dựa trên kiến trúc client-server. Hầu hết mọi server IRC đều cho phép truy cập miễn phí. Vì vậy dựa trên những kênh IRC để truyền lệnh sẽ rất khó truy vết được kẻ tấn công.

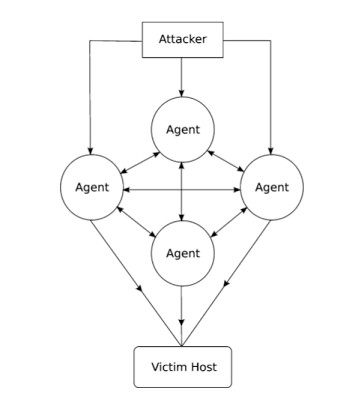

Kiến trúc Peer-to-Peer

Không giống như 2 mô hình trên, Botnet dựa trên kiến trúc Peer-to-Peer không có thành phần trung gian gửi lệnh riêng biệt. Các lệnh được gửi đến các bot thông qua giao thức P2P. Các bạn có thể đọc chi tiết hơn về kiến trúc Peer to Peer tại đây.

Trong trường hợp này mỗi bot không chỉ đóng vai trò tấn công, mà còn đóng vai kiểm soát và gửi lệnh cho các bot khác. Như vậy, kiến trúc botnet dựa trên P2P rất khó để đánh sập vì sự phân bố của nó rất rộng, và không hề có một máy chủ điều khiển.

Một số botnet nổi tiếng trên thế giới

- SDBot: Lợi dụng lỗ hổng bị đã được khai thác để xâm nhập hệ thống của mạng chia sẻ không an toàn. SDbot lây lan chủ yếu qua mạng chia sẻ và tìm ra mạng chia sẻ không được bảo vệ hoặc mạng có mật khẩu yếu Khi SDBot có thể kết nối với một hệ thống có lỗ hổng, nó sẽ được tải về và thực hiện việc lây nhiễm hệ thống. Hệ thống bị lây nhiễm sẽ mở một số loại backdoor cho phép kẻ tấn công truy cập vào. Nó có thể thay đổi các thanh ghi trong window để đảm bảo chương trình luôn luôn chạy khi Windows khởi động.

- Agobot: Các máy bị lây nhiễm Agobot sẽ mở ra một backdoor để cho phép kẻ tấn công để giao tiếp và điều khiển máy. Nó có khả năng lây lan qua mạng P2P (peer-to-peer). Để tránh bị phát hiện, nó chặn các truy cập của máy Agent đến các trang web của các công ty chống virus và các hãng bảo mật. Để mở rộng hệ thống mạng botnet của mình, các Agobot tạo các tệp tin với các từ khóa là tên của các trò chơi phổ biến để người dụng download về. Các tệp tin này chứa các phần mềm độc hại được cài đặt vào máy nạn nhân.

Chỉnh sửa lần cuối bởi người điều hành: