sunny

VIP Members

-

30/06/2014

-

871

-

1.849 bài viết

Tổng hợp Write-up cuộc thi An ninh mạng WhiteHat Challenge 03

Mời các bạn thành viên đến với phần thú vị nhất sau Chall03, write-up các bài thi.

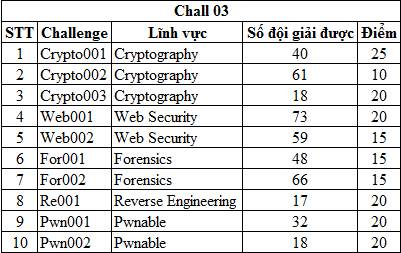

WhiteHat Challenge 03 gồm 10 thử thách:

Ban tổ chức thân mời các đội chơi chia sẻ đáp án các bài thi để các bạn thành viên tham khảo.

Một số thông tin thêm về WhiteHat Challenge 03:

_______________

Bài viết liên quan:

WhiteHat Challenge 03 gồm 10 thử thách:

Ban tổ chức thân mời các đội chơi chia sẻ đáp án các bài thi để các bạn thành viên tham khảo.

Một số thông tin thêm về WhiteHat Challenge 03:

- Thời gian: 8 tiếng (Từ 09:00 đến 17:00 thứ 5 ngày 27/4/2017)

- Số lần submit lên hệ thống: 1761

- Số bài thi: 10 (Crypto001, Crypto002, Crypto003, Web001, Web002, For001, For002, Re001, Pwn001, Pwn002)

- Nội dung thi: 5 (Forensics, Cryptography, Pwnable, Reverse Engineering, Web Security)

- Tổng số lượt bài được giải:432

- Tổng số điểm tuyệt đối: 180 (trung bình 18 điểm/bài)

- Số đội ghi điểm: 101

_______________

Bài viết liên quan:

Chỉnh sửa lần cuối: