sunny

VIP Members

-

30/06/2014

-

871

-

1.849 bài viết

Tổng hợp Write-up cuộc thi An ninh mạng WhiteHat Challenge 01

Write-up các bài thi của WhiteHat Challenge 01 sẽ được tổng hợp tại đây, rất mong các đội chơi chia sẻ đáp án các bài thi để các bạn thành viên tham khảo.

Các bài thi trong WhiteHat Challenge 01: (chi tiết writeup ở các post bên dưới)

WhiteHat Challenge 01 - cuộc thi Capture The Flag mới của WhiteHat, được tổ chức định kỳ hàng tháng dành cho những người mới bắt đầu học tập, nghiên cứu về An ninh mạng như những quản trị hệ thống muốn tìm hiểu về An ninh mạng, sinh viên các trường kỹ thuật...

Các bài thi trong WhiteHat Challenge 01: (chi tiết writeup ở các post bên dưới)

- For001

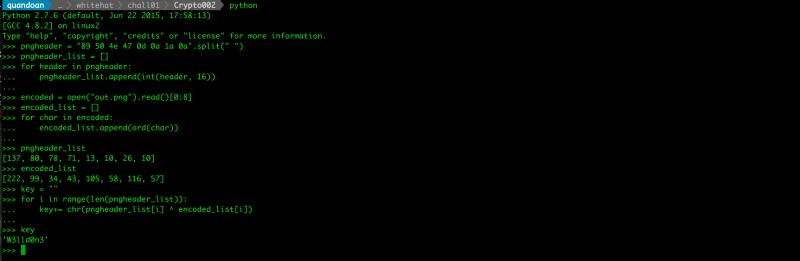

- Crypto002

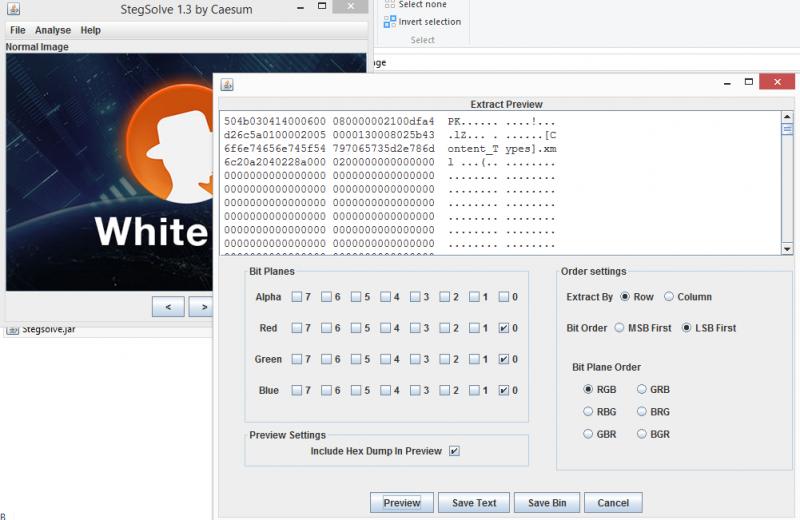

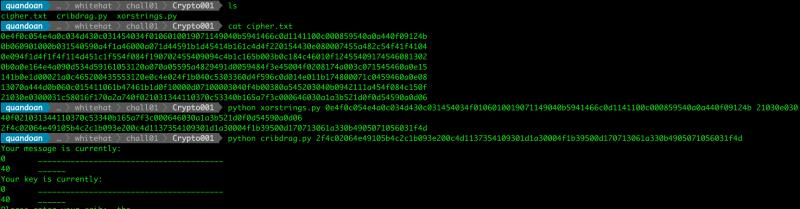

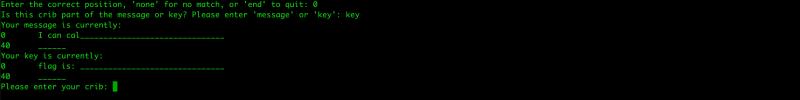

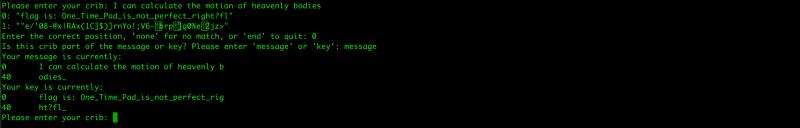

- Crypto001

- Mics001

- Pwn001

- Re002

- Pwn002

- Re001

- Web001

- Web002

WhiteHat Challenge 01 - cuộc thi Capture The Flag mới của WhiteHat, được tổ chức định kỳ hàng tháng dành cho những người mới bắt đầu học tập, nghiên cứu về An ninh mạng như những quản trị hệ thống muốn tìm hiểu về An ninh mạng, sinh viên các trường kỹ thuật...

- Hình thức thi: Thi theo đội, số lượng thành viên không giới hạn

- Thời gian tổ chức: Từ 09:00 đến 17:00 thứ 7 ngày 25/02/2017

- Môi trường thi: Hệ thống WhiteHat WarGame

- Nội dung thi: CTF Jeopardy bao gồm: Reverse, Pwnable, Web, Crypto, Forensic.

- Thể lệ cuộc thi: Tham khảo tại thông báo Thể lệ cuộc thi An ninh mạng WhiteHat Challenge 01

- Giải Nhất : MeePwn (Việt Nam) - 5 triệu đồng

- Giải Nhì : NightSt0rm (Việt Nam) - 2 triệu đồng

- Giải Ba : 0xc500 (Việt Nam) - 1 triệu đồng

Chỉnh sửa lần cuối: