-

09/04/2020

-

116

-

1.210 bài viết

Tin tặc phát động các cuộc tấn công hàng loạt khai thác các plugin WordPress lỗi thời

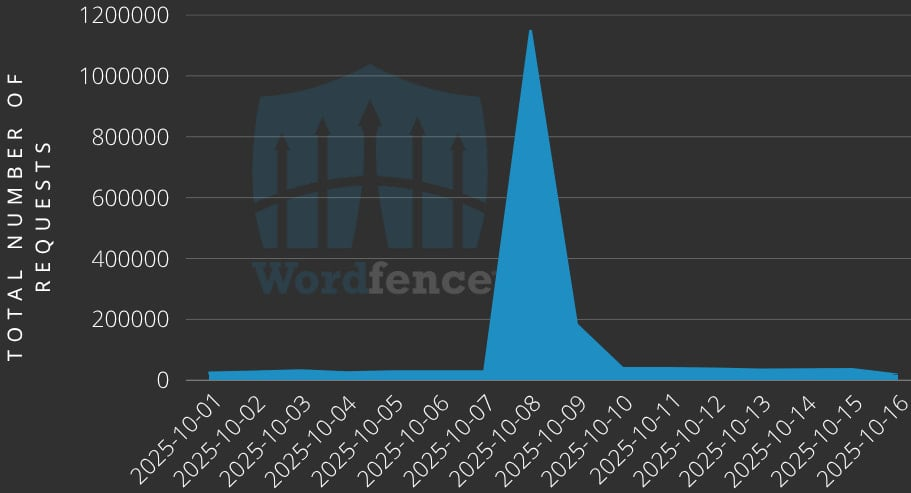

Các trang WordPress đang trở thành mục tiêu của một chiến dịch tấn công diện rộng khi tin tặc nhắm vào các plugin lỗi thời và dễ bị khai thác. Hai plugin GutenKit và Hunk Companion là trung tâm của chiến dịch, cho phép kẻ xấu cài đặt plugin độc hại từ xa và cuối cùng thực thi mã trên máy chủ. Chỉ trong hai ngày 8–9/10/2025, hệ thống bảo mật Wordfence đã chặn tới 8,7 triệu yêu cầu tấn công, cho thấy chiến dịch không chỉ quy mô lớn mà còn cực kỳ tập trung và có tổ chức.

Nguyên nhân xuất phát từ ba lỗ hổng nghiêm trọng được theo dõi dưới mã CVE‑2024‑9234, CVE‑2024‑9707 và CVE‑2024‑11972, tất cả đều đánh giá mức nghiêm trọng cao CVSS 9.8. Các lỗ hổng này liên quan đến REST API của plugin, nơi thiếu kiểm tra quyền cho các hành động cài đặt hoặc tải plugin. Khi endpoint bị lộ, tin tặc có thể gửi yêu cầu HTTP để cài plugin giả mạo mà không cần xác thực, mở đường cho các hành vi leo thang quyền tiếp theo.

CVE‑2024‑9234 ảnh hưởng tới GutenKit phiên bản 2.1.0 trở xuống và cho phép tải plugin qua endpoint /wp-json/gutenkit/v1/install-active-plugin. CVE‑2024‑9707 và CVE‑2024‑11972 tác động tới Hunk Companion phiên bản trước 1.8.5/1.9.0 thông qua endpoint /wp-json/hc/v1/themehunk-import. Những endpoint này vốn được thiết kế để quản lý plugin hoặc theme, nhưng thiếu kiểm soát quyền đã biến chúng thành “cửa hậu” tiềm năng. Khi khai thác thành công, kẻ tấn công không chỉ cài plugin mà còn cấy các công cụ trung gian để mở rộng quyền kiểm soát hệ thống.

Sau khi cài plugin trung gian, tin tặc triển khai một gói ZIP mang tên up trên GitHub, chứa các script obfuscate cho phép tải lên, tải xuống, xóa file và thay đổi quyền. Một số script được ngụy trang là thành phần hợp pháp của plugin All in One SEO nhưng thực chất mở backdoor quản trị viên. Khi không thể đạt quyền quản trị trực tiếp, họ cài plugin dễ bị tấn công wp-query-console để thực hiện RCE không cần xác thực. Chuỗi khai thác này giúp tin tặc duy trì quyền truy cập, trích xuất dữ liệu nhạy cảm và thực thi lệnh tùy ý trên server.

Chiến dịch được tổ chức theo quy trình chặt chẽ. Tin tặc quét các trang sử dụng plugin lỗi thời, khai thác endpoint REST để cài plugin trung gian, rồi dùng plugin này triển khai backdoor hoặc tiếp tục chuỗi khai thác sang plugin khác có thể đạt RCE. Chiến dịch bền vững vì các bản vá cho GutenKit và Hunk Companion đã có từ cuối năm 2024, nhưng nhiều site vẫn chưa cập nhật, vì vậy vẫn tồn tại số lượng lớn site dễ bị khai thác.

Số lượng các cuộc tấn công bị chặn

Nguồn: Wordfence

Quản trị viên có thể phát hiện dấu hiệu xâm nhập qua nhật ký truy cập và hệ thống tệp. Các request tới /wp-json/gutenkit/v1/install-active-plugin và /wp-json/hc/v1/themehunk-import nên được rà soát, đồng thời kiểm tra các thư mục và tệp lạ như /up, /background-image-cropper, /ultra-seo-processor-wp, /oke hoặc /wp-query-console. Bất kỳ phát hiện nào trong số này đều cần coi là xâm nhập nghiêm trọng và xử lý ngay.

Ứng phó với chiến dịch này cần sự kết hợp giữa biện pháp kỹ thuật và quy trình quản lý. Trước tiên, các plugin phải được cập nhật lên phiên bản vá mới nhất. Tiếp theo, toàn bộ hệ thống cần được quét để tìm backdoor và tệp độc hại, đồng thời thu hồi hoặc thay mật khẩu, API key, token liên quan. Hạn chế quyền ghi trong thư mục plugin và triển khai Web Application Firewall với luật chặn các endpoint dễ bị khai thác cũng là bước quan trọng để giảm rủi ro. Trong trường hợp nghiêm trọng, việc khôi phục site từ bản backup sạch và thay đổi toàn bộ thông tin xác thực là cần thiết để đưa hệ thống trở lại trạng thái an toàn.

Chiến dịch này cũng là lời nhắc rằng một plugin do bên thứ ba phát triển, dù chỉ là một thành phần nhỏ trong WordPress, nếu lỗi thời hoặc dễ bị khai thác, có thể trở thành bàn đạp để kẻ tấn công chiếm quyền kiểm soát toàn bộ trang web. Vì vậy, việc quản lý vòng đời plugin từ kiểm kê, đánh giá rủi ro đến cập nhật và thay thế kịp thời phải được coi là quy trình bắt buộc. Quét lỗ hổng định kỳ và ưu tiên vá các plugin có endpoint REST hoặc khả năng cài plugin từ xa là biện pháp phòng ngừa trực tiếp nhất để hạn chế mục tiêu tin tặc nhắm tới.

Yếu tố con người và quy trình vẫn là mắt xích quyết định. Nhiều lỗ hổng tồn tại lâu dài do quản lý phần mềm lỏng lẻo và thiếu giám sát nhật ký. Vì vậy, ngoài các biện pháp kỹ thuật, cần chính sách quản lý plugin rõ ràng, lịch vá định kỳ và giám sát log chủ động để phát hiện hành vi bất thường. Sự kết hợp giữa tự động hóa cập nhật, giám sát liên tục và quy trình ứng phó luyện tập tốt sẽ thu hẹp đáng kể cửa sổ cơ hội cho kẻ tấn công và giảm nguy cơ site bị biến thành bàn đạp cho các chiến dịch tiếp theo.

Nguyên nhân xuất phát từ ba lỗ hổng nghiêm trọng được theo dõi dưới mã CVE‑2024‑9234, CVE‑2024‑9707 và CVE‑2024‑11972, tất cả đều đánh giá mức nghiêm trọng cao CVSS 9.8. Các lỗ hổng này liên quan đến REST API của plugin, nơi thiếu kiểm tra quyền cho các hành động cài đặt hoặc tải plugin. Khi endpoint bị lộ, tin tặc có thể gửi yêu cầu HTTP để cài plugin giả mạo mà không cần xác thực, mở đường cho các hành vi leo thang quyền tiếp theo.

CVE‑2024‑9234 ảnh hưởng tới GutenKit phiên bản 2.1.0 trở xuống và cho phép tải plugin qua endpoint /wp-json/gutenkit/v1/install-active-plugin. CVE‑2024‑9707 và CVE‑2024‑11972 tác động tới Hunk Companion phiên bản trước 1.8.5/1.9.0 thông qua endpoint /wp-json/hc/v1/themehunk-import. Những endpoint này vốn được thiết kế để quản lý plugin hoặc theme, nhưng thiếu kiểm soát quyền đã biến chúng thành “cửa hậu” tiềm năng. Khi khai thác thành công, kẻ tấn công không chỉ cài plugin mà còn cấy các công cụ trung gian để mở rộng quyền kiểm soát hệ thống.

Sau khi cài plugin trung gian, tin tặc triển khai một gói ZIP mang tên up trên GitHub, chứa các script obfuscate cho phép tải lên, tải xuống, xóa file và thay đổi quyền. Một số script được ngụy trang là thành phần hợp pháp của plugin All in One SEO nhưng thực chất mở backdoor quản trị viên. Khi không thể đạt quyền quản trị trực tiếp, họ cài plugin dễ bị tấn công wp-query-console để thực hiện RCE không cần xác thực. Chuỗi khai thác này giúp tin tặc duy trì quyền truy cập, trích xuất dữ liệu nhạy cảm và thực thi lệnh tùy ý trên server.

Chiến dịch được tổ chức theo quy trình chặt chẽ. Tin tặc quét các trang sử dụng plugin lỗi thời, khai thác endpoint REST để cài plugin trung gian, rồi dùng plugin này triển khai backdoor hoặc tiếp tục chuỗi khai thác sang plugin khác có thể đạt RCE. Chiến dịch bền vững vì các bản vá cho GutenKit và Hunk Companion đã có từ cuối năm 2024, nhưng nhiều site vẫn chưa cập nhật, vì vậy vẫn tồn tại số lượng lớn site dễ bị khai thác.

Số lượng các cuộc tấn công bị chặn

Nguồn: Wordfence

Ứng phó với chiến dịch này cần sự kết hợp giữa biện pháp kỹ thuật và quy trình quản lý. Trước tiên, các plugin phải được cập nhật lên phiên bản vá mới nhất. Tiếp theo, toàn bộ hệ thống cần được quét để tìm backdoor và tệp độc hại, đồng thời thu hồi hoặc thay mật khẩu, API key, token liên quan. Hạn chế quyền ghi trong thư mục plugin và triển khai Web Application Firewall với luật chặn các endpoint dễ bị khai thác cũng là bước quan trọng để giảm rủi ro. Trong trường hợp nghiêm trọng, việc khôi phục site từ bản backup sạch và thay đổi toàn bộ thông tin xác thực là cần thiết để đưa hệ thống trở lại trạng thái an toàn.

Chiến dịch này cũng là lời nhắc rằng một plugin do bên thứ ba phát triển, dù chỉ là một thành phần nhỏ trong WordPress, nếu lỗi thời hoặc dễ bị khai thác, có thể trở thành bàn đạp để kẻ tấn công chiếm quyền kiểm soát toàn bộ trang web. Vì vậy, việc quản lý vòng đời plugin từ kiểm kê, đánh giá rủi ro đến cập nhật và thay thế kịp thời phải được coi là quy trình bắt buộc. Quét lỗ hổng định kỳ và ưu tiên vá các plugin có endpoint REST hoặc khả năng cài plugin từ xa là biện pháp phòng ngừa trực tiếp nhất để hạn chế mục tiêu tin tặc nhắm tới.

Yếu tố con người và quy trình vẫn là mắt xích quyết định. Nhiều lỗ hổng tồn tại lâu dài do quản lý phần mềm lỏng lẻo và thiếu giám sát nhật ký. Vì vậy, ngoài các biện pháp kỹ thuật, cần chính sách quản lý plugin rõ ràng, lịch vá định kỳ và giám sát log chủ động để phát hiện hành vi bất thường. Sự kết hợp giữa tự động hóa cập nhật, giám sát liên tục và quy trình ứng phó luyện tập tốt sẽ thu hẹp đáng kể cửa sổ cơ hội cho kẻ tấn công và giảm nguy cơ site bị biến thành bàn đạp cho các chiến dịch tiếp theo.

Theo Bleeping Computer