WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

710 bài viết

Tin tặc có thể crash FreeBSD chỉ bằng một lệnh ping lỗi

Lệnh ping lỗi có thể dễ dàng đánh sập thiết bị FreeBSD của bạn nếu hội tụ đủ các yêu cầu, và hầu hết các điều kiện này nằm trong cấu hình FreeBSD chuẩn, theo một phát hiện của Trung tâm nghiên cứu PRC.

Tất cả phiên bản của hệ điều hành FreeBSD đều bị ảnh hưởng bởi lỗ hổng (CVE-2016-1879), nằm trong cách thức xử lý của giao thức truyền vận điều khiển dòng SCTP.

Trung tâm PRC xác định vấn đề nằm ở cách thức giao thức này hoạt động cùng với IPv6, giao thức dự kiến thay thế IPv4 trong vài năm tới.

Tin tặc có thể sử dụng các lệnh ping độc hại để tấn công DoS thiết bị FreeBSD

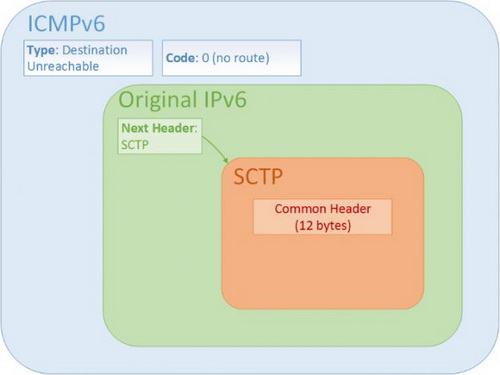

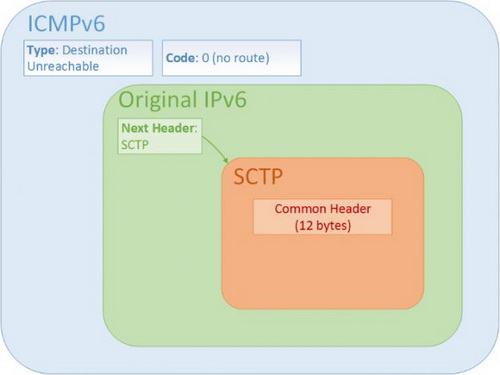

Vấn đề, được mô tả trong ảnh trên, là cách thức SCTP chia sẻ thông tin header với IPv6. Thông tin này sau đó được chuyển cho các giao thức khác như giao thức điều khiển truyền tin trên mạng ICMP. Giao thức ICMP cũng là một giao thức mạng thường được sử dụng khi gửi lệnh ping giữa các máy chủ.

Theo PRC, nếu một tin tặc gửi lệnh ping đến hộp FreeBSD nhưng tạo ra một gói tin độc hại với thông tin header SCTP ở kích thước khác 12 byte, thì sẽ cho giá trị trong chức năng tính toán của hệ điều hành. Điều này gây ra tình trạng lỗi nhân và reset lại thiết bị. Đây là một cuộc tấn công DoS và thường được sử dụng cùng với các mã khai thác khác nhau để thâm nhập vào thiết bị có lỗi.

Trung tâm PRC cho hay tất cả phiên bản FreeBSD hỗ trợ SCTP, IPv6 và ICMPv6 đều có lỗi. Các giao thức này được cấu hình mặc định cho các phiên bản FreeBSD 9.3, 10.1 và 10.2.

Nhóm nghiên cứu FreeBSD đã khảo sát tính khả thi của cuộc tấn công và thông báo phát hành các phiên bản FreeBSD OS 9.3-p33, 10.1-p26 và 10.2-p9 xử lý lỗ hổng này.

Nguồn: ComputerWorld

Tất cả phiên bản của hệ điều hành FreeBSD đều bị ảnh hưởng bởi lỗ hổng (CVE-2016-1879), nằm trong cách thức xử lý của giao thức truyền vận điều khiển dòng SCTP.

Trung tâm PRC xác định vấn đề nằm ở cách thức giao thức này hoạt động cùng với IPv6, giao thức dự kiến thay thế IPv4 trong vài năm tới.

Tin tặc có thể sử dụng các lệnh ping độc hại để tấn công DoS thiết bị FreeBSD

Vấn đề, được mô tả trong ảnh trên, là cách thức SCTP chia sẻ thông tin header với IPv6. Thông tin này sau đó được chuyển cho các giao thức khác như giao thức điều khiển truyền tin trên mạng ICMP. Giao thức ICMP cũng là một giao thức mạng thường được sử dụng khi gửi lệnh ping giữa các máy chủ.

Theo PRC, nếu một tin tặc gửi lệnh ping đến hộp FreeBSD nhưng tạo ra một gói tin độc hại với thông tin header SCTP ở kích thước khác 12 byte, thì sẽ cho giá trị trong chức năng tính toán của hệ điều hành. Điều này gây ra tình trạng lỗi nhân và reset lại thiết bị. Đây là một cuộc tấn công DoS và thường được sử dụng cùng với các mã khai thác khác nhau để thâm nhập vào thiết bị có lỗi.

Trung tâm PRC cho hay tất cả phiên bản FreeBSD hỗ trợ SCTP, IPv6 và ICMPv6 đều có lỗi. Các giao thức này được cấu hình mặc định cho các phiên bản FreeBSD 9.3, 10.1 và 10.2.

Nhóm nghiên cứu FreeBSD đã khảo sát tính khả thi của cuộc tấn công và thông báo phát hành các phiên bản FreeBSD OS 9.3-p33, 10.1-p26 và 10.2-p9 xử lý lỗ hổng này.

Nguồn: ComputerWorld