-

06/07/2013

-

797

-

1.309 bài viết

Thuật toán SHA-1 đã bị phá vỡ

SHA-1 (viết tắt của Secure Hash Algorithm 1) là thuật toán băm một chiều rất phổ biến được phát triển vào năm 1995 bởi NSA (Cơ quan An ninh Quốc Gia Hoa Kỳ) được sử dụng rộng rãi trong lĩnh vực chữ ký số, xác minh tính toàn vẹn tập tin…

Tương tự những hàm băm khác, SHA-1 chuyển đổi bất kỳ thông điệp đầu vào thành một chuỗi số và chữ cái với mục đích mã hóa thông điệp.

Thuật toán băm một chiều SHA-1 (hash) cho giá trị kết quả đầu ra có kích thước không đổi theo đầu vào trên nguyên tắc:

- Giá trị đầu ra là không đổi khi giữ nguyên vẹn giá trị đầu vào cho dù thuật toán được thực hiện vào bất cứ thời điểm nào. Thuật toán được sử dụng bất cứ khi nào.

- Sử dụng hàm băm một chiều SHA-1, không thể tính toán ngược từ giá trị đầu ra để biết được giá trị đầu vào.

- Không thể tính toán hai đầu vào khác nhau để có cùng một giá trị hash khi thực hiện cùng một thuật toán băm.

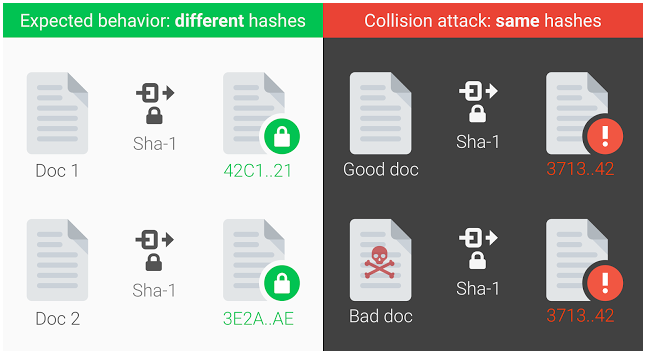

Tuy nhiên mới đây thì SHA-1 đã thực sự bị phá vỡ khi các nhà nghiên cứu đến từ Google và viện CWI tại Amsterdam đã thực hiện thành công kiểu tấn công đụng độ (Collision Attack) đối với thuật toán SHA-1, cụ thể là với 2 input khác nhau tạo ra cùng một giá trị băm.

Tấn công đụng độ (Collision Attack) xảy ra khi có cùng 1 giá trị băm được tạo ra với 2 thông điệp input khác nhau, như vậy tin tặc hoàn toàn có thể dựa vào đó để giả mạo chữ ký số, theo dõi các kênh liên lạc được mã hóa bằng SHA-1, cũng như các ứng dụng được mã hóa bằng SHA-1 cũng có thể bị tấn công.

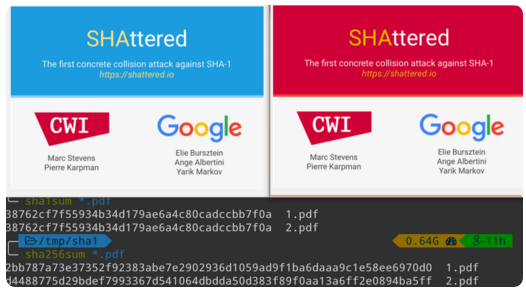

Các nhà nghiên cứu công bố họ đã thực hiện tấn công đụng độ thành công với thuật toán SHA-1 và họ đã minh chứng bằng 2 file .pdf khác nhau tuy nhiên lại có giá trị băm bằng SHA-1 hoàn toàn toàn giống nhau.

Các bạn có kiểm chứng bằng cách tải 2 file .pdf đó và kiểm tra (file 1, file 2)

Qua kiểm tra chúng ta có thể thấy thấy cả 2 file .pdf đều có mã SHA-1 là:

38762CF7F55934B34D179AE6A4C80CADCCBB7F0A

Trong khi đó file khi kiểm tra bằng thuật toán SHA-256 thì sẽ có kết quả hoàn toàn khác nhau:

shattered-1.pdf: 2BB787A73E37352F92383ABE7E2902936D1059AD9F1BA6DAAA 9C1E58EE6970D0

shattered-2.pdf: D4488775D29BDEF7993367D541064DBDDA50D383F89F0AA13A 6FF2E0894BA5FF

Qua nghiên cứu trên có thể thấy SHA-1 không còn thật sự an toàn nữa và trong thời gian tới các nhà nghiên cứu dự định sẽ công bố mã khai thác (PoC) được sử dụng trong nghiên cứu trên. Đã đến lúc các hệ thống/ứng dụng sử dụng thuật toán SHA-1 nên sử dụng một thuật toán mã hóa mạnh hơn như SHA-256, SHA-3.

Xem thêm: http://shattered.io/

Tương tự những hàm băm khác, SHA-1 chuyển đổi bất kỳ thông điệp đầu vào thành một chuỗi số và chữ cái với mục đích mã hóa thông điệp.

Thuật toán băm một chiều SHA-1 (hash) cho giá trị kết quả đầu ra có kích thước không đổi theo đầu vào trên nguyên tắc:

- Giá trị đầu ra là không đổi khi giữ nguyên vẹn giá trị đầu vào cho dù thuật toán được thực hiện vào bất cứ thời điểm nào. Thuật toán được sử dụng bất cứ khi nào.

- Sử dụng hàm băm một chiều SHA-1, không thể tính toán ngược từ giá trị đầu ra để biết được giá trị đầu vào.

- Không thể tính toán hai đầu vào khác nhau để có cùng một giá trị hash khi thực hiện cùng một thuật toán băm.

Tuy nhiên mới đây thì SHA-1 đã thực sự bị phá vỡ khi các nhà nghiên cứu đến từ Google và viện CWI tại Amsterdam đã thực hiện thành công kiểu tấn công đụng độ (Collision Attack) đối với thuật toán SHA-1, cụ thể là với 2 input khác nhau tạo ra cùng một giá trị băm.

Tấn công đụng độ (Collision Attack) xảy ra khi có cùng 1 giá trị băm được tạo ra với 2 thông điệp input khác nhau, như vậy tin tặc hoàn toàn có thể dựa vào đó để giả mạo chữ ký số, theo dõi các kênh liên lạc được mã hóa bằng SHA-1, cũng như các ứng dụng được mã hóa bằng SHA-1 cũng có thể bị tấn công.

Các nhà nghiên cứu công bố họ đã thực hiện tấn công đụng độ thành công với thuật toán SHA-1 và họ đã minh chứng bằng 2 file .pdf khác nhau tuy nhiên lại có giá trị băm bằng SHA-1 hoàn toàn toàn giống nhau.

Các bạn có kiểm chứng bằng cách tải 2 file .pdf đó và kiểm tra (file 1, file 2)

Qua kiểm tra chúng ta có thể thấy thấy cả 2 file .pdf đều có mã SHA-1 là:

38762CF7F55934B34D179AE6A4C80CADCCBB7F0A

Trong khi đó file khi kiểm tra bằng thuật toán SHA-256 thì sẽ có kết quả hoàn toàn khác nhau:

shattered-1.pdf: 2BB787A73E37352F92383ABE7E2902936D1059AD9F1BA6DAAA 9C1E58EE6970D0

shattered-2.pdf: D4488775D29BDEF7993367D541064DBDDA50D383F89F0AA13A 6FF2E0894BA5FF

Qua nghiên cứu trên có thể thấy SHA-1 không còn thật sự an toàn nữa và trong thời gian tới các nhà nghiên cứu dự định sẽ công bố mã khai thác (PoC) được sử dụng trong nghiên cứu trên. Đã đến lúc các hệ thống/ứng dụng sử dụng thuật toán SHA-1 nên sử dụng một thuật toán mã hóa mạnh hơn như SHA-256, SHA-3.

Xem thêm: http://shattered.io/