-

30/08/2016

-

319

-

448 bài viết

Threat Intelligence - Hướng đi mới trong ngành An ninh mạng

Hôm này mình xin tản mạn về một cơ hội ngành nghề sẽ trở thành 1 hướng đi mới trong ngành An ninh mạng, hấp dẫn không kém những mảng khác trong Cyber Security. Đó là ngành về Threat Intelligence.

Các thông tin này được sử dụng để chuẩn bị, ngăn chặn và xác định các mối đe dọa trên không gian mạng nhằm tận dụng các nguồn lực có giá trị. Những thông tin ngầm hay tin mật quan trọng hết sức thú vị trong nhiều tình huống, nhưng trong một thế giới mà bất kỳ số lượng các mối đe dọa mạng tăng hàng giờ có thể khiến một tổ chức có thể bị sụp đổ một cách bất ngờ. Thông tin về mối đe dọa có thể giúp các tổ chức có được kiến thức quý giá về các mối đe dọa này, nhằm xây dựng các cơ chế phòng thủ hiệu quả và giảm thiểu rủi ro có thể làm tổn hại đến lợi nhuận và hơn hết là danh tiếng của doanh nghiệp. Ngày nay các mối đe dọa có mục tiêu, tổ chức nên đòi hỏi bên phòng thủ phải có thông tin tình báo về mối đe dọa mạng cung cấp khả năng phòng thủ chủ động một cách chủ động. Threat Intelligence là từ khóa có thê giúp cho Doanh nghiệp của bạn có được chuẩn bị trước các cuộc tấn công mạng ngày càng tinh vi và thay đổi từng ngày trên không gian mạng.

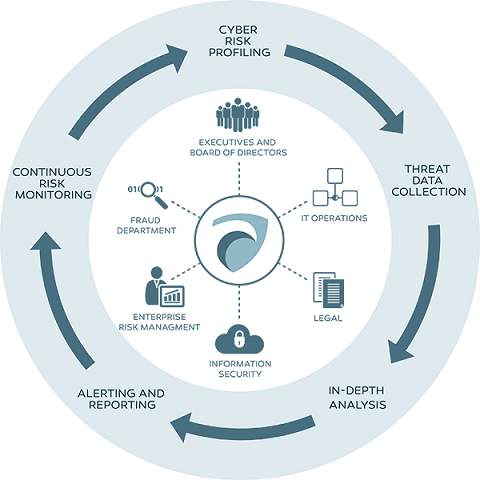

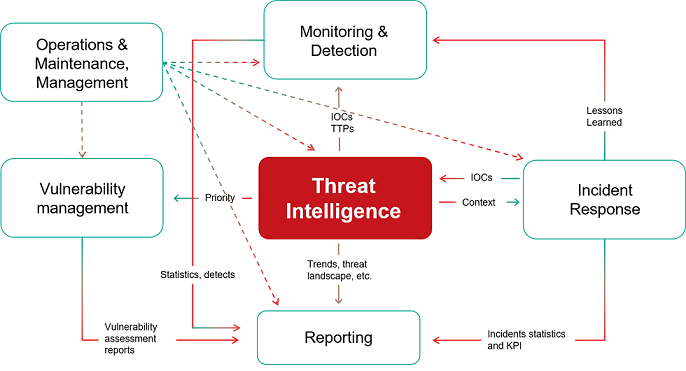

Quy trình vận hành hệ thống Threat Intelligence trong tổ chức

Một số chỉ số phổ biến nhất của thỏa hiệp bao gồm:

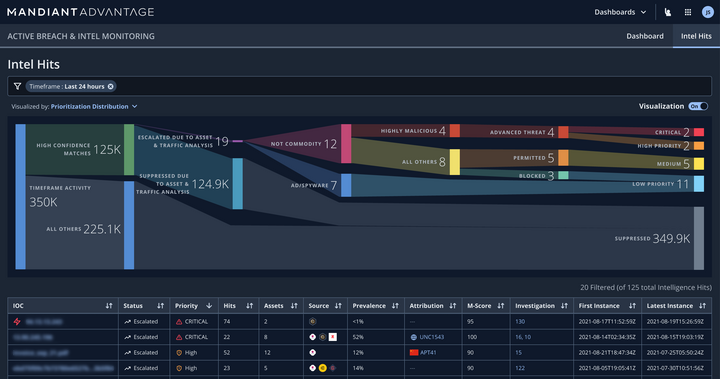

Bên cạnh đó cũng có rất nhiều các hãng thương mại khác như Anomali, Crowdstrike, IBM...

Threat Intelligence là gì ?

Threat Intelligence được biết đến là giải pháp về tình báo thông tin, nơi thu thập các mối đe dọa đã, đang và sắp nhắm mục tiêu đến tổ chức trên không gian mạng.Các thông tin này được sử dụng để chuẩn bị, ngăn chặn và xác định các mối đe dọa trên không gian mạng nhằm tận dụng các nguồn lực có giá trị. Những thông tin ngầm hay tin mật quan trọng hết sức thú vị trong nhiều tình huống, nhưng trong một thế giới mà bất kỳ số lượng các mối đe dọa mạng tăng hàng giờ có thể khiến một tổ chức có thể bị sụp đổ một cách bất ngờ. Thông tin về mối đe dọa có thể giúp các tổ chức có được kiến thức quý giá về các mối đe dọa này, nhằm xây dựng các cơ chế phòng thủ hiệu quả và giảm thiểu rủi ro có thể làm tổn hại đến lợi nhuận và hơn hết là danh tiếng của doanh nghiệp. Ngày nay các mối đe dọa có mục tiêu, tổ chức nên đòi hỏi bên phòng thủ phải có thông tin tình báo về mối đe dọa mạng cung cấp khả năng phòng thủ chủ động một cách chủ động. Threat Intelligence là từ khóa có thê giúp cho Doanh nghiệp của bạn có được chuẩn bị trước các cuộc tấn công mạng ngày càng tinh vi và thay đổi từng ngày trên không gian mạng.

Quy trình vận hành hệ thống Threat Intelligence trong tổ chức

Tại sao Threat Intelligence lại quan trọng với doanh nghiệp?

Threat Intelligence thu thập dữ liệu thô về các tác nhân và mối đe dọa hiện tại hoặc các mối đe dọa từ một số nguồn. Dữ liệu này sau đó được phân tích và lọc để tạo ra các báo cáo quản lý. Mục đích chính của loại bảo mật này là thông báo cho các tổ chức về những rủi ro của các mối đe dọa, về việc khai thác lỗ hổng 0day và giải pháp khắc phục. Khi được thực hiện tốt, Threat Intelligence có thể giúp đạt được các mục tiêu sau:- Đảm bảo bạn luôn cập nhật với khối lượng các mối đe dọa thường xuyên, bao gồm các phương pháp, lỗ hổng, mục tiêu và tác nhân xấu.

- Giúp bạn trở nên chủ động hơn về các mối đe dọa an ninh mạng trong tương lai.

- Có các phương án đưa phòng thủ chủ động khi các Lãnh đạo cấp cao biết được các thông tin quan trọng để bảo vệ doanh nghiệp

Các tiêu chí để phát hiện khi bị Compromise (thỏa hiệp)?

Các tổ chức đang chịu áp lực ngày càng tăng để quản lý các lỗ hổng bảo mật và bối cảnh đe dọa không ngừng phát triển. Các nguồn cấp dữ liệu tình báo đe dọa có thể hỗ trợ trong quá trình này bằng cách xác định các chỉ số chung về thỏa hiệp (IOC) và đề xuất các bước cần thiết để ngăn ngừa tấn công hoặc lây lan trong hệ thống.Một số chỉ số phổ biến nhất của thỏa hiệp bao gồm:

- Địa chỉ IP, URL và domain: ví dụ phần mềm độc hại nhắm vào một máy chủ nội bộ đang giao tiếp với một tác nhân đe dọa đã biết.

- Địa chỉ email, chủ đề email, liên kết và tệp đính kèm: ví dụ lừa đào qua email, thuyết phục người dùng nhấp vào liên kết hoặc tệp đính kèm và bắt đầu một lệnh độc hại.

- Các Registry, cách đặt tên, hàm băm và DLLS: Ví dụ một cuộc tấn công từ một máy chủ bên ngoài đã được gắn cờ (cảnh báo tội phạm) có hành vi bất chính hoặc đã bị nhiễm mã độc.

Ngành nghề, học ở đâu?

Hiện ngành này cũng đã có các khóa học và cấp chứng chỉ như SANS, Eccouncil, Udemy, Crowdstrike, CourseraHiện có các giải pháp về Threat Intelligence nào trên Thị trường ?

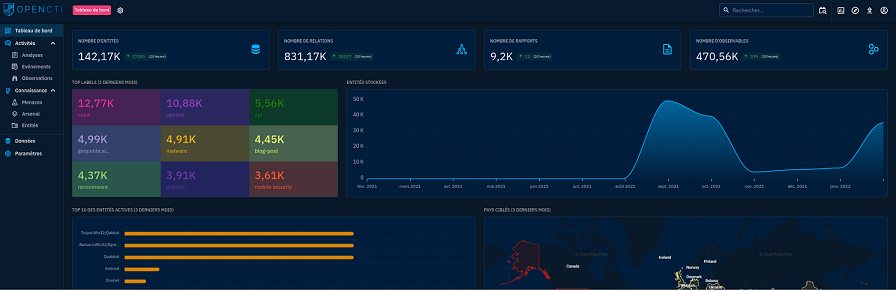

Các giải pháp về Open source như Yeti, MISP, OPENCTI...

Chỉnh sửa lần cuối bởi người điều hành: