-

06/07/2013

-

797

-

1.309 bài viết

Theme Bricks có thể bị khai thác khiến website WordPress thành "cục gạch"

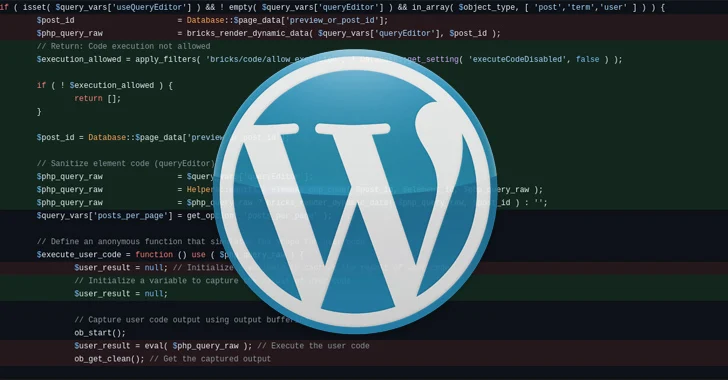

Một lỗ hổng nghiêm trọng trong theme Bricks dành cho WordPress đang bị những kẻ tấn công khai thác tích cực để thực thi mã PHP tùy ý trên các bản cài đặt dễ bị tấn công.

Lỗ hổng có mã định danh CVE-2024-25600 (điểm CVSS: 9,8), cho phép những kẻ tấn công chưa xác thực có thể thực thi mã từ xa. Lỗ hổng ảnh hưởng đến tất cả các phiên bản của Bricks đến phiên bản 1.9.6.

Các nhà phát triển xử lý lỗ hổng trong phiên bản 1.9.6.1 phát hành vào ngày 13 tháng 2 năm 2024, chỉ vài ngày sau khi nhà cung cấp dịch vụ bảo mật của WordPress là Snicco báo cáo về lỗ hổng.

Mặc dù mã khai thác chưa được phát hành nhưng các chi tiết kỹ thuật đã được cả Snicco và Patchstack công bố, lưu ý rằng đoạn mã tồn tại lỗ hổng nằm trong hàm prepare_query_vars_from_settings().

Cụ thể, nó liên quan đến việc sử dụng security token được gọi là "nonces" để xác minh quyền, có thể bị kẻ tấn công lợi dụng để thực thi lệnh tùy ý từ đó kiểm soát trang web mục .

Giá trị nonce được cung cấp công khai trên giao diện người dùng của trang web WordPress và không được kiểm tra vai trò đầy đủ, Patchstack cho biết.

WordPress khuyến cáo: “Không bao giờ nên dựa vào Nonces để xác thực, ủy quyền hoặc kiểm soát truy cập”. "Bảo vệ các chức năng của bạn bằng cách sử dụng current_user_can() và luôn xác định các nonces có thể bị xâm phạm."

Công ty bảo mật WordPress Wordfence cho biết họ đã phát hiện hàng loạt nỗ lực tấn công khai thác lỗ hổng kể từ ngày 19 tháng 2 năm 2024. Các nỗ lực khai thác được cho là đã bắt đầu vào ngày 14 tháng 2, một ngày sau khi được tiết lộ công khai.

Phần lớn các cuộc tấn công là từ các địa chỉ IP sau:

Lỗ hổng có mã định danh CVE-2024-25600 (điểm CVSS: 9,8), cho phép những kẻ tấn công chưa xác thực có thể thực thi mã từ xa. Lỗ hổng ảnh hưởng đến tất cả các phiên bản của Bricks đến phiên bản 1.9.6.

Các nhà phát triển xử lý lỗ hổng trong phiên bản 1.9.6.1 phát hành vào ngày 13 tháng 2 năm 2024, chỉ vài ngày sau khi nhà cung cấp dịch vụ bảo mật của WordPress là Snicco báo cáo về lỗ hổng.

Mặc dù mã khai thác chưa được phát hành nhưng các chi tiết kỹ thuật đã được cả Snicco và Patchstack công bố, lưu ý rằng đoạn mã tồn tại lỗ hổng nằm trong hàm prepare_query_vars_from_settings().

Cụ thể, nó liên quan đến việc sử dụng security token được gọi là "nonces" để xác minh quyền, có thể bị kẻ tấn công lợi dụng để thực thi lệnh tùy ý từ đó kiểm soát trang web mục .

Giá trị nonce được cung cấp công khai trên giao diện người dùng của trang web WordPress và không được kiểm tra vai trò đầy đủ, Patchstack cho biết.

WordPress khuyến cáo: “Không bao giờ nên dựa vào Nonces để xác thực, ủy quyền hoặc kiểm soát truy cập”. "Bảo vệ các chức năng của bạn bằng cách sử dụng current_user_can() và luôn xác định các nonces có thể bị xâm phạm."

Công ty bảo mật WordPress Wordfence cho biết họ đã phát hiện hàng loạt nỗ lực tấn công khai thác lỗ hổng kể từ ngày 19 tháng 2 năm 2024. Các nỗ lực khai thác được cho là đã bắt đầu vào ngày 14 tháng 2, một ngày sau khi được tiết lộ công khai.

Phần lớn các cuộc tấn công là từ các địa chỉ IP sau:

- 200.251.23[.]57

- 92.118.170[.]216

- 103.187.5[.]128

- 149.202.55[.]79

- 5.252.118[.]211

- 91.108.240[.]52

Theo The Hacker News