DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Thêm một lỗ hổng zero-click trong iMessage được phát hiện

[Update ngày 25/9] Apple vừa phát hành gói cập nhật vá hàng loạt lỗ hổng trong các phiên bản cũ của iOS và macOS đã bị khai thác trên thực tế. Ngoài ra, gói cập nhật cũng vá nhiều lỗ hổng đã bị khai thác bởi công cụ giám sát Pegasus của Nhóm NSO nhắm vào người dùng iPhone.

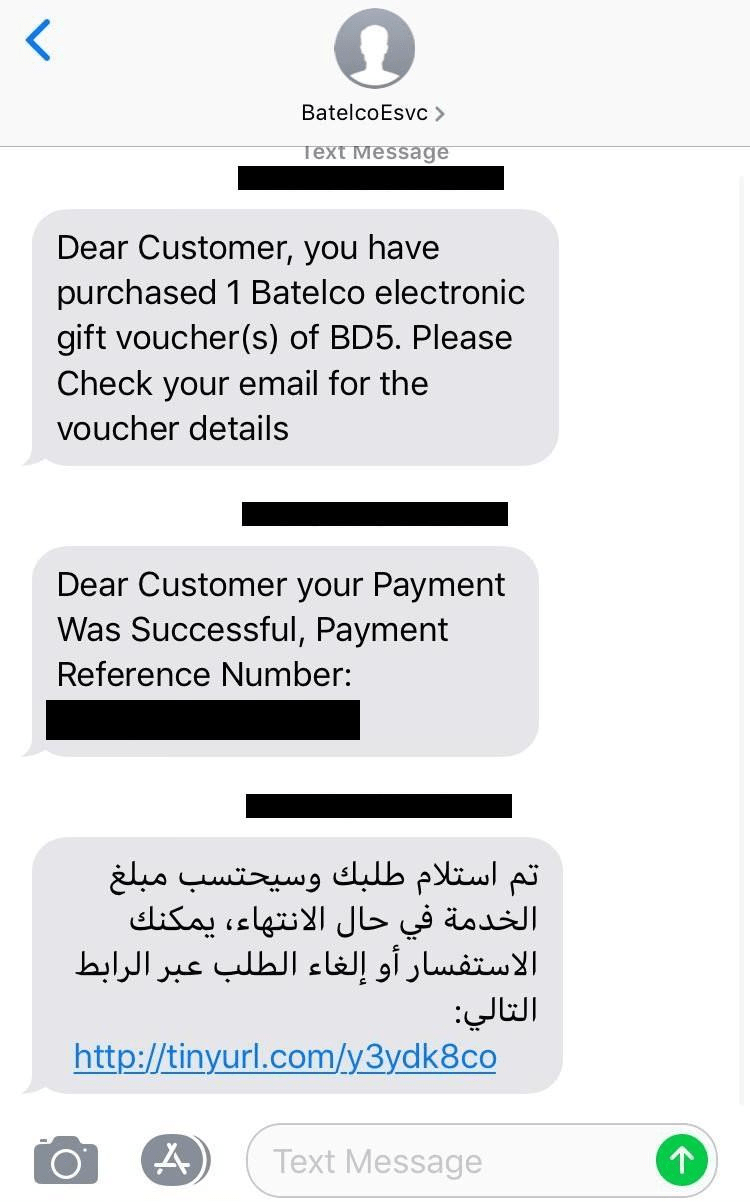

Citizen Lab đã phát hiện ra một cuộc tấn công zero-click mới trong iMessage được sử dụng để triển khai phần mềm gián điệp Pegasus của NSO Group trên các thiết bị của các nhà hoạt động của Bahrain.

iPhone của 9 thành viên, bao gồm cả các thành viên của trung tâm nhân quyền Bahrain, Waad, Al Wefaq, đã bị nhiễm phần mềm gián điệp Pegasus. Việc nhắm mục tiêu vào 9 thành viên này có thể chỉ là một phần trong hoạt động giám sát do một nhóm hacker được biết đến với cái tên LULU tiến hành.

Citizen Lab cho biết: "Chúng tôi đã xác định được 9 điện thoại iPhone của nhà hoạt động Bahrain bị kẻ tấn công khai thác thành công với phần mềm gián điệp Pegasus của NSO Group trong khoảng thời gian từ tháng 6 năm 2020 đến tháng 2 năm 2021. Một số nhà hoạt động đã bị tấn công thông qua hai cách khai thác zero-click khác nhau trong iMessage: khai thác KISMET trong năm 2020 và khai thác trong năm 2021 mà chúng tôi gọi là FORCEDENTRY."

Đáng chú ý, các nhà nghiên cứu của Citizen Lab phát hiện ra rằng khai thác FORCEDENTRY có thể vượt qua sandbox “BlastDoor” được Apple giới thiệu tám tháng trước trong iOS để chặn khai thác zero-click trên iMessage.

Phân tích cũng chỉ ra rằng, phần mềm gián điệp sử dụng quy trình có tên amfid để đạt được mục đích theo dõi, đây là một chương trình để kiểm tra tính toàn vẹn của file đang chạy trên hệ thống của Apple. Các thiết bị chạy phiên bản iOS 14.4 và 14.6 có thể bị tấn công bởi khai thác FORCEDENTRY. Hiện tại, Apple đang tiến hành điều tra cả hai khai thác zero-click trên iMessage này.

Các chuyên gia khuyên người dùng nên vô hiệu hóa iMessage và FaceTime để ngăn chặn các cuộc tấn công. Có thể Apple sẽ cung cấp các bản vá bổ sung để khắc phục lỗ hổng.

Nguồn: The Hacker News

------------------------------------Citizen Lab đã phát hiện ra một cuộc tấn công zero-click mới trong iMessage được sử dụng để triển khai phần mềm gián điệp Pegasus của NSO Group trên các thiết bị của các nhà hoạt động của Bahrain.

iPhone của 9 thành viên, bao gồm cả các thành viên của trung tâm nhân quyền Bahrain, Waad, Al Wefaq, đã bị nhiễm phần mềm gián điệp Pegasus. Việc nhắm mục tiêu vào 9 thành viên này có thể chỉ là một phần trong hoạt động giám sát do một nhóm hacker được biết đến với cái tên LULU tiến hành.

Citizen Lab cho biết: "Chúng tôi đã xác định được 9 điện thoại iPhone của nhà hoạt động Bahrain bị kẻ tấn công khai thác thành công với phần mềm gián điệp Pegasus của NSO Group trong khoảng thời gian từ tháng 6 năm 2020 đến tháng 2 năm 2021. Một số nhà hoạt động đã bị tấn công thông qua hai cách khai thác zero-click khác nhau trong iMessage: khai thác KISMET trong năm 2020 và khai thác trong năm 2021 mà chúng tôi gọi là FORCEDENTRY."

Đáng chú ý, các nhà nghiên cứu của Citizen Lab phát hiện ra rằng khai thác FORCEDENTRY có thể vượt qua sandbox “BlastDoor” được Apple giới thiệu tám tháng trước trong iOS để chặn khai thác zero-click trên iMessage.

Phân tích cũng chỉ ra rằng, phần mềm gián điệp sử dụng quy trình có tên amfid để đạt được mục đích theo dõi, đây là một chương trình để kiểm tra tính toàn vẹn của file đang chạy trên hệ thống của Apple. Các thiết bị chạy phiên bản iOS 14.4 và 14.6 có thể bị tấn công bởi khai thác FORCEDENTRY. Hiện tại, Apple đang tiến hành điều tra cả hai khai thác zero-click trên iMessage này.

Các chuyên gia khuyên người dùng nên vô hiệu hóa iMessage và FaceTime để ngăn chặn các cuộc tấn công. Có thể Apple sẽ cung cấp các bản vá bổ sung để khắc phục lỗ hổng.

Theo: securityaffairs

Chỉnh sửa lần cuối bởi người điều hành: