WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Tấn công TLS cho phép lấy cắp thông tin nhạy cảm trên các trang an toàn

Các nhà nghiên cứu vừa tiết lộ một kiểu tấn công mới khai thác cấu hình sai trong các máy chủ sử dụng giao thức TLS. Theo đó, kẻ tấn công có thể chuyển hướng lưu lượng HTTPS từ trình duyệt web của nạn nhân đến một điểm cuối dịch vụ TLS khác trên địa chỉ IP khác để lấy cắp thông tin nhạy cảm.

Các cuộc tấn công được đặt tên ALPACA bởi nhóm học giả từ Đại học Ruhr Bochum, Đại học Khoa học Ứng dụng Münster và Đại học Paderborn.

“Kẻ tấn công có thể chuyển hướng lưu lượng truy cập từ miền phụ này sang miền phụ khác, tạo ra một phiên TLS hợp lệ. Điều này phá vỡ xác thực của TLS và các cuộc tấn công giao thức chéo có thể xảy ra khi hành vi của một dịch vụ giao thức có thể làm tổn hại dịch vụ khác ở lớp ứng dụng”.

TLS là giao thức mật mã nền tảng cho một số giao thức lớp ứng dụng như HTTPS, SMTP, IMAP, POP3 và FTP để bảo mật thông tin liên lạc qua mạng với mục tiêu thêm một lớp xác thực và bảo toàn tính toàn vẹn của dữ liệu.

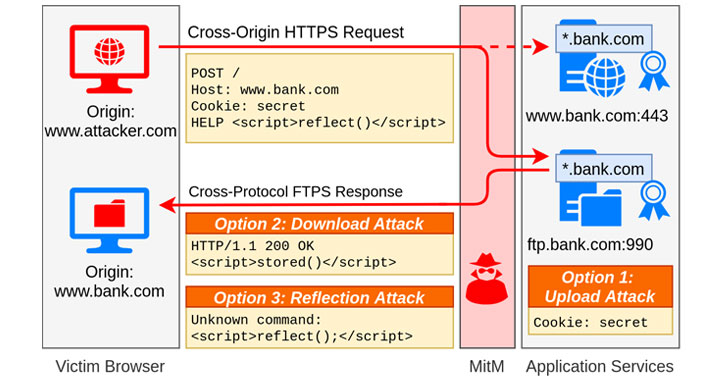

Các cuộc tấn công ALPACA có thể xảy ra vì TLS không ràng buộc kết nối TCP với giao thức lớp ứng dụng dự định. Do đó, việc TLS không bảo vệ được tính toàn vẹn của kết nối TCP có thể bị lạm dụng để “chuyển hướng lưu lượng truy cập TLS cho điểm cuối và giao thức dịch vụ TLS dự định sang một điểm cuối và giao thức dịch vụ TLS thay thế”.

Có ít nhất ba kịch bản tấn công giao thức chéo giả định, có thể bị lợi dụng để phá vỡ các biện pháp bảo vệ TLS và nhắm mục tiêu vào máy chủ FTP và email. Tuy nhiên, các cuộc tấn công phụ thuộc vào điều kiện tiên quyết là hacker có thể chặn và chuyển hướng lưu lượng truy cập của nạn nhân ở lớp TCP/IP.

Nghĩa là các cuộc tấn công có dạng man-in-the-middle (MitM), trong đó kẻ xấu dụ nạn nhân mở một trang web bị kiểm soát để kích hoạt yêu cầu HTTPS với tải trọng FTP được tạo đặc biệt. Sau đó, yêu cầu này được chuyển hướng đến máy chủ FTP sử dụng chứng chỉ tương thích với chứng chỉ của trang web, dẫn đến phiên TLS hợp lệ.

Do đó, cấu hình sai trong dịch vụ TLS có thể bị khai thác để lấy cookie xác thực hoặc dữ liệu cá nhân khác đến máy chủ FTP (Upload Attack), truy xuất tải trọng JavaScript độc hại từ máy chủ FTP trong cuộc tấn công Stored XSS (Download Attack), thậm chí thực hiện tấn công Reflected XSS trong ngữ cảnh của trang web nạn nhân (Reflection Attack).

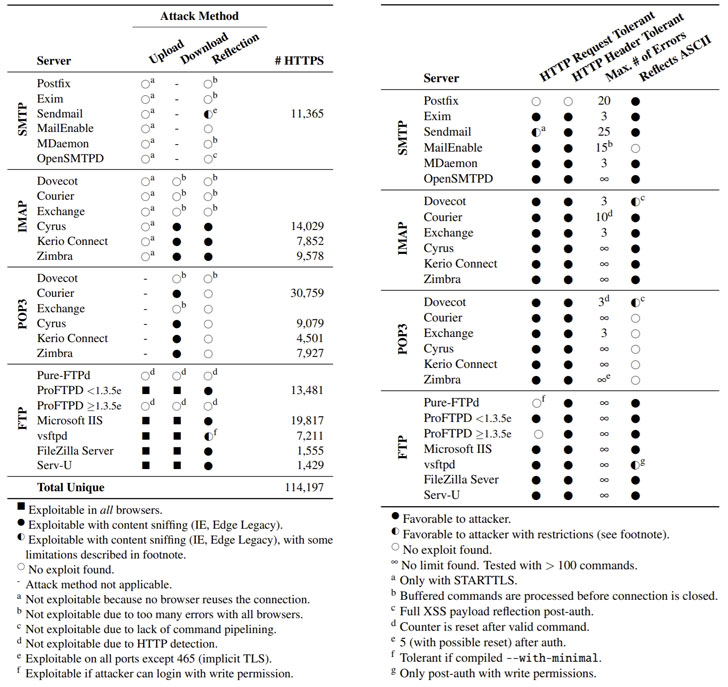

Tất cả máy chủ TLS có chứng chỉ tương thích với các dịch vụ TLS khác được cho là bị ảnh hưởng. Trong một thử nghiệm, các nhà nghiên cứu phát hiện ít nhất 1,4 triệu máy chủ web dễ bị tấn công giao thức chéo, với 114.197 máy chủ được coi là dễ bị tấn công bằng cách sử dụng máy chủ SMTP, IMAP, POP3 hoặc FTP có thể khai thác với chứng chỉ đáng tin cậy và tương thích.

Để chống lại các cuộc tấn công giao thức chéo, các nhà nghiên cứu đề xuất sử dụng các phần mở rộng Application Layer Protocol Negotiation (ALPN - Thương lượng Giao thức Lớp Ứng dụng) và Server Name Indication (SNI - Chỉ báo Tên Máy chủ) cho TLS mà máy khách có thể sử dụng để cho máy chủ biết về giao thức dự định sẽ được sử dụng qua một kết nối an toàn và tên máy chủ mà nó đang cố gắng kết nối.

Các phát hiện dự kiến sẽ được trình bày tại Black Hat USA 2021 và tại USENIX Security Symposium 2021.

Các cuộc tấn công được đặt tên ALPACA bởi nhóm học giả từ Đại học Ruhr Bochum, Đại học Khoa học Ứng dụng Münster và Đại học Paderborn.

“Kẻ tấn công có thể chuyển hướng lưu lượng truy cập từ miền phụ này sang miền phụ khác, tạo ra một phiên TLS hợp lệ. Điều này phá vỡ xác thực của TLS và các cuộc tấn công giao thức chéo có thể xảy ra khi hành vi của một dịch vụ giao thức có thể làm tổn hại dịch vụ khác ở lớp ứng dụng”.

TLS là giao thức mật mã nền tảng cho một số giao thức lớp ứng dụng như HTTPS, SMTP, IMAP, POP3 và FTP để bảo mật thông tin liên lạc qua mạng với mục tiêu thêm một lớp xác thực và bảo toàn tính toàn vẹn của dữ liệu.

Các cuộc tấn công ALPACA có thể xảy ra vì TLS không ràng buộc kết nối TCP với giao thức lớp ứng dụng dự định. Do đó, việc TLS không bảo vệ được tính toàn vẹn của kết nối TCP có thể bị lạm dụng để “chuyển hướng lưu lượng truy cập TLS cho điểm cuối và giao thức dịch vụ TLS dự định sang một điểm cuối và giao thức dịch vụ TLS thay thế”.

Có ít nhất ba kịch bản tấn công giao thức chéo giả định, có thể bị lợi dụng để phá vỡ các biện pháp bảo vệ TLS và nhắm mục tiêu vào máy chủ FTP và email. Tuy nhiên, các cuộc tấn công phụ thuộc vào điều kiện tiên quyết là hacker có thể chặn và chuyển hướng lưu lượng truy cập của nạn nhân ở lớp TCP/IP.

Nghĩa là các cuộc tấn công có dạng man-in-the-middle (MitM), trong đó kẻ xấu dụ nạn nhân mở một trang web bị kiểm soát để kích hoạt yêu cầu HTTPS với tải trọng FTP được tạo đặc biệt. Sau đó, yêu cầu này được chuyển hướng đến máy chủ FTP sử dụng chứng chỉ tương thích với chứng chỉ của trang web, dẫn đến phiên TLS hợp lệ.

Do đó, cấu hình sai trong dịch vụ TLS có thể bị khai thác để lấy cookie xác thực hoặc dữ liệu cá nhân khác đến máy chủ FTP (Upload Attack), truy xuất tải trọng JavaScript độc hại từ máy chủ FTP trong cuộc tấn công Stored XSS (Download Attack), thậm chí thực hiện tấn công Reflected XSS trong ngữ cảnh của trang web nạn nhân (Reflection Attack).

Tất cả máy chủ TLS có chứng chỉ tương thích với các dịch vụ TLS khác được cho là bị ảnh hưởng. Trong một thử nghiệm, các nhà nghiên cứu phát hiện ít nhất 1,4 triệu máy chủ web dễ bị tấn công giao thức chéo, với 114.197 máy chủ được coi là dễ bị tấn công bằng cách sử dụng máy chủ SMTP, IMAP, POP3 hoặc FTP có thể khai thác với chứng chỉ đáng tin cậy và tương thích.

Để chống lại các cuộc tấn công giao thức chéo, các nhà nghiên cứu đề xuất sử dụng các phần mở rộng Application Layer Protocol Negotiation (ALPN - Thương lượng Giao thức Lớp Ứng dụng) và Server Name Indication (SNI - Chỉ báo Tên Máy chủ) cho TLS mà máy khách có thể sử dụng để cho máy chủ biết về giao thức dự định sẽ được sử dụng qua một kết nối an toàn và tên máy chủ mà nó đang cố gắng kết nối.

Các phát hiện dự kiến sẽ được trình bày tại Black Hat USA 2021 và tại USENIX Security Symposium 2021.

Theo The Hacker News