WhiteHat News #ID:2017

VIP Members

-

20/03/2017

-

113

-

356 bài viết

Tấn công Raccoon mới có thể phá vỡ mã hóa SSL/TLS

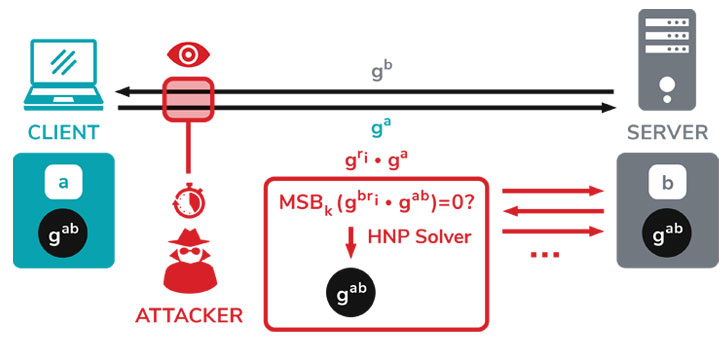

Các nhà nghiên cứu vừa công bố chi tiết về một lỗ hổng timing mới trong giao thức Transport Layer Security (TLS) có thể cho phép kẻ tấn công phá vỡ mã hóa và đọc được thông tin liên lạc trong một số điều kiện cụ thể.

Được đặt tên là Raccoon, hình thức tấn công này khai thác một kênh bên trong giao thức mật mã (phiên bản 1.2 trở về trước) để lấy khóa bí mật chia sẻ vốn được sử dụng để đảm bảo liên lạc an toàn giữa hai bên.

Được đặt tên là Raccoon, hình thức tấn công này khai thác một kênh bên trong giao thức mật mã (phiên bản 1.2 trở về trước) để lấy khóa bí mật chia sẻ vốn được sử dụng để đảm bảo liên lạc an toàn giữa hai bên.

Theo các nhà nghiên cứu đã phát hiện cuộc tấn công, “Nguyên nhân chính của lỗ hổng này là tiêu chuẩn TLS khuyến khích việc xử lý bí mật DH (Diffie-Hellman secret) không liên tục theo thời gian. Nếu máy chủ sử dụng lại các khóa tạm thời, kênh bên này có thể cho phép kẻ tấn công khôi phục một chuỗi byte ngẫu nhiên (premaster secret) bằng cách giải quyết một instance của Vấn đề số ẩn (Hidden Number Problem)”.

Tuy nhiên, các chuyên gia cho biết lỗ hổng này khó khai thác và phải dựa vào các phép đo thời gian rất chính xác cũng như triển khai trên một cấu hình máy chủ cụ thể.

Tấn công timing làm rò rỉ các khóa bí mật

Nhiều cuộc tấn công timing chủ yếu sử dụng các phép đo thời gian để xâm nhập hệ thống mật mã và làm rò rỉ thông tin nhạy cảm. Raccoon cũng áp dụng chiến lược tương tự cho quá trình trao đổi khóa Diffie-Hellman (DH) trong khi bắt tay TLS. Điều này rất quan trọng để trao đổi dữ liệu qua mạng công cộng một cách an toàn.

Khóa bí mật chia sẻ này được tạo ra trong quá trình trao đổi và hỗ trợ việc duyệt web an toàn trên Internet, cho phép người dùng truy cập các trang web một cách an toàn bằng cách bảo vệ thông tin liên lạc trước các cuộc tấn công nghe lén và man-in-the-middle (MitM).

Để phá vỡ bức tường bảo mật này, kẻ xấu ghi lại các thông điệp bắt tay giữa máy khách và máy chủ, sử dụng thông điệp này để bắt đầu các lần bắt tay mới với cùng một máy chủ và sau đó đo thời gian máy chủ phản hồi với các hành động liên quan đến việc lấy được khóa chia sẻ.

Cần lưu ý rằng "DH Secret với các số 0 đứng đầu sẽ dẫn đến tính toán KDF của máy chủ nhanh hơn, do đó thời gian phản hồi của máy chủ ngắn hơn".

Cần lưu ý rằng "DH Secret với các số 0 đứng đầu sẽ dẫn đến tính toán KDF của máy chủ nhanh hơn, do đó thời gian phản hồi của máy chủ ngắn hơn".

Nếu có thể xác định trường hợp biên này, kẻ tấn công có thể giải mã khóa bí mật của lần bắt tay ban đầu và cuối cùng giải mã lưu lượng TLS để khôi phục nội dung dưới dạng plaintext.

Nhưng không dễ thực hiện tấn công như trên. Tấn công Raccoon yêu cầu máy chủ sử dụng lại cùng một khóa tạm thời DH (một chế độ gọi là DHE) trong các phiên và kẻ tấn công cần ở gần máy chủ mục tiêu để thực hiện các phép đo thời gian chính xác cao hơn.

Bản cập nhật bảo mật cho F5, Microsoft, Mozilla và OpenSSL

Raccoon có thể khó thực hiện trong thực tế nhưng một số sản phẩm của hãng F5 được phát hiện tồn tại lỗ hổng trước phiên bản "đặc biệt" của tấn công Raccoon (CVE-2020-5929) mà không cần đến phép đo thời gian bằng cách quan sát trực tiếp nội dung phản hồi của máy chủ.

Các tập đoàn F5, Microsoft, Mozilla và OpenSSL đều đã phát hành các bản vá thông qua xử lý mối nguy cơ từ việc sử dụng lại khóa tạm thời. Mozilla đã tắt bộ mã DH và DHE trong trình duyệt Firefox của mình trong khi Microsoft khuyến nghị khách hàng nên tắt TLS_DHE.

Với các khóa tạm thời (ephemeral key) đóng vai trò quan trọng cho việc đảm bảo forward secrecy (một kỹ thuật mã hóa), nghiên cứu này có thể xem là một minh chúng cho thấy việc sử dụng lại các khóa mã có thể làm suy yếu tính bảo mật.

Các nhà nghiên cứu kết luận: “Cuộc tấn công của chúng tôi khai thác các máy chủ có thể sử dụng lại khóa DH bí mật trong nhiều phiên, do đó sẽ làm mất đi tính bí mật”.

Theo các nhà nghiên cứu đã phát hiện cuộc tấn công, “Nguyên nhân chính của lỗ hổng này là tiêu chuẩn TLS khuyến khích việc xử lý bí mật DH (Diffie-Hellman secret) không liên tục theo thời gian. Nếu máy chủ sử dụng lại các khóa tạm thời, kênh bên này có thể cho phép kẻ tấn công khôi phục một chuỗi byte ngẫu nhiên (premaster secret) bằng cách giải quyết một instance của Vấn đề số ẩn (Hidden Number Problem)”.

Tuy nhiên, các chuyên gia cho biết lỗ hổng này khó khai thác và phải dựa vào các phép đo thời gian rất chính xác cũng như triển khai trên một cấu hình máy chủ cụ thể.

Tấn công timing làm rò rỉ các khóa bí mật

Nhiều cuộc tấn công timing chủ yếu sử dụng các phép đo thời gian để xâm nhập hệ thống mật mã và làm rò rỉ thông tin nhạy cảm. Raccoon cũng áp dụng chiến lược tương tự cho quá trình trao đổi khóa Diffie-Hellman (DH) trong khi bắt tay TLS. Điều này rất quan trọng để trao đổi dữ liệu qua mạng công cộng một cách an toàn.

Khóa bí mật chia sẻ này được tạo ra trong quá trình trao đổi và hỗ trợ việc duyệt web an toàn trên Internet, cho phép người dùng truy cập các trang web một cách an toàn bằng cách bảo vệ thông tin liên lạc trước các cuộc tấn công nghe lén và man-in-the-middle (MitM).

Để phá vỡ bức tường bảo mật này, kẻ xấu ghi lại các thông điệp bắt tay giữa máy khách và máy chủ, sử dụng thông điệp này để bắt đầu các lần bắt tay mới với cùng một máy chủ và sau đó đo thời gian máy chủ phản hồi với các hành động liên quan đến việc lấy được khóa chia sẻ.

Nếu có thể xác định trường hợp biên này, kẻ tấn công có thể giải mã khóa bí mật của lần bắt tay ban đầu và cuối cùng giải mã lưu lượng TLS để khôi phục nội dung dưới dạng plaintext.

Nhưng không dễ thực hiện tấn công như trên. Tấn công Raccoon yêu cầu máy chủ sử dụng lại cùng một khóa tạm thời DH (một chế độ gọi là DHE) trong các phiên và kẻ tấn công cần ở gần máy chủ mục tiêu để thực hiện các phép đo thời gian chính xác cao hơn.

Bản cập nhật bảo mật cho F5, Microsoft, Mozilla và OpenSSL

Raccoon có thể khó thực hiện trong thực tế nhưng một số sản phẩm của hãng F5 được phát hiện tồn tại lỗ hổng trước phiên bản "đặc biệt" của tấn công Raccoon (CVE-2020-5929) mà không cần đến phép đo thời gian bằng cách quan sát trực tiếp nội dung phản hồi của máy chủ.

Các tập đoàn F5, Microsoft, Mozilla và OpenSSL đều đã phát hành các bản vá thông qua xử lý mối nguy cơ từ việc sử dụng lại khóa tạm thời. Mozilla đã tắt bộ mã DH và DHE trong trình duyệt Firefox của mình trong khi Microsoft khuyến nghị khách hàng nên tắt TLS_DHE.

Với các khóa tạm thời (ephemeral key) đóng vai trò quan trọng cho việc đảm bảo forward secrecy (một kỹ thuật mã hóa), nghiên cứu này có thể xem là một minh chúng cho thấy việc sử dụng lại các khóa mã có thể làm suy yếu tính bảo mật.

Các nhà nghiên cứu kết luận: “Cuộc tấn công của chúng tôi khai thác các máy chủ có thể sử dụng lại khóa DH bí mật trong nhiều phiên, do đó sẽ làm mất đi tính bí mật”.

Theo The Hacker News