kaitoukid

Wh------

-

18/07/2014

-

26

-

31 bài viết

Tấn công khuếch đại sử dụng SNMP

Như đã giới thiệu bài viết trước, lần này tôi sẽ tiếp tục viết về một kiểu tấn công DrDoS khác có khả năng khuếch đại đến 600 lần. Vậy hãy cùng xem, kiểu tấn công trong bài viết này là gì? Có gì khác với NTP, DNS và vì sao nó lại có thể có độ khuếch đại lớn đến như vậy.

Một hệ thống sử dụng SNMP bao gồm 2 thành phần chính:

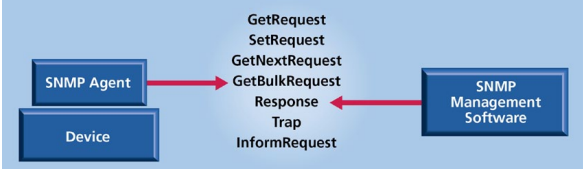

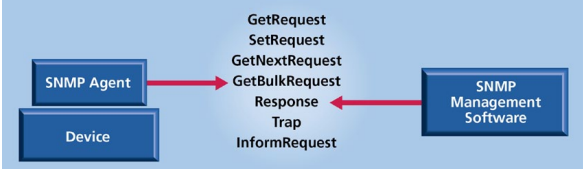

SNMP có các phương thức quản lý nhất định và các phương thức này được định dạng bởi các gói tin PDU (Protocol Data Unit). Các manager và agent sử dụng PDU để trao đổi với nhau. Để rõ hơn các bạn có thể tham khảo tại đây.

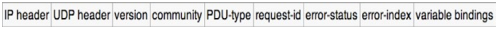

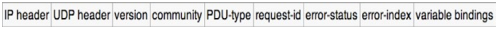

Định dạng chung của PDU

Đây cũng là bài cuối cùng trong loạt bài viết các kiểu tấn công DrDoS. Mong những bài viết này đã giúp cho các bạn hiểu thêm phần nào về các kiểu tấn công DdoS và những cách phòng chống nếu không may là nạn nhân.

SNMP là gì?

SNMP (Simple Network Management Protocol) là một tập hợp các giao thức cho phép kiểm tra thiết bị mạng như router, switch hay server nhằm đảm bảo vận hành một cách tốt nhất, SNMP còn cho phép quản lý các thiết bị mạng từ xa.Một hệ thống sử dụng SNMP bao gồm 2 thành phần chính:

- Manger: Là một máy tính chạy chương trình quản lý mạng. Manager còn được gọi là một NMS (Netword Management Station), nó có nhiệm vụ truy vấn các Agent và xử lý thông tin nhận được từ Agent.

- Agent: Là một chương trình chạy trên thiết bị mạng cần được quản lý. Agent có thể là một chương trình riêng biệt (ví dụ như deamon trên Unix) hay được tích hợp vào hệ điều hành, ví dụ như IOS (Internet Operation System) của Cisco. Nhiệm vụ của Agent là cung cấp thông tin thiết bị cho manager.

Cách thức hoạt động của SNMP

SNMP sử dụng UDP như giao thức truyền tải thông tin giữa các manager và agent. Việc sử dụng UDP, thay vì TCP, bởi vì UDP là phương thức truyền mạng trong đó hai đầu thông tin không cần thiết lập kết nối trước khi dữ liệu được trao đổi, thuộc tính này phù hợp trong điều kiện mạng gặp trục trặc, hư hỏng ,v.v. Các agent thường sử dụng cổng 161 để gửi thông điệp SNMP và cổng 162 để nhận phản hồi.SNMP có các phương thức quản lý nhất định và các phương thức này được định dạng bởi các gói tin PDU (Protocol Data Unit). Các manager và agent sử dụng PDU để trao đổi với nhau. Để rõ hơn các bạn có thể tham khảo tại đây.

Định dạng chung của PDU

Cách sử dụng SNMP để tấn công

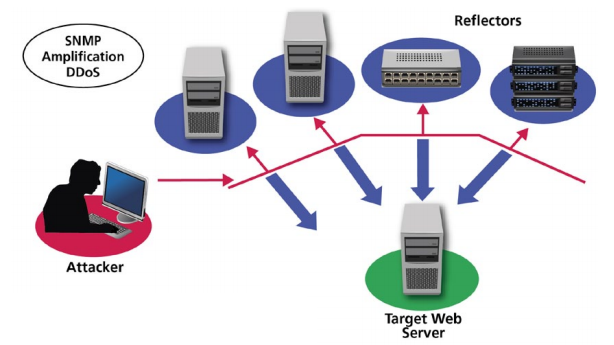

Các cuộc tấn công chỉ nhắm mục tiêu các thiết bị chạy phiên bản cũ của SNMP (ver 2) theo mặc định là với bất kì IP nào cũng có thể gửi yêu cầu đến và đều được phản hồi. Phiên bản mới nhất của SNMP (ver 3) có sự an toàn hơn trong giao thức quản lý, chỉ cho những IP do thiết bị quản lý được quyền gửi yêu cầu và nhận phản hồi.

Một số giao thức SNMP sử dụng UDP

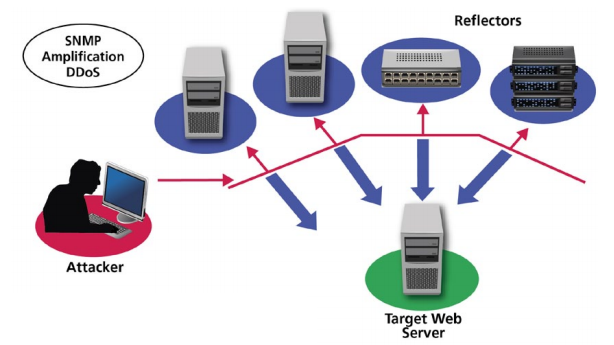

Các yêu cầu từ qua giao thực SNMP đều được viết cụ thể ở đây. Để tấn công khuếch đại, kẻ xấu đã sử dụng câu lệnh yêu cầu thiết bị trả lời với dung lượng lớn hơn rất nhiều so với dung lượng yêu cầu gửi đi. Khi gửi yêu cầu “getBulkRequest” đến thiết bị có sử dụng giao thức SNMP sẽ được trả về danh sách tất cả các thiết bị kết nối với nó.

Kịch bản tấn công sử dụng SNMP

Với request chỉ một yêu cầu “getBulkRequest” có độ lớn 87 byte, nhưng dữ liệu kết quả trả về là con số ấn tượng hơn rất nhiều 60,000 bytes. Con số khuếch đại lên đến 600 lần, đã lớn hơn rất nhiều so với tấn công DrDoS sử dụng NTP và DNS. Kẻ tấn công giả mạo IP nguồn của gói tin yêu cầu là IP của nạn nhân, sau đó gửi gói tin yêu cầu “getBulkRequest” đến các thiết bị có sử dụng SNMP v2, và nạn nhân sẽ hứng chịu toàn bộ những phản hồi từ các thiết bị được gửi yêu cầu.Cách phòng chống

Cách duy nhất phòng chống được kiểu tấn công này là những người quản trị mạng tích cực tìm kiếm những thiết bị SNMP v2, để nâng cấp lên phiên bản v3 để đảm bảo không bị lợi dụng cho các cuộc tấn công DrDoS như trên.Đây cũng là bài cuối cùng trong loạt bài viết các kiểu tấn công DrDoS. Mong những bài viết này đã giúp cho các bạn hiểu thêm phần nào về các kiểu tấn công DdoS và những cách phòng chống nếu không may là nạn nhân.

Chỉnh sửa lần cuối bởi người điều hành: