DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Rootkit iLOBleed nhắm mục tiêu nhằm vào các máy chủ HP Enterprise để xóa dữ liệu

Một Rootkit hoàn toàn mới, có tên iLOBleed, đã được sử dụng trong các cuộc tấn công nhắm vào các máy chủ HP Enterprise nhằm xóa sạch dữ liệu khỏi hệ thống bị nhiễm.

iLOBleed, là một loại rootkit mới đang nhắm mục tiêu vào công nghệ quản lý máy chủ HP Enterprise’s Integrated Lights-Out (iLO) để can thiệp vào các mô-đun firmware và xóa sạch dữ liệu khỏi hệ thống bị nhiễm. Công ty an ninh mạng của Iran, Amnpardaz đã phát hiện ra phần mềm độc hại này.

Integrated Lights-Out là công nghệ quản lý máy chủ nhúng độc quyền của Hewlett-Packard Enterprise, cung cấp các phương tiện quản lý ngoài băng tần. iLO là một công cụ mạnh mẽ cung cấp nhiều cách để thiết lập cấu hình, cập nhật, giám sát và chạy các máy chủ từ xa.

Các chuyên gia nói rằng phần mềm độc hại nhắm mục tiêu vào iLO là rất nguy hại, vì nó chạy với các đặc quyền cao (trên bất kỳ cấp độ truy cập nào trong hệ điều hành), cũng như yêu cầu quyền truy cập vật lý đến thiết bị là khá thấp và nó không thể bị phát hiện bởi quản trị viên, phần mềm an ninh không thể kiểm tra iLO. Sự bền bỉ đạt được bằng cách giả mạo mô-đun này cho phép phần mềm độc hại tồn tại cho đến khi cài đặt lại hệ điều hành.

iLOBleed được sử dụng trong các cuộc tấn công từ năm 2020 để đột nhập vào các tổ chức sử dụng máy chủ HP.

Nhà nghiên cứu cho biết: "Chúng tôi thực hiện phân tích rootkit được phát hiện trong thực tế ẩn bên trong iLO, không thể bị xóa bằng cách nâng cấp firmware và có thể được giấu kín trong một thời gian dài. Phần mềm độc hại này được tin tặc sử dụng từ năm 2020 và chúng tôi đang theo dõi hoạt động của nó. Theo những gì chúng tôi được biết, đây là báo cáo đầu tiên về việc phát hiện ra phần mềm độc hại trong firmware iLO trên thế giới."

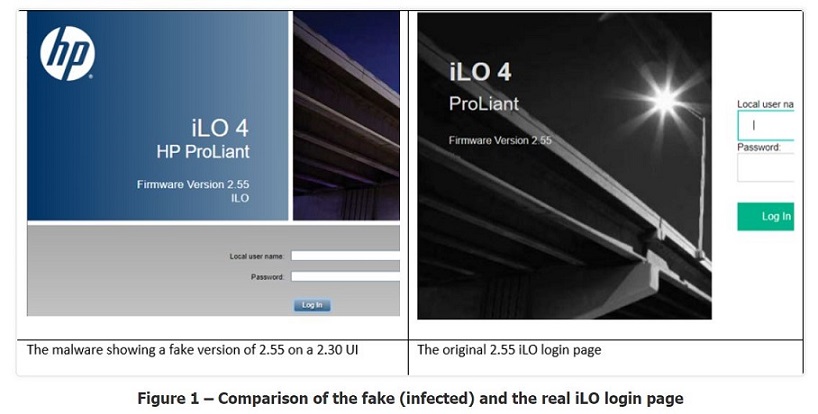

Một đặc điểm của iLOBleed là cố gắng tồn tại bí mật trên hệ thống thông qua việc tác động vào quá trình nâng cấp phần mềm iLO. Khi quản trị viên hệ thống cố gắng nâng cấp phần mềm iLO, phần mềm độc hại sẽ mô phỏng sự thay đổi phiên bản đồng thời ngăn cản quá trình nâng cấp.

Các nhà nghiên cứu tiết lộ thêm rằng: “Việc sử dụng rootkit có khả năng tàng hình tối đa và ẩn khỏi tất cả các cuộc kiểm tra an ninh, cho thấy mức độ tinh vi của nhóm đứng sau iLOBleed. Phần mềm độc hại được chèn vào firmware, có thể thực thi bất kỳ lệnh nào nhận được từ kẻ tấn công mà không bao giờ bị phát hiện. Đây là bằng chứng cho thấy, nhóm đứng sau phần mềm độc hạy là một nhóm tấn công có chủ đích (APT).”

Chuyên gia cho rằng hacker có thể lây nhiễm rootkit vào iLO thông qua mạng hoặc hệ điều hành. "Điều này có nghĩa là ngay cả khi cáp mạng iLO được ngắt kết nối hoàn toàn, vẫn có khả năng lây nhiễm phần mềm độc hại. Điều thú vị là không có cách nào để tắt hoặc tắt hoàn toàn iLO trong trường hợp không cần thiết."

iLOBleed, là một loại rootkit mới đang nhắm mục tiêu vào công nghệ quản lý máy chủ HP Enterprise’s Integrated Lights-Out (iLO) để can thiệp vào các mô-đun firmware và xóa sạch dữ liệu khỏi hệ thống bị nhiễm. Công ty an ninh mạng của Iran, Amnpardaz đã phát hiện ra phần mềm độc hại này.

Integrated Lights-Out là công nghệ quản lý máy chủ nhúng độc quyền của Hewlett-Packard Enterprise, cung cấp các phương tiện quản lý ngoài băng tần. iLO là một công cụ mạnh mẽ cung cấp nhiều cách để thiết lập cấu hình, cập nhật, giám sát và chạy các máy chủ từ xa.

Các chuyên gia nói rằng phần mềm độc hại nhắm mục tiêu vào iLO là rất nguy hại, vì nó chạy với các đặc quyền cao (trên bất kỳ cấp độ truy cập nào trong hệ điều hành), cũng như yêu cầu quyền truy cập vật lý đến thiết bị là khá thấp và nó không thể bị phát hiện bởi quản trị viên, phần mềm an ninh không thể kiểm tra iLO. Sự bền bỉ đạt được bằng cách giả mạo mô-đun này cho phép phần mềm độc hại tồn tại cho đến khi cài đặt lại hệ điều hành.

iLOBleed được sử dụng trong các cuộc tấn công từ năm 2020 để đột nhập vào các tổ chức sử dụng máy chủ HP.

Nhà nghiên cứu cho biết: "Chúng tôi thực hiện phân tích rootkit được phát hiện trong thực tế ẩn bên trong iLO, không thể bị xóa bằng cách nâng cấp firmware và có thể được giấu kín trong một thời gian dài. Phần mềm độc hại này được tin tặc sử dụng từ năm 2020 và chúng tôi đang theo dõi hoạt động của nó. Theo những gì chúng tôi được biết, đây là báo cáo đầu tiên về việc phát hiện ra phần mềm độc hại trong firmware iLO trên thế giới."

Một đặc điểm của iLOBleed là cố gắng tồn tại bí mật trên hệ thống thông qua việc tác động vào quá trình nâng cấp phần mềm iLO. Khi quản trị viên hệ thống cố gắng nâng cấp phần mềm iLO, phần mềm độc hại sẽ mô phỏng sự thay đổi phiên bản đồng thời ngăn cản quá trình nâng cấp.

Các nhà nghiên cứu tiết lộ thêm rằng: “Việc sử dụng rootkit có khả năng tàng hình tối đa và ẩn khỏi tất cả các cuộc kiểm tra an ninh, cho thấy mức độ tinh vi của nhóm đứng sau iLOBleed. Phần mềm độc hại được chèn vào firmware, có thể thực thi bất kỳ lệnh nào nhận được từ kẻ tấn công mà không bao giờ bị phát hiện. Đây là bằng chứng cho thấy, nhóm đứng sau phần mềm độc hạy là một nhóm tấn công có chủ đích (APT).”

Chuyên gia cho rằng hacker có thể lây nhiễm rootkit vào iLO thông qua mạng hoặc hệ điều hành. "Điều này có nghĩa là ngay cả khi cáp mạng iLO được ngắt kết nối hoàn toàn, vẫn có khả năng lây nhiễm phần mềm độc hại. Điều thú vị là không có cách nào để tắt hoặc tắt hoàn toàn iLO trong trường hợp không cần thiết."

Theo: securityaffairs

Chỉnh sửa lần cuối bởi người điều hành: