Marcus1337

VIP Members

-

01/04/2021

-

62

-

76 bài viết

Purple Fox Rootkit được phát hiện trong các trình cài đặt Telegram độc hại

Các nhà nghiên cứu đã phát hiện nhiều trình cài đặt có đính kèm mã độc đang được cung cấp có chứa phiên bản rootkit Purple Fox.

Một trình cài đặt ứng dụng nhắn tin Telegram được đính kèm mã độc đã "qua mặt" hàng loạt công cụ diệt vi-rút (AV) để phát tán phần mềm mã độc phiên bản Purple Fox. Để tránh bị phát hiện, mã độc chia hành vi của mình thành các phần nhỏ.

Trong một báo cáo, Minerva Labs nói rằng cuộc tấn công này tránh được sự phát hiện của các sản phẩm AV từ Avira, ESET, Kaspersky, McAfee, Panda, Trend Micro, Symantec và nhiều sản phẩm khác.

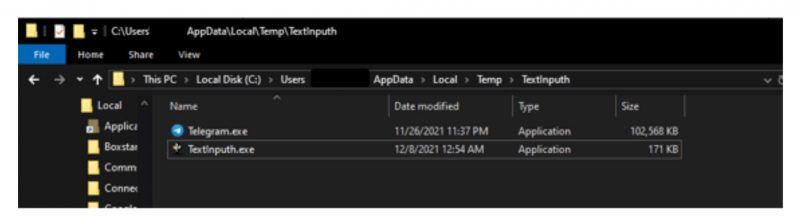

Trình cài đặt độc hại, mang biểu tượng Telegram quen thuộc, thực chất là một tập lệnh AutoIt đã biên dịch có tên “Telegram Desktop.exe”. Trình cài đặt tạo một thư mục mới có tên “TextInputh” trong C: \Users\Username\AppData\Local\Temp\. Mã độc ghi vào hai tệp vào thư mục trên: một trình cài đặt Telegram sạch và một mã độc TextInputh.exe.

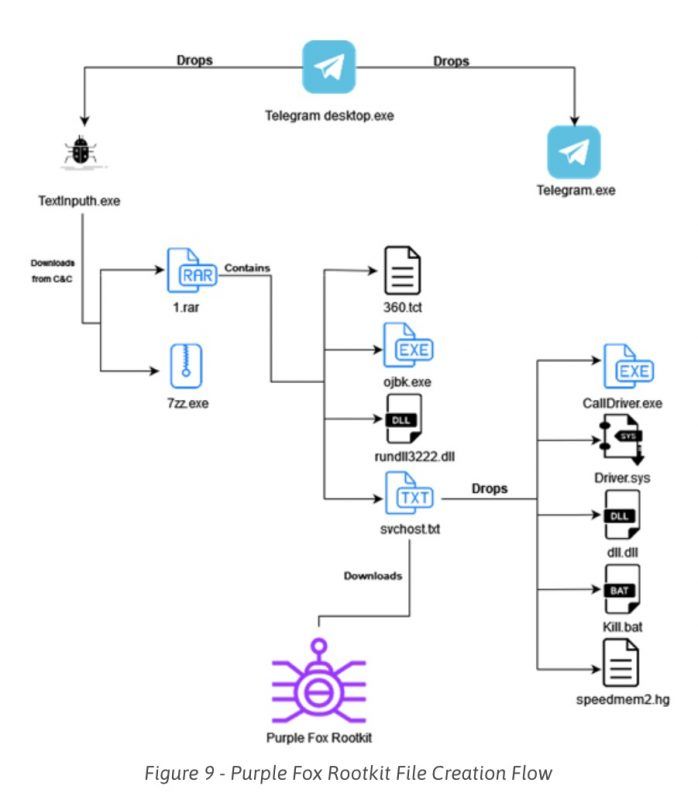

Chương trình độc hại TextInputh.exe, tạo một thư mục mới có tên “1640618495” ở đường dẫn C: \Users\ Public\Videos\. Trong giai đoạn tiếp theo của cuộc tấn công, tệp thực thi liên hệ với máy chủ điều khiển(C2 - máy chủ C2 tại thời điểm kiểm tra đã dừng dịch vụ) - và tải xuống hai tệp vào thư mục: 1 là file 7zz.exe là chương trình giản nén 7z và 2 là một tệp nén RAR (1.rar).

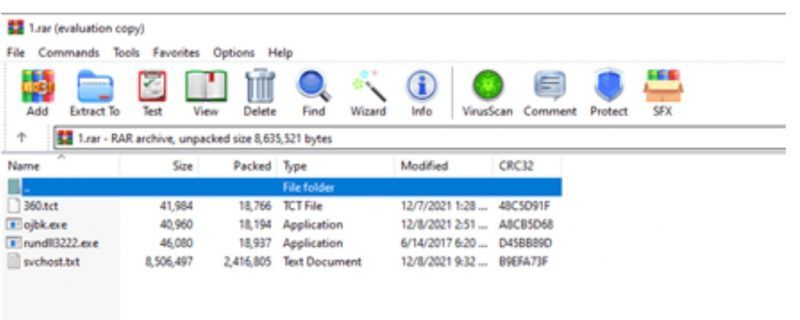

Tệp nén 1.rar chứa payload và các file cấu hình, như được hiển thị trong hình ảnh bên dưới. Chương trình 7z có nhiệm vụ giải nén mọi thứ vào thư mục ProgramData.

TextInputh.exe sau đó thực hiện các hành động này trên máy bị nhiễm:

Tiếp theo, mã độc tạo registry key nhằm persistence, một DLL (rundll3222.dll) có chức năng vô hiệu hóa User Account Control (UAC) , payload (svchost.txt) được thực thi và 5 tệp bổ sung này được thêm vào hệ thống bị nhiễm:

Minerva Labs cho biết họ đã tìm thấy một số lượng lớn trình cài đặt độc hại cung cấp cùng một phiên bản rootkit Purple Fox bằng cách sử dụng cùng một chuỗi tấn công. Hiện tại chưa rõ con đường phân phối của mã độc. Tuy nhiên theo một số nhà nghiên cứu thì có thể mã độc được phát tán qua email và các chiến dịch phishing người dùng, các trang web lừa đảo.

Một trình cài đặt ứng dụng nhắn tin Telegram được đính kèm mã độc đã "qua mặt" hàng loạt công cụ diệt vi-rút (AV) để phát tán phần mềm mã độc phiên bản Purple Fox. Để tránh bị phát hiện, mã độc chia hành vi của mình thành các phần nhỏ.

Trong một báo cáo, Minerva Labs nói rằng cuộc tấn công này tránh được sự phát hiện của các sản phẩm AV từ Avira, ESET, Kaspersky, McAfee, Panda, Trend Micro, Symantec và nhiều sản phẩm khác.

Trình cài đặt độc hại, mang biểu tượng Telegram quen thuộc, thực chất là một tập lệnh AutoIt đã biên dịch có tên “Telegram Desktop.exe”. Trình cài đặt tạo một thư mục mới có tên “TextInputh” trong C: \Users\Username\AppData\Local\Temp\. Mã độc ghi vào hai tệp vào thư mục trên: một trình cài đặt Telegram sạch và một mã độc TextInputh.exe.

Chương trình độc hại TextInputh.exe, tạo một thư mục mới có tên “1640618495” ở đường dẫn C: \Users\ Public\Videos\. Trong giai đoạn tiếp theo của cuộc tấn công, tệp thực thi liên hệ với máy chủ điều khiển(C2 - máy chủ C2 tại thời điểm kiểm tra đã dừng dịch vụ) - và tải xuống hai tệp vào thư mục: 1 là file 7zz.exe là chương trình giản nén 7z và 2 là một tệp nén RAR (1.rar).

Tệp nén 1.rar chứa payload và các file cấu hình, như được hiển thị trong hình ảnh bên dưới. Chương trình 7z có nhiệm vụ giải nén mọi thứ vào thư mục ProgramData.

- Sao chép 360.tct với tên “360.dll”, rundll3222.exe và svchost.txt vào thư mục ProgramData

- Thực thi ojbk.exe bằng dòng lệnh “ojbk.exe -a”

- Xóa 1.rar và 7zz.exe

Tiếp theo, mã độc tạo registry key nhằm persistence, một DLL (rundll3222.dll) có chức năng vô hiệu hóa User Account Control (UAC) , payload (svchost.txt) được thực thi và 5 tệp bổ sung này được thêm vào hệ thống bị nhiễm:

- Calldriver.exe

- Driver.sys

- dll.dll

- kill.bat

- speedmem2.hg

Minerva Labs cho biết họ đã tìm thấy một số lượng lớn trình cài đặt độc hại cung cấp cùng một phiên bản rootkit Purple Fox bằng cách sử dụng cùng một chuỗi tấn công. Hiện tại chưa rõ con đường phân phối của mã độc. Tuy nhiên theo một số nhà nghiên cứu thì có thể mã độc được phát tán qua email và các chiến dịch phishing người dùng, các trang web lừa đảo.

Chỉnh sửa lần cuối bởi người điều hành: