-

09/04/2020

-

85

-

553 bài viết

Phát hiện tin tặc Trung Quốc sử dụng Rootkit 'CosmicStrand' UEFI firmware mới

Một nhóm hacker Trung Quốc được cho là đang sử dụng loại rootkit firmware UEFI tinh vi mới có tên CosmicStrand.

Bộ rootkit nằm trong firmware image của bo mạch chủ Gigabyte hoặc ASUS, và tất cả những image này đều liên quan đến các thiết kế sử dụng chipset H81. Điều này cho thấy có thể tồn tại một lỗ hổng phổ biến cho phép kẻ tấn công đưa rootkit vào firmware image.

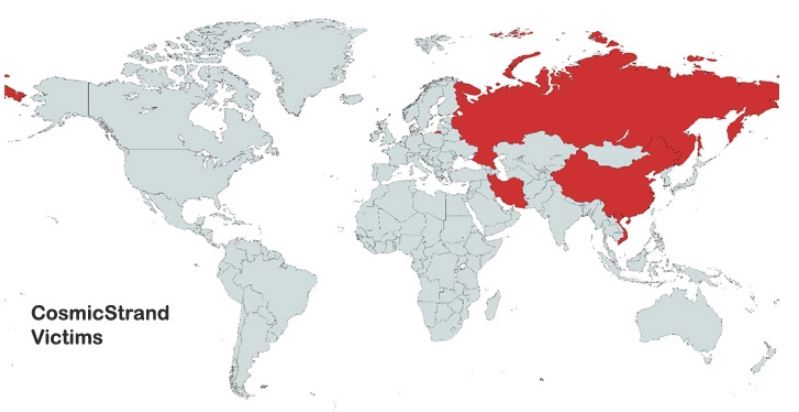

Nạn nhân là các cá nhân sống ở Trung Quốc, Việt Nam, Iran và Nga và không có mối quan hệ rõ ràng với bất kỳ tổ chức hoặc ngành nghề liên quan nào. Việc cho rằng thủ phạm của các cuộc tấn công đến từ Trung Quốc bắt nguồn từ sự trùng lặp code giữa CosmicStrand và các phần mềm độc hại khác như botnet MyKings và MoonBounce.

Rootkit là những phần mềm độc hại có thể tự nhúng vào các lớp sâu nhất của hệ điều hành, với khả năng tàng hình và ẩn nấp/tồn tại lâu dài.

Các nhà nghiên cứu cho biết các loại phần mềm độc hại như vậy "đảm bảo máy tính vẫn ở trong tình trạng bị nhiễm ngay cả khi hệ điều hành được cài đặt lại hoặc người dùng thay thế hoàn toàn ổ cứng của máy".

CosmicStrand là dòng rootkit UEFI thứ hai được phát hiện trong năm nay sau MoonBounce vào tháng 1 năm 2022, được triển khai như một phần của chiến dịch gián điệp có mục tiêu bởi nhóm tin tặc có liên kết với Trung Quốc (APT41) - Winnti.

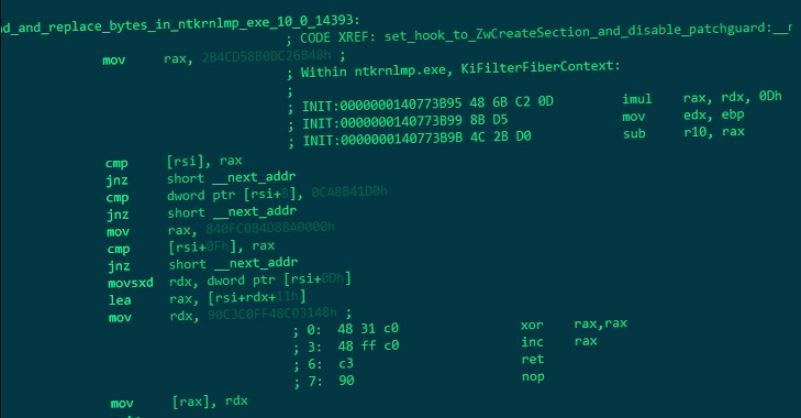

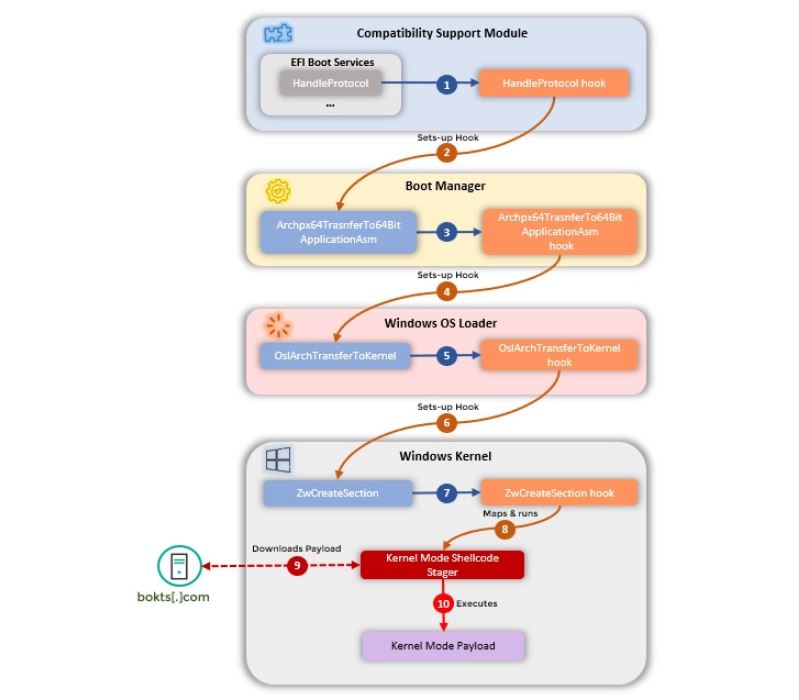

Mặc dù cách thức tấn công ban đầu chưa được làm rõ, nhưng các hành động sau lây nhiễm liên quan đến việc sửa đổi trình điều khiển CSMCORE DXE để chuyển hướng thực thi mã, cuối cùng dẫn đến triển khai phần mềm độc hại bên trong Windows.

Nói cách khác, mục tiêu của cuộc tấn công là giả mạo quá trình tải hệ điều hành để triển khai bộ cấy cấp kernel vào máy tính Windows mỗi khi nó được khởi động, sử dụng quyền truy cập cố định này để khởi chạy shellcode kết nối với máy chủ từ xa nhằm thực thi payload độc hại trên hệ thống.

Payload này được truy xuất từ "update.bokts [.] Com" dưới dạng một loạt gói chứa 528 byte-dữ liệu sau đó được tập hợp lại thành shellcode.

"Các mã shell nhận được từ máy chủ C&C có thể là "biển chỉ dẫn" cho các tệp thực thi PE của kẻ tấn công và rất có thể còn nhiều mã khác tồn tại", các nhà nghiên cứu lưu ý. Họ đã tìm thấy hai phiên bản của rootkit, một biến thể được sử dụng từ cuối 2016 đến giữa 2017 và biến thể mới nhất, hoạt động vào năm 2020.

Bộ rootkit nằm trong firmware image của bo mạch chủ Gigabyte hoặc ASUS, và tất cả những image này đều liên quan đến các thiết kế sử dụng chipset H81. Điều này cho thấy có thể tồn tại một lỗ hổng phổ biến cho phép kẻ tấn công đưa rootkit vào firmware image.

Nạn nhân là các cá nhân sống ở Trung Quốc, Việt Nam, Iran và Nga và không có mối quan hệ rõ ràng với bất kỳ tổ chức hoặc ngành nghề liên quan nào. Việc cho rằng thủ phạm của các cuộc tấn công đến từ Trung Quốc bắt nguồn từ sự trùng lặp code giữa CosmicStrand và các phần mềm độc hại khác như botnet MyKings và MoonBounce.

Rootkit là những phần mềm độc hại có thể tự nhúng vào các lớp sâu nhất của hệ điều hành, với khả năng tàng hình và ẩn nấp/tồn tại lâu dài.

Các nhà nghiên cứu cho biết các loại phần mềm độc hại như vậy "đảm bảo máy tính vẫn ở trong tình trạng bị nhiễm ngay cả khi hệ điều hành được cài đặt lại hoặc người dùng thay thế hoàn toàn ổ cứng của máy".

CosmicStrand là dòng rootkit UEFI thứ hai được phát hiện trong năm nay sau MoonBounce vào tháng 1 năm 2022, được triển khai như một phần của chiến dịch gián điệp có mục tiêu bởi nhóm tin tặc có liên kết với Trung Quốc (APT41) - Winnti.

Mặc dù cách thức tấn công ban đầu chưa được làm rõ, nhưng các hành động sau lây nhiễm liên quan đến việc sửa đổi trình điều khiển CSMCORE DXE để chuyển hướng thực thi mã, cuối cùng dẫn đến triển khai phần mềm độc hại bên trong Windows.

Nói cách khác, mục tiêu của cuộc tấn công là giả mạo quá trình tải hệ điều hành để triển khai bộ cấy cấp kernel vào máy tính Windows mỗi khi nó được khởi động, sử dụng quyền truy cập cố định này để khởi chạy shellcode kết nối với máy chủ từ xa nhằm thực thi payload độc hại trên hệ thống.

Payload này được truy xuất từ "update.bokts [.] Com" dưới dạng một loạt gói chứa 528 byte-dữ liệu sau đó được tập hợp lại thành shellcode.

Nguồn: The Hacker News